En un preocupante giro de los acontecimientos en el mundo de las criptomonedas, la firma de seguridad informática Check Point Research ha revelado la existencia de una aplicación maliciosa en Google Play que operó durante meses sin ser detectada, robando más de 70,000 dólares de usuarios desprevenidos. Este incidente, el primero de su tipo que apunta específicamente a usuarios móviles, pone de relieve la creciente sofisticación de los cibercriminales y la vulnerabilidad del ecosistema de las aplicaciones para criptomonedas. La aplicación, que se disfrazaba del protocolo WalletConnect —una herramienta muy utilizada en el ámbito de las finanzas descentralizadas (DeFi)— fue lanzada en Google Play el 21 de marzo. Utilizando técnicas avanzadas de evasión, logró eludir tanto las revisiones automáticas como manuales de Google durante más de cinco meses, tiempo en el cual atrajo a más de 10,000 descargas. La presunta "aplicación" había sido diseñada intencionadamente para parecer legítima, impulsada por reseñas falsas y una marca coherente que favoreció su posición en las búsquedas.

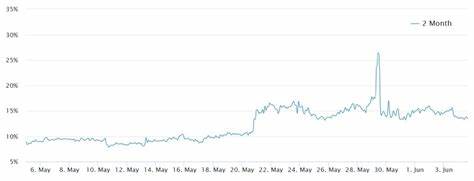

El modus operandi de esta aplicación maliciosa fue intrigante y peligroso. Inicialmente publicada bajo el nombre de "Mestox Calculator", la app cambió de nombre varias veces mientras mantenía un URL que redirigía a un sitio aparentemente inocuo que ofrecía una calculadora. Esta táctica ingeniosa le permitió a los atacantes eludir los filtros diseñados para detectar software malicioso. Al cargar el sitio "inofensivo", tanto los sistemas automatizados como los revisores humanos de Google no pudieron identificar el verdadero propósito de la aplicación. Los investigadores describieron cómo, en función de la ubicación de la dirección IP del usuario y si estaban utilizando un dispositivo móvil, su experiencia varió considerablemente.

Los usuarios afectados eran redirigidos a un backend malicioso donde se ubicaba el software de drenaje de carteras conocido como MS Drainer. Este tipo de software, que se hace pasar por aplicaciones legítimas, solicita a los usuarios que conecten sus billeteras, presentándose como un proceso común y seguro. Una vez que los usuarios conectaban sus billeteras, se les pedía que aceptaran varios permisos bajo la excusa de "verificar su billetera". No obstante, esta solicitud inofensiva en apariencia permitía que el atacante tuviera acceso para transferir la cantidad máxima de activos especificados desde las billeteras de los usuarios. Check Point Research destacó que la aplicación tenía la capacidad de recuperar rápidamente el valor de todos los activos en las billeteras de las víctimas, comenzando por los tokens más caros antes de dirigirse a los más baratos.

Este enfoque sistemático refleja la intención calculadora de los criminales, quienes buscaban maximizar sus ganancias ilícitas. La proliferación de esta aplicación maliciosa resalta un cambio significativo en la forma en que los cibercriminales llevan a cabo sus ataques. En lugar de depender de métodos tradicionales como el spyware o la captura de contraseñas, esta aplicación empleaba contratos inteligentes y enlaces profundos para drenar activos de manera silenciosa. La utilización de tecnología avanzada para perpetrar fraudes ha llevado a los investigadores a advertir sobre los riesgos asociados con el creciente uso de aplicaciones en el ecosistema Web3. El impacto de este suceso se puede ver en el lamento de más de 150 usuarios que perdieron su dinero debido a esta estafa.

Si bien no todos los que descargaron la aplicación fueron víctimas —algunos usuarios optaron por no conectar sus billeteras o fueron capaces de identificar la aplicación como un fraude—, el hecho de que esta amenaza digital lograra operar sin ser detectada durante tanto tiempo subraya la necesidad de prudencia en el manejo de la seguridad cibernética. Los investigadores han hecho un llamado a los usuarios para que permanezcan alertas respecto a las aplicaciones que deciden instalar. Ha quedado claro que los sitios de descarga de aplicaciones deben implementar procesos de verificación más rigurosos para prevenir la aparición de aplicaciones maliciosas en el futuro. La comunidad cripto se enfrenta a un desafío considerable, y es esencial que los usuarios sean educados sobre las amenazas que pueden surgir incluso en interacciones que parecen inofensivas. Este caso, que destaca la vulnerabilidad del entorno digital, ha generado un debate más amplio sobre las medidas necesarias para garantizar la seguridad de los usuarios que interactúan con activos digitales.

Con el crecimiento continuo del ecosistema de criptomonedas, la responsabilidad de protegerse recae tanto en los usuarios como en los desarrolladores de software, quienes deben priorizar la seguridad en la creación de aplicaciones. El descubrimiento de este "drainer" de carteras resalta una falla de seguridad significativa en las aplicaciones móviles dirigidas a los usuarios de criptomonedas. A medida que los cibercriminales se vuelven más sofisticados en sus tácticas, tanto los usuarios como los proveedores de plataformas deben adoptar un enfoque proactivo en sus esfuerzos por protegerse contra amenazas como esta. Desde el uso de billeteras frías hasta la desconexión de aplicaciones que parecen sospechosas, las prácticas de seguridad deben ser una prioridad obligatoria para todo usuario de criptomonedas. Además de estas precauciones, la necesidad de educación dentro de la comunidad de criptomonedas nunca ha sido tan crucial.