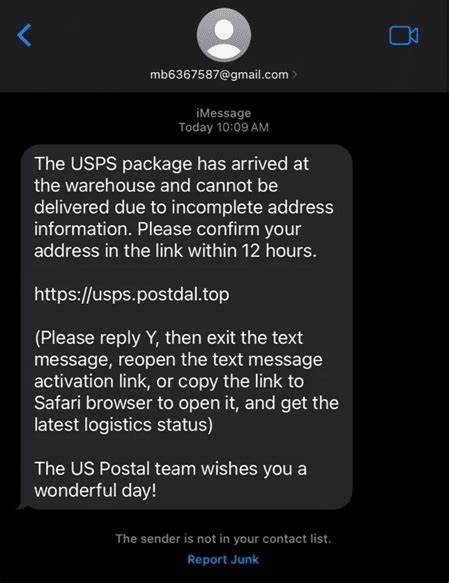

El cibercrimen evoluciona constantemente, explotando nuevas tecnologías y vulnerabilidades para afectar a usuarios y organizaciones de manera masiva. Un claro ejemplo de esta evolución es la operación conocida como Darcula, un esquema global de Phishing-as-a-Service (PhaaS) que ha conseguido involucrar a centenares de miles de víctimas alrededor del mundo mediante mensajes engañosos y sofisticadas plataformas diseñadas para robar información sensible. La trascendencia de este caso radica no solo en la cantidad de víctimas afectadas, sino en la complejidad técnica y la profesionalización del propio servicio fraudulento, que opera casi como una empresa legítima con licencias, actualizaciones, soporte e incluso un modelo de negocio bien estructurado. La historia detrás de Darcula comienza en diciembre de 2023, cuando miles de personas, especialmente en Noruega, empezaron a recibir mensajes de texto que informaban supuestamente sobre paquetes pendientes en la oficina postal. Estos mensajes, enviados via SMS, iMessage o RCS, aparentaban provenir de fuentes confiables y buscaban engañar a la víctima para que proporcionara datos personales y bancarios.

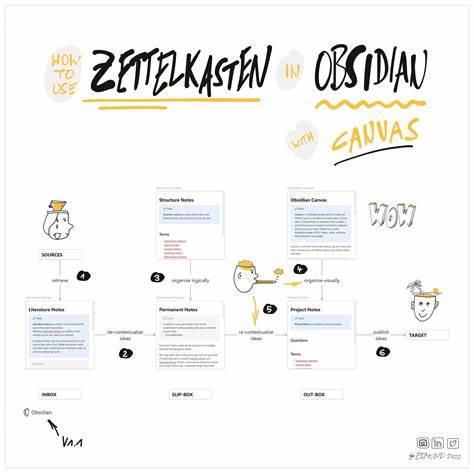

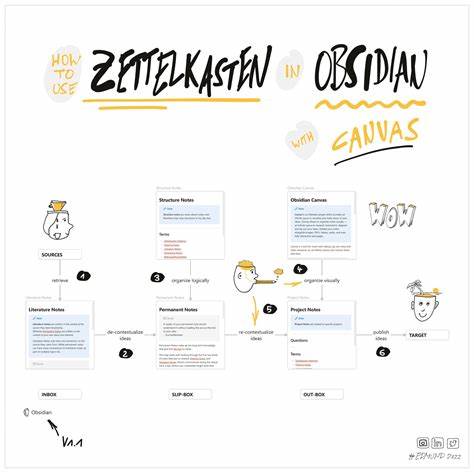

Esta técnica, conocida como smishing o phishing vía SMS, ha demostrado eficacia gracias a la impersonificación de marcas acreditadas y el aprovechamiento de situaciones cotidianas como la recepción de un paquete. Aunque algunos mensajes fraudulentos pueden ser detectados debido a errores ortográficos o enlaces dudosos, la campaña de Darcula se distinguía por su nivel de sofisticación y personalización, lo que minimizaba las señales de alerta implementadas tradicionalmente para detectar fraudes. La insistencia de los operadores y la escala de la operación sugerían que la iniciativa era altamente rentable y que contaba con recursos considerables para mantenerla activa en diversos países y en diferentes idiomas. Los investigadores se adentraron en el análisis técnico del software utilizado para orquestar estos ataques, conocido como Magic Cat, una plataforma que facilita a los criminales iniciar campañas de phishing sin necesidad de conocimientos avanzados. Magic Cat operaba con una arquitectura basada en Node.

js y empleaba técnicas avanzadas de encriptación y ofuscación para protegerse del análisis forense realizado por expertos en seguridad informática. Por ejemplo, limitaba el acceso a los enlaces de phishing únicamente a dispositivos móviles conectados a redes celulares, dificultando así la detección y análisis a través de dispositivos convencionales o herramientas automatizadas. Además, Magic Cat usaba una encriptación del tipo cliente-servidor para proteger las comunicaciones internas, cifrando los datos antes de su transmisión, lo que indicaba un claro intento de dificultar la labor de investigadores y sistemas de seguridad. Sin embargo, los expertos lograron extraer las claves de cifrado y desentrañar el comportamiento interno de la plataforma, lo que les permitió observar en tiempo real cómo los datos introducidos por las víctimas eran recibidos y almacenados en lo que denominan el "salón administrativo" o "admin room". Este método permitía a los operadores monitorear continuamente la información que las víctimas proporcionaban, incluso carácter por carácter, y solicitar datos adicionales como códigos PIN si era necesario.

La plataforma también estaba integrada con pasarelas SMS, lo que apoyaba el envío masivo y automatizado de los mensajes fraudulentos. Los investigadores identificaron que la operación estaba vinculada a un grupo en Telegram que llevaba el mismo nombre, Darcula. En este espacio, los operadores compartían avances técnicos, mostraban su equipo —incluyendo teléfonos móviles, SIMs, servidores y otros dispositivos— y exhibían pruebas de éxito que reflejaban ganancias financieras elevadas. Las imágenes y mensajes compartidos revelaban un estilo de vida ostentoso financiado por las ganancias obtenidas a través del fraude, lo que confirma la magnitud y profesionalización de la red. Al profundizar en el software Magic Cat, los expertos encontraron que la plataforma contaba con un sistema de licenciamiento y activación similar al de software legítimo, gestionando permisos y funcionalidades según las licencias adquiridas.

Sorprendentemente, también descubrieron la existencia de un posible backdoor que permitía realizar consultas sin necesidad de autenticación, lo que podría ser una puerta oculta o un descuido del desarrollador. Este hallazgo abre interrogantes sobre la intencionalidad y posibles riesgos adicionales asociados a esta herramienta maliciosa. La investigación técnica se complementó con un exhaustivo trabajo de inteligencia de fuentes abiertas (OSINT), que permitió rastrear pistas sobre la identidad real detrás de Darcula. A partir de análisis de direcciones IP, registros históricos DNS y cuentas en plataformas como GitHub, los especialistas lograron establecer conexiones entre dominios usados por la operación y usuarios en línea, relacionando direcciones de correo electrónico, números telefónicos de Estados Unidos y China, y perfiles en redes sociales. Este mapeo, aunque no concluyente, brindó indicios sólidos sobre algunos individuos asociados a la red, reafirmando que la operación contaba con una logística transnacional.

El impacto de esta operación es enorme: cientos de miles de víctimas atrapadas en esquemas de fraude que no solo implican el robo de información personal sino también pérdidas económicas directas. La capacidad de la plataforma para facilitar campañas masivas y personalizadas ha hecho que instituciones financieras, operadores de redes móviles, y entidades de seguridad amplíen sus esfuerzos y colaboren para frenar esta amenaza. La experiencia vivida por los investigadores, desde recibir el primer mensaje fraudulento hasta comprender el funcionamiento interno y las conexiones de Darcula, es un ejemplo claro de cómo el cibercrimen moderno se asemeja a industrias corporativas. La operación está respaldada por tecnología avanzada, estrategias comerciales y comunidades globales coordinadas, lo que dificulta su desarticulación y exige respuestas transversales de distintas áreas de la sociedad. El abordaje efectivo contra estas amenazas requiere que los usuarios mantengan una conciencia crítica frente a mensajes inesperados, eviten hacer clic en enlaces dudosos y repasen las políticas de seguridad que suelen comunicar las marcas legítimas.

Paralelamente, debe haber un trabajo continuo por parte de las entidades regulatorias y las fuerzas de seguridad para desplegar tácticas que detecten y bloqueen estas operaciones, así como fomentar la cooperación internacional para desmantelar redes transfronterizas. En definitiva, la revelación de Darcula y su plataforma Magic Cat nos dejan claro que estamos enfrentando un cambio de paradigma en la forma en que operan los cibercriminales. No se trata simplemente de ataques aislados, sino de sistemas completos que funcionan con la eficiencia y el alcance de grandes organizaciones. Para enfrentarlos, es esencial combinar tecnología, inteligencia, educación y políticas robustas que protejan a los usuarios en su vida digital cotidiana. Este caso también destaca la importancia de la labor de los investigadores y periodistas que arriesgan recursos y tiempo para iluminar las tácticas de los delincuentes.

Al compartir sus hallazgos con el público y las autoridades, promueven un ecosistema de defensa mejor preparado. Los esfuerzos conjuntos, tanto de la comunidad técnica como de la sociedad en general, serán decisivos para reducir el impacto de operaciones como la de Darcula y recuperar la confianza en los servicios digitales.