En los últimos años, el auge de las inversiones en línea y las criptomonedas ha despertado un interés masivo en plataformas digitales, lo que, desafortunadamente, ha atraído la atención de actores maliciosos que han desarrollado nuevos métodos para engañar y estafar a usuarios desprevenidos. Recientemente, expertos en seguridad han revelado novedosas tácticas usadas por ciberdelincuentes para ejecutar fraudes de inversión a gran escala. Estas estafas se valen de anuncios en Facebook, dominios generados mediante algoritmos con registro propio (RDGA) y sofisticadas verificaciones de dirección IP para seleccionar sus víctimas de manera precisa y evadir los sistemas de detección tradicionales. Los grupos conocidos como Reckless Rabbit y Ruthless Rabbit, denominados así por la firma de inteligencia DNS Infoblox, se han destacado en la creación de múltiples campañas de estafa que emplean plataformas falsas de inversión, especialmente exchanges criptográficos inexistentes. Estos actores no se limitan a simples páginas web fraudulentas, sino que utilizan estrategias diseñadas para aparentar legitimidad y captar la confianza de sus potenciales víctimas.

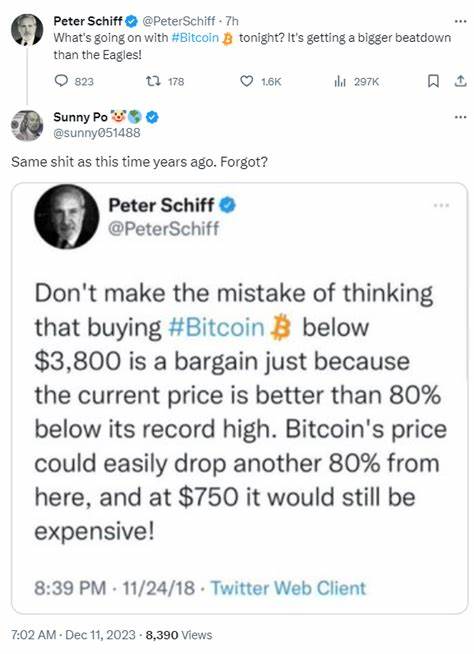

Un elemento clave dentro de estas campañas radica en los anuncios que se publican en Facebook. En ellos, los criminales promueven supuestas noticias falsas que contienen endorsements o recomendaciones falsas de celebridades reconocidas, generando una falsa sensación de credibilidad y urgencia para que el usuario explore el enlace que los dirige a las plataformas fraudulentas. Una vez dentro de estas páginas, se presenta un formulario web donde los usuarios deben ingresar datos personales como nombre, correo electrónico y número telefónico. Algunas versiones de estos formularios incluso permiten la generación automática de contraseñas, lo que es un indicio del proceso meticuloso que los estafadores usan para avanzar hacia la siguiente fase del fraude: la validación y filtrado de las víctimas. Este filtro es esencial en el modus operandi de Reckless Rabbit y Ruthless Rabbit.

Utilizan solicitudes HTTP GET a servicios legítimos de verificación geográfica y de IP, tales como ipinfo.io, ipgeolocation.io o ipapi.co, para filtrar visitantes que provienen de países fuera de su objetivo, evitando así levantar sospechas donde la vigilancia o la aplicación de la ley son más estrictas o donde no desean operar. Además, realizan comprobaciones para verificar la autenticidad de los correos y números de teléfono proporcionados por los usuarios.

Si una víctima supera estos filtros de validación, es dirigida a través de un sistema de distribución de tráfico (Traffic Distribution System o TDS), que la redirige ya sea directamente a la plataforma fraudulenta o a páginas específicas que instruyen para esperar una llamada de un supuesto representante, quien luego ofrecerá orientación para efectuar depósitos e inversiones falsas. En muchos casos, estos llamados telefónicos son gestionados por centros de atención que funcionan como call centers con guiones cuidadosamente diseñados para persuadir a los clientes de efectuar transferencias. Por otro lado, si los usuarios no pasan estos controles, simplemente reciben páginas de agradecimiento o contenido inofensivo que no revela la verdadera naturaleza maliciosa de la operación. La técnica de generación y registro de dominios mediante algoritmos secretos (RDGA) es otra sofisticación fundamental en esta estafa. A diferencia de los algoritmos tradicionales para generar dominios (DGA), que crean nombres de dominios aleatorios sin garantizar su registro, las RDGA permiten registrar proactivamente todos los dominios previstos por el algoritmo, facilitando una operación más controlada y escalable.

Esto dificulta la identificación y bloqueo de los sitios fraudulentos, ya que los delincuentes pueden activar o desactivar dominios en función de las necesidades y mantener una infraestructura sólida y resistente a intervenciones. Desde abril de 2024, Reckless Rabbit ha estado operando principalmente en países como Rusia, Rumania y Polonia, excluyendo intencionalmente tráfico de lugares como Afganistán, Somalia y Madagascar, entre otros. Facebook también es parte central de la estrategia para mantener el disfraz de legitimidad. Los anuncios no solo promocionan las supuestas inversiones sino que se entremezclan cuidadosamente con contenido comercial verdadero, como imágenes y referencias a productos en Amazon, usando dominios señuelo que difieren del sitio web real al que se redirige al hacer clic. Esta táctica de camuflaje busca evadir la detección y el bloqueo automático de las plataformas sociales y de seguridad.

Por su parte, Ruthless Rabbit ha crecido en notoriedad desde al menos noviembre de 2022, focalizándose mayormente en usuarios de Europa del Este. Este grupo destaca por tener su propio servicio de ocultamiento o cloaking llamado "mcraftdb.tech", que realiza validaciones internas adicionales para garantizar que solo las víctimas potenciales sean guiadas hacia la estafa definitiva. La presencia de un TDS permite a los operadores de estas campañas fortalecer su infraestructura y dificultar la labor de los investigadores y herramientas de seguridad, ya que el contenido malicioso se oculta o solo se muestra a determinados perfiles, mientras los bots y personas no objetivo reciben información legítima o inútil. Cabe señalar que este fenómeno no es aislado.

En diciembre de 2024, la empresa de ciberseguridad ESET presentó un esquema similar denominado Nomani, que también combina malpublicidad en redes sociales con videos testimoniales hechos con inteligencia artificial, simulando el respaldo de personajes públicos para atraer víctimas a falsas inversiones. Además, en una reciente operación llevada a cabo en España, las autoridades arrestaron a seis personas vinculadas con una estafa de criptomonedas a gran escala que utilizaba videos generados con deepfake para engañar a usuarios, destacando la sofisticación tecnológica que emplean estas organizaciones. Sin embargo, la amenaza no se limita al fraude directo. Otro esquema que ha proliferado en Facebook son las llamadas estafas de "cajas misteriosas", donde se promocionan productos supuestamente valiosos o de marca a precios muy bajos, induciendo a usuarios a caer en suscripciones fraudulentas con cargos recurrentes difíciles de cancelar. Estas campañas usan tácticas similares para validar a los usuarios y evitar ser detectadas por bots.

En el plano global, la lucha contra estas redes se agrava por la participación de grupos como el Ejército Nacional Karen (KNA) en Myanmar, que facilita operativos de fraude a gran escala, asociándose con organizaciones criminales para operar centros de estafa que generan miles de millones en ganancias ilícitas anuales. Las sanciones impuestas por Estados Unidos y Europa a estos grupos evidencian la escala y la complejidad de estas operaciones. Los mecanismos empleados para pedir colaboración a intermediarios atraídos con falsas promesas laborales y sometidos a coacción apuntan a una forma nueva de explotación combinada con fraudes digitales, que afecta tanto a las víctimas directas como a los propios defraudadores en condiciones de vulnerabilidad. El panorama actual muestra un crecimiento significativo en la cantidad y sofisticación de las estafas de inversión y comercio fraudulentas. Los actores como Reckless Rabbit y Ruthless Rabbit continúan perfeccionando sus métodos para camuflarse en plataformas legítimas, seleccionando cuidadosamente a sus víctimas con verificaciones rigurosas y multiplicando sus dominios para aumentar el impacto.