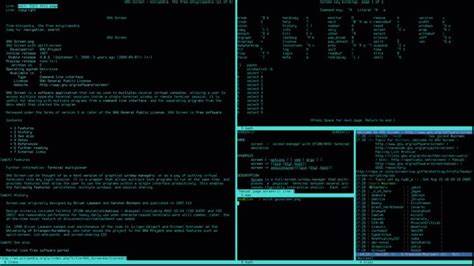

GNU Screen es una herramienta fundamental para administradores de sistemas y usuarios avanzados en entornos UNIX y Linux, permitiendo crear y gestionar múltiples sesiones de terminal dentro de una misma ventana. Sin embargo, recientes investigaciones han revelado varias vulnerabilidades críticas en Screen, especialmente en su versión 5.0.0 y en configuraciones que utilizan privilegios elevados. Estos fallos de seguridad abren puertas a ataques locales que podrían comprometer la integridad y confidencialidad del sistema en el que se ejecuta.

Es crucial comprender estos problemas para adaptarse y mantener la seguridad en sistemas afectados. La versión 5.0.0 de GNU Screen, lanzada en agosto de 2024, incorporó una gran cantidad de cambios, incluyendo una reestructuración importante del código base. A pesar de las mejoras, desafortunadamente también se introdujeron vulnerabilidades de seguridad, algunas de ellas nuevas y otras presentes en versiones anteriores, aunque en menor medida.

Especialmente preocupante es la instalación de Screen con el bit setuid raíz en ciertas distribuciones como Arch Linux y NetBSD, que incrementa significativamente la superficie de ataque debido a la ejecución de código con privilegios elevados. Uno de los problemas más graves identificados es un exploit de escalada de privilegios locales a través de la función "logfile_reopen()". Esta falla permite que un usuario sin privilegios cree o manipule archivos en ubicaciones arbitrarias con propiedad root y permisos inseguros. La vulnerabilidad surge porque Screen, durante la reapertura del archivo de registro, no reduce sus privilegios al trabajar con rutas proporcionadas por usuarios, lo que facilita un método sencillo para colocar código malicioso o archivos modificados en ubicaciones sensibles del sistema. La explotación puede llevarse a cabo mediante la eliminación y sustitución del archivo de registro activo por un enlace simbólico dirigido a un archivo privilegiado, y así forzar la escritura con permisos root en dicho archivo.

Otra vulnerabilidad destacada está relacionada con el modo multiusuario de Screen, que permite conectar a sesiones pertenecientes a otros usuarios siempre y cuando se cuente con las credenciales adecuadas. Durante el proceso de conexión a estas sesiones, Screen cambia temporalmente los permisos del dispositivo TTY del usuario a 0666, o de lectura y escritura para todos. Esta operación temporal, aunque parece necesaria para ciertas funcionalidades internas, introduce una ventana de oportunidad peligrosa. Un atacante puede aprovechar este breve intervalo para acceder al terminal del usuario, interceptar entradas sensibles como contraseñas, o incluso inyectar comandos maliciosos, afectando la confidencialidad y control del usuario sobre su terminal. La gestión insegura de permisos de dispositivos pseudo-terminales (PTYs) es otro aspecto preocupante descubierto.

En la versión 5.0.0, el modo predeterminado de creación de PTYs pasó de ser 0620, que solamente otorgaba permisos restringidos, a 0622, permitiendo escritura global. Esta modificación aparentemente no documentada permite que cualquier usuario pueda escribir en los PTYs de otros, exponiendo el sistema a potenciales ataques de interferencia o vigilancia entre usuarios mediante terminales compartidos, lo cual supone una vulnerabilidad grave en ambientes multiusuario. Adicionalmente, se identificaron detalles que permiten a usuarios no privilegiados inferir la existencia de archivos y directorios en el sistema a través de mensajes de error generados en la exploración de sockets.

Si bien esta fuga de información puede parecer menor, en conjunto con otras vulnerabilidades puede facilitar ataques más elaborados al obtener detalles del sistema y su estructura. Los problemas no se limitan a la gestión de archivos y permisos. Hay fallas relacionadas con condiciones de carrera al enviar señales a procesos mediante PIDs. Específicamente, la validación del proceso antes de enviar la señal no es atómica, abriendo la posibilidad a ataques TOCTOU (time-of-check-to-time-of-use) donde la validación realizada corresponde a un proceso, pero la señal es enviada a otro diferente. Aunque el impacto directo parece limitado a interrupciones o reinicios inesperados de procesos, esta inconsistencia puede derivar en escenarios de denegación de servicio local o fallos en la integridad del sistema.

Un aspecto adicional, aunque no estrictamente de seguridad, es el mal uso de la función strncpy en la transmisión de comandos a sesiones Screen activas. Esta incorrecta gestión puede provocar sobreescritura de memoria con ceros en áreas adyacentes, desencadenando fallos y caídas del proceso en sistemas compilados con protecciones específicas, afectando la estabilidad y fiabilidad del servicio. Las distribuciones Linux y UNIX, incluyendo Arch Linux, Fedora, Gentoo, FreeBSD y NetBSD, muestran diferentes niveles de afectación dependiendo de la versión de Screen que utilicen y la configuración de privilegios aplicada. Por ejemplo, Arch Linux y NetBSD que utilizan la versión 5.0.

0 con permisos setuid-root se ven completamente afectados por la mayoría de las vulnerabilidades mencionadas. Por otro lado, Fedora emplea Screen con permisos setgid, lo que mitiga parcialmente ciertos ataques, aunque no elimina el riesgo completamente. Algunas distribuciones como Gentoo permiten opciones de construcción que habilitan o deshabilitan el uso setuid-root, dejando en manos del administrador del sistema la responsabilidad de balancear funcionalidad con seguridad. En vista de estas vulnerabilidades, las recomendaciones para usuarios y administradores de sistemas son claras. Primero, evitar la instalación de Screen con permisos setuid-root salvo que sea absolutamente necesario y esté limitado a usuarios de confianza.

La característica multiusuario, que depende de estos privilegios, debería implementarse como una opción clara y no activarse por defecto. Segundo, actualizar a versiones parcheadas tan pronto como estén disponibles y aplicarlas con prioridad para mitigar los riesgos identificados. Estas actualizaciones corrigen la mayoría de las fallas descritas, restaurando prácticas seguras en gestión de archivos, permisos y operaciones de señalización. Además, se recomienda revisar la configuración de los sistemas para asegurar que los PTYs no sean accesibles globalmente con permisos de escritura, y limitar el acceso a directorios y archivos sensibles. En entornos con múltiples usuarios, la creación y asignación de permisos debe ser estrictamente controlada para evitar la explotación de errores temporales o condiciones de carrera.

Desde una perspectiva más amplia, estos incidentes evidencian la necesidad de un mantenimiento activo y profesional en proyectos de software fundamentales como Screen. La audiencia técnica demanda un compromiso continuo para mantener la seguridad, calidad y funcionalidad, especialmente en utilidades tan extendidas y privilegiadas. Se plantea la posibilidad de rediseñar la gestión de privilegios en Screen, privilegiando la minimización del tiempo en que los procesos operan con permisos elevados y aislando las acciones que requieren acceso root, para reducir la superficie de ataque. El proceso de divulgación coordinada de estas vulnerabilidades mostró desafíos notables, incluyendo demoras en la respuesta del equipo de desarrollo y comunicación poco eficaz con la comunidad y distribuidores. Esto resalta la importancia de contar con canales claros y efectivos para manejar reportes de seguridad, beneficiando tanto a los usuarios finales como a los desarrolladores.