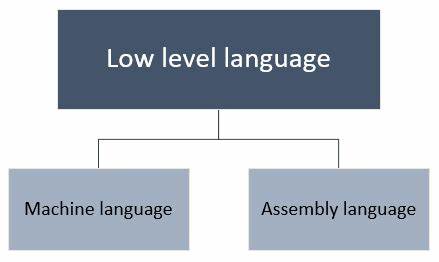

En el mundo del desarrollo de software, especialmente en áreas sensibles como la programación de sistemas y gráficos, la seguridad de memoria se ha convertido en una preocupación central. La gestión inadecuada de memoria puede derivar en errores críticos, vulnerabilidades de seguridad y fallos inesperados del sistema. Por décadas, los lenguajes clásicos como C han sido el pilar fundamental para el desarrollo de software de bajo nivel, pero también han sido una fuente común de problemas relacionados con memoria. Por su parte, Rust ha emergido como un líder para abordar tales problemas integrando seguridad en memoria directamente en su diseño, aunque con una curva de aprendizaje y complejidad que pueden ser intimidantes para muchos programadores. A raíz de ello surge la pregunta: ¿existen lenguajes de bajo nivel que sean seguros en cuanto a memoria, pero más simples o alternativos a Rust y C? Exploraremos este universo de alternativas, sus características y el estado actual del panorama.

Para entender por qué es importante la seguridad en memoria y las dificultades que abordan los nuevos lenguajes, es fundamental repasar algunos conceptos. Los errores comunes en C, como desbordamientos de búfer, accesos a memoria no inicializada, condiciones de carrera o doble liberación de memoria, son responsables de vulnerabilidades graves que siguen explotándose en sistemas hoy en día. Aunque existe un amplio conjunto de herramientas y análisis estáticos que ayudan a mitigar estos problemas, ninguna herramienta reemplaza un modelo de lenguaje que prevenga el problema en su raíz. La filosofía detrás de Rust retoma esta problemática y la ataca desde el corazón: un sistema de tipos fuerte y un modelo de propiedad con el concepto de "borrow checker" que asegura a tiempo de compilación que no existan referencias colgantes, condiciones de carrera ni otras formas típicas de errores en memoria. Sin embargo, Rust introduce complejidad y abstracciones que lo hacen, para muchos, un lenguaje con una curva de aprendizaje pronunciada y un ecosistema menos maduro en comparación a C o C++.

Por ello, muchos desarrolladores buscan alternativas que ofrezcan un compromiso: lenguajes de bajo nivel que mantengan la seguridad de memoria sin la sobrecarga conceptual y sintáctica de Rust. En esta búsqueda, varias opciones emergen, cada una con sus enfoques particulares. Uno de los lenguajes mencionados frecuentemente es Zig. Zig intenta ofrecer una experiencia pragmática similar a C, con una sintaxis limpia y explícita, pero con características modernas orientadas a seguridad y control. Zig ofrece un sistema de compilación integrado, elimina algunas de las trampas más comunes del C y facilita la escritura de código seguro, pero no cuenta con un sistema de tipos tan avanzado como Rust, lo que implica que la seguridad en memoria no es tan estricta ni garantizada por el compilador.

Aun así, Zig es atractivo para proyectos que requieren código cercano al metal pero con mejor ergonomía. Otro lenguaje que aparece en las discusiones es Nim. Nim es un lenguaje que mezcla paradigmas funcionales con programación imperativa y orientada a objetos, y ofrece gestión de memoria configurable, incluyendo conteo de referencias automáticas y opciones para control manual. La sintaxis de Nim es más amigable y menos verbosa que Rust, y permite acercarse a la programación de sistemas con cierta productividad. Sin embargo, su comunidad es pequeña comparada con Rust, y el conocimiento sobre su seguridad y adopción en proyectos críticos sigue siendo limitado.

Vale es otro proyecto interesante que busca un equilibrio diferente. Emplea un sistema de gestión de memoria que evita tanto la recogida de basura como el conteo de referencias, prefiriendo comprobaciones en tiempo de ejecución para garantizar seguridad, lo que lo hace un candidato prometedor aunque todavía experimental. Ada, especialmente en su encarnación SPARK, es reconocido desde hace años por su enfoque en la seguridad y la verificación formal. Aunque Ada puede ser percibido como un lenguaje con mucho «ceremonial» —syntax estricta y extensa— su uso en software crítico aeroespacial y militar lo avala. SPARK, que es una subset de Ada, permite garantizar rigurosamente propiedades como ausencia de desbordamiento o errores de memoria a través de pruebas formales, un enfoque valioso pero que puede resultar demasiado pesado para desarrollo cotidiano.

Otras propuestas como Odin, Hare o Jai, más recientes y menos maduros, buscan atraer nichos específicos como el desarrollo de juegos o sistemas embebidos, ofreciendo alternativas sintácticas o semánticas que buscan simplificar al programador al costo de features completas o la garantía total de seguridad. Para los que buscan algo aún más experimental, Austral aborda la seguridad mediante tipos lineales y un diseño modular para que el código sea mantenible y simple, pero su desarrollo ha sido lento y su comunidad limitada. Una disyuntiva común en estos lenguajes es la gestión de memoria: mientras que Rust prescinde del recolector de basura y asegura seguridad sin pérdida significativa de rendimiento, otros lenguajes que optan por recolección automática o conteo de referencias acarrean costos en rendimiento y no siempre son adecuados para programación a nivel de kernel o tiempo real. Vale notar también que existen esfuerzos para hacer que el código en C sea más seguro, a través de herramientas avanzadas y extensiones del compilador. Por ejemplo, el proyecto Deluge trabaja en un LLVM modificado que ofrece seguridad robusta en C sin modificar el lenguaje intrínsecamente.

Aunque interesante, estos esfuerzos generalmente tienen un costo en rendimiento y requieren táctica especial para adoptarse. A nivel práctico, uno debe tener claro qué significa exactamente «seguridad en memoria» para su proyecto. En términos generales, se refiere a evitar que el programa acceda, lea o escriba en memoria que no le pertenece o que ya fue liberada. Lenguajes con gestión automática, análisis estático riguroso o sistemas de tipos fuertes pueden proveer esas garantías, aunque siempre existe la necesidad de ponderar entre flexibilidad, rendimiento y seguridad. El análisis de comunidad, nivel de madurez y soporte es fundamental al elegir un lenguaje.

Rust posee una comunidad vibrante, constante evolución y cada vez más adopciones en producción, lo que aporta estabilidad a largo plazo. En cambio, lenguajes más recientes o de nicho pueden ofrecer características atractivas, pero a costa de desarrollo menos estable y menor cantidad de recursos o bibliotecas. Cabe destacar que la complejidad inherente en lenguajes como Rust proviene, en gran parte, de intentar cubrir muchos casos de uso con extrema seguridad. Algunos usuarios encuentran tedioso trabajar con generics avanzados, traits o mecanismos complejos de abstracción, particularmente cuando estas características se utilizan en exceso, generando código difícil de leer y mantener. Esto ha motivado la exploración de lenguajes que sacrifican parte de esa sofisticación a favor de simplicidad o minor cobertura de casos.

Finalmente, no es menor mencionar que la industria y la academia siguen investigando modelos formales para seguridad y corrección de software realizado con diferentes lenguajes y técnicas. Desde sistemas con tipos lineales al uso de verificadores formales, la marcha hacia lenguajes cada vez más seguros es imparable, aunque su adopción masiva depende de equilibrar usabilidad, facilidad de aprendizaje y ecosistema. En conclusión, si bien Rust es el estándar de facto cuando se habla de lenguajes de bajo nivel con seguridad de memoria, existen múltiples alternativas que proponen un equilibrio diferente entre simplicidad, rendimiento y seguridad. Lenguajes como Zig y Nim ofrecen opciones más simples a costa de garantías menos estrictas; Ada/SPARK aporta verificaciones formales pero con sintaxis pesada; y otros proyectos experimentales abren caminos jurídicos en la frontera del diseño de lenguajes. La elección adecuada dependerá del contexto, el dominio de aplicación y la voluntad del equipo desarrollador de abrazar complejidades o sacrificios puntuales.

Por eso, para quienes buscan adentrarse en la programación segura de sistemas y gráficos sin la complejidad total de Rust, es recomendable explorar estas alternativas y evaluar, mediante prototipos y pruebas, cuál se adecúa mejor a sus necesidades, sin olvidar que la escritura de código seguro sigue siendo tanto arte como ciencia, donde el lenguaje es un medio, pero la disciplina y buenas prácticas son esenciales.