La explotación del núcleo de Linux ha cobrado una importancia significativa en el campo de la seguridad informática debido a la creciente dependencia global de sistemas que utilizan este sistema operativo. Comprender cómo se descubren, analizan y explotan las vulnerabilidades dentro del kernel es vital tanto para expertos en ciberseguridad como para desarrolladores que buscan fortalecer la seguridad de sus aplicaciones y sistemas. El núcleo o kernel de Linux es el componente central del sistema operativo. Gestiona los recursos del hardware y permite que diferentes programas interactúen de manera eficiente. Sin embargo, su complejidad y bajo nivel de operación lo convierten en un objetivo atractivo para los atacantes que desean obtener privilegios elevados o comprometer por completo un sistema.

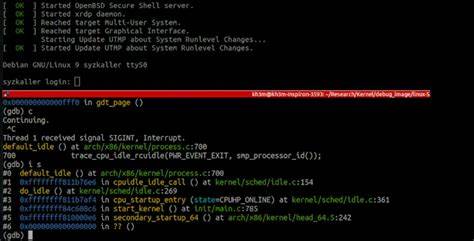

La explotación del kernel implica aprovechar fallos para ejecutar código malicioso o alterar la ejecución normal del sistema. Una de las bases fundamentales para entender la explotación del kernel es el conocimiento profundo en programación a bajo nivel. Dominar el lenguaje C, en el que está escrito el núcleo, es indispensable. Además, el conocimiento en arquitectura de sistemas, gestión de memoria y mecanismos de seguridad del kernel son elementos clave para identificar y aprovechar fallos. A lo largo de los últimos años, se han descubierto múltiples vulnerabilidades críticas en el kernel de Linux que han permitido una variedad de ataques sofisticados.

Algunas de ellas se conocen con nombres específicos que revelan la naturaleza técnica del problema. Ejemplos notables incluyen técnicas como Dirty Pipe, DirtyCred y PageJack. Estas vulnerabilidades demostraron cómo los atacantes podían manipular la memoria del sistema para escalar privilegios y comprometer la integridad del sistema. Dirty Pipe, por ejemplo, es una vulnerabilidad relacionada con la gestión incorrecta de los pipes en el kernel, permitiendo a usuarios no privilegiados escribir en archivos de solo lectura, lo que abre la puerta a la modificación de archivos críticos del sistema. DirtyCred explota problemas en la gestión de credenciales dentro del kernel, facilitando la elevación de privilegios.

PageJack se relaciona con el manejo del sistema de memoria que puede ser usado para atacar la confidencialidad y la estabilidad del kernel. Estos ejemplos representan solo una parte de un conjunto más amplio de métodos de explotación conocidos. Para comprender estas técnicas es fundamental conocer conceptos avanzados como el modelado de memoria, técnicas de desbordamiento de buffer, ataques desde espacios de usuario a espacio de kernel y el aprovechamiento de condiciones de carrera (race conditions). Además de los aspectos técnicos, la explotación del kernel también forma parte importante en competiciones de captura de la bandera (CTF) especializadas en pwn, que son desafíos donde el objetivo es romper barreras de seguridad para obtener acceso o ejecutar código privilegiado. Estas competiciones fomentan la creatividad y el aprendizaje práctico, ayudando a la generación de expertos en seguridad.

La investigación constante es otro pilar fundamental. Se estudian patrones de vulnerabilidades recientes, métodos de protección y herramientas de análisis tanto estático como dinámico. La verificación formal de programas se convierte en una técnica para asegurar que ciertas partes críticas del kernel están libres de fallos que puedan derivar en vulnerabilidades. Sumado a esto, la implementación de mitigaciones avanzadas dentro del kernel como ASLR (Address Space Layout Randomization), SELinux y otros mecanismos de control de acceso ayuda a fortalecer la seguridad pero al mismo tiempo plantea nuevos desafíos para los investigadores interesados en la explotación. Por eso, el estudio y práctica constante en entornos controlados son recomendados para aquellos interesados en especializarse en explotación del kernel.

Hay recursos disponibles que guían desde la configuración inicial, pasando por la identificación de vulnerabilidades, hasta el desarrollo y ejecución de exploits en sistemas Linux modernos. Al reforzar la seguridad del núcleo, no solo se protegen los sistemas individuales sino también la gran infraestructura tecnológica que depende de Linux, incluyendo servidores, dispositivos IoT, sistemas embebidos y nubes públicas o privadas. Finalmente, la comunidad de seguridad y desarrollo de Linux trabaja colaborativamente para identificar, reportar y corregir vulnerabilidades. La divulgación responsable y el parcheo oportuno son esenciales para mantener la confianza en la plataforma y mitigar riesgos a nivel global. Entender y dominar la explotación del kernel de Linux requiere un balance entre teoría y práctica, y representa un campo apasionante en constante evolución.

El conocimiento en bajo nivel, la verificación de programas y la participación en CTFs son caminos claros para profundizar en este ámbito tan especializado y clave para la ciberseguridad moderna.