En el entorno tecnológico actual, garantizar la seguridad y el control de acceso a bases de datos es un desafío fundamental para los equipos de plataformas y desarrollo. Especialmente en ambientes de producción o entornos sensibles, proporcionar accesos a ingenieros con una caducidad precisa y una trazabilidad completa se convierte en una necesidad crítica para evitar vulnerabilidades y cumplir con estándares de seguridad rigurosos. En este contexto, la combinación de HashiCorp Vault y GitHub Actions ha emergido como una solución efectiva para gestionar credenciales efímeras y controlar accesos de manera automatizada y auditada. HashiCorp Vault es una herramienta de gestión y protección de secretos que permite administrar credenciales, claves de cifrado y otros datos sensibles de forma segura. Una de sus capacidades clave es la generación dinámica de credenciales, particularmente para bases de datos, donde puede emitir usuarios temporales con permisos limitados que expiran automáticamente tras un tiempo predeterminado.

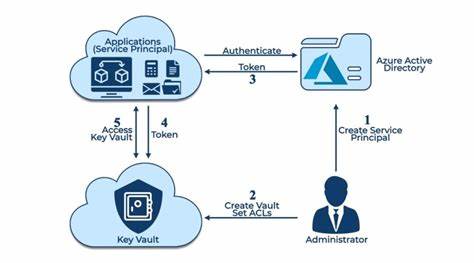

Esto elimina la necesidad de crear usuarios estáticos o con permisos permanentes, mitigando el riesgo potencial en caso de filtraciones. Por otro lado, GitHub Actions ofrece un entorno robusto para automatizar flujos de trabajo que interactúan con Vault y otros servicios. Al utilizar Actions para orquestar solicitudes de acceso, validar permisos y controlar aprobaciones, es posible diseñar un proceso autoservicio donde los ingenieros puedan solicitar acceso temporal mediante interfaces simples y dinámicas, sin intervención manual constante ni riesgos de descontrol. Implementar un sistema que combine estas dos tecnologías asegura una experiencia de acceso a bases de datos segura, eficiente y auditada. Para lograrlo, es necesario primero desplegar una instancia autoalojada de Vault, configurando el motor de secretos de bases de datos.

Esto implica asignar conexiones específicas y definir roles con permisos detallados sobre esquemas, tablas y funciones. Por ejemplo, se pueden crear roles predefinidos con privilegios de solo lectura o escritura que especifican las sentencias SQL para creación y revocación automática de usuarios temporales. Con Vault correctamente configurado, se puede construir una acción de GitHub que sirva como motor de solicitud. Esta acción permite a los usuarios rellenar formularios con datos esenciales: qué base de datos y esquema necesitan, el tipo de acceso (lectura o escritura), su correo electrónico y el motivo del acceso. La acción también puede manejar concurrencia y evitar solicitudes duplicadas para el mismo recurso por parte de un mismo usuario.

A continuación, se cargan credenciales sensibles usando sistemas de gestión como AWS SSM Parameter Store, proporcionando un entorno seguro para operaciones críticas dentro del flujo. Una característica importante del flujo es la incorporación de aprobaciones manuales gestionadas a través de GitHub Issues y la integración con Slack. Cuando un usuario envía una solicitud, se genera un issue en GitHub que registra el evento y crea un historial visible para auditores y administradores. Este issue también sirve como medio para que los responsables den su aprobación o rechazo. Mediante un bot en Slack, se notifica a los interesados de la nueva solicitud, y tras la aprobación, se envían las credenciales temporales directamente al ingeniero solicitante mediante un mensaje privado.

Esta integración fomenta una comunicación fluida y evita la saturación de canales informales como Slack o correo electrónico con datos sensibles. La automatización y las expiraciones automáticas propias de Vault significan que las credenciales emitidas caducan tras un intervalo manejado, por ejemplo, de cuatro horas, garantizando que el acceso es temporal y se aplica el principio de menor privilegio. Si un ingeniero necesita seguir trabajando más allá del tiempo asignado, debe generar una nueva solicitud, promoviendo un control constante y evitando accesos permanentes no deseados. Además del beneficio evidentemente significativo en términos de seguridad, esta arquitectura ofrece una trazabilidad completa y auditable. Cada solicitud, aprobación y emisión de credenciales queda registrada en GitHub como evidencia documental y en los logs detallados que proporciona Vault.

Esto facilita la gestión de cumplimiento normativo y la revisión en auditorías internas o externas. Para los equipos que consideren implementar un sistema similar, es esencial adaptar la configuración de Vault según las estructuras de sus bases de datos y las políticas internas de acceso. Definir correctamente los roles y las sentencias para crear y revocar usuarios permitirá limitar el "blast radius" en caso de errores o fugas. También es conveniente contar con runners de GitHub Actions capaces de manejar de forma segura las credenciales temporales, y asegurar que tanto las integraciones con Slack como con AWS (u otro proveedor de servicios en la nube) mantengan las mejores prácticas de seguridad. Por último, este enfoque no solo mejora la seguridad, sino que también empodera a los ingenieros otorgándoles un proceso intuitivo y ágil para solicitar accesos, sin depender de procesos manuales engorrosos o tiempos muertos en espera de aprobaciones.

La transparencia del proceso y la herramienta de auditabilidad generan confianza entre los equipos y permiten escalar operaciones con control y eficiencia. En resumen, combinar HashiCorp Vault con GitHub Actions para ofrecer accesos a bases de datos que son temporales, seguros y auditable representa un avance estratégico para cualquier organización que maneje datos sensibles. Esta solución elimina credenciales permanentes, automatiza aprobaciones, integra notificaciones en Slack y asegura que cada acceso pueda ser monitoreado y revocado de manera efectiva. Implementar esta arquitectura es apostar por una gestión de accesos moderna, confiable y alineada con las mejores prácticas de seguridad y cumplimiento.