En la era digital actual, las amenazas cibernéticas evolucionan constantemente, adaptándose a nuevas tecnologías y explotando las vulnerabilidades humanas con gran sofisticación. Uno de los fenómenos más preocupantes de los últimos años es el auge del phishing como servicio, una modalidad que profesionaliza y masifica las estafas en línea. Entre las operaciones más complejas y extendidas destaca Darcula, un grupo dedicado al phishing que ha logrado impactar a cientos de miles de personas en todo el mundo. Este análisis se sumerge en los mecanismos internos y el funcionamiento de esta operación global, revelando cómo logra mantener su alcance pese a la creciente vigilancia de la comunidad de seguridad. El punto de partida de este relato se sitúa en diciembre de 2023, cuando usuarios en múltiples países, incluida una parte considerable de Noruega, comenzaron a recibir mensajes contundentes notificando la existencia de paquetes pendientes en sus oficinas postales.

Estos mensajes, distribuidos vía SMS, iMessage y RCS, conformaban un tipo avanzado de estafa conocida como smishing o phishing móvil. La fuerza de estas campañas radicaba en la personalización automática y en la suplantación convincente de marcas reconocidas, generando una falsa sensación de confianza y urgencia que inducía a los usuarios a entregar información sensible de forma voluntaria. Una característica común de estos mensajes fraudulentos era la imitación exacta de servicios legítimos, como el correo postal nacional, solicitando detalles faltantes de entrega bajo la excusa de un pago adicional. Aunque algunas veces se identifican errores ortográficos, traducciones incoherentes o enlaces sospechosos, en circunstancias cotidianas y con la expectativa de recibir un paquete, muchas personas pasaban por alto las señales de alerta. Este modus operandi no solo confirmaba la efectividad de los ataques sino también justificaba la considerable inversión realizada por los operadores del grupo para mantener la infraestructura.

Para los investigadores en ciberseguridad, la tentación de comprender desde dentro cómo operan estas amenazas fue irresistible. Rompiendo recomendaciones tradicionales que aconsejan no interactuar con enlaces sospechosos, optaron por analizar el proceso directamente desde dispositivos móviles, dada la naturaleza móvil de las víctimas. Sin embargo, los atacantes habían diseñado varias capas de protección que impedían la inspección desde computadoras tradicionales, incluyendo la validación del User-Agent y, más importante, la verificación de que la conexión opusiera ser realizada desde una red celular, frenando así el análisis forense convencional. Mediante la utilización de intermediarios y proxys configurados para simular dispositivos móviles y conexiones celulares, los expertos lograron acceder a las páginas fraudulentas. Descubrieron que estas no solo estaban diseñadas para recopilar datos de forma escalonada y guiada hacia el pago de tarifas ficticias sino que también implementaban mecanismos avanzados de cifrado para proteger la comunicación entre víctima y servidor.

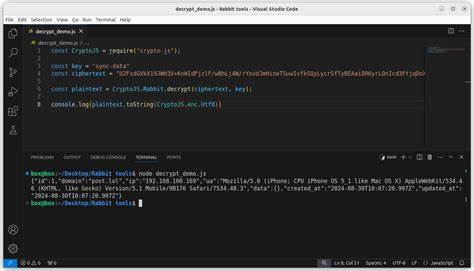

Este cifrado, aplicado con la librería crypto-js y el algoritmo Rabbit, funcionaba como una capa adicional de obfuscación, dificultando la interceptación y análisis incluso en conexiones HTTPS. Al profundizar en el código JavaScript del cliente, se identificaron funciones explícitas para cifrar y descifrar la información en tiempo real, con claves embebidas que, si bien no eran una práctica recomendada, garantizaban que los analistas pudieran descifrar el contenido para entender el funcionamiento interno del sistema. Este hallazgo llevó a revelar la existencia de un sistema de mensajería basado en Socket.IO donde los datos de los usuarios ingresados en los formularios se transmitían en tiempo real a lo que denominaban las “rooms” o salas virtuales, siendo la más relevante la sala llamada “admin” donde se recibía la información sensible, incluyendo nombres, direcciones y números de tarjetas de crédito. Esta infraestructura indicaba que los operadores podían monitorear la captura de datos instante a instante, permitiéndoles actuar rápidamente, por ejemplo, solicitando códigos PIN adicionales para completar el fraude o ajustando la campaña mediante plantillas e interfaces actualizadas.

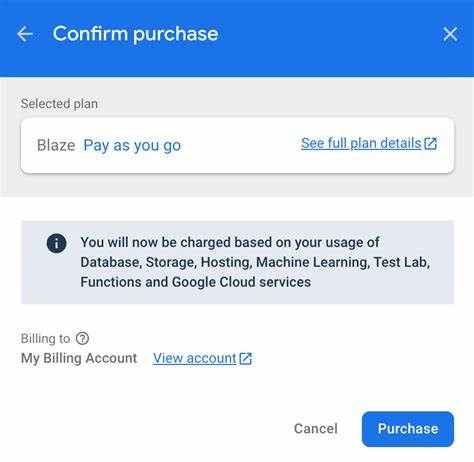

En ese contexto se descubrió un software central de la operación llamado Magic Cat, un sistema completo de phishing disponible como producto listo para instalar y usar con poca pericia técnica. Este software ofrecía interfaces amigables, soporte para múltiples marcas suplantadas y gestión de campañas de manera sencilla y escalable. La operación Darcula, además de contar con tecnología avanzada, poseía una integridad organizacional propia de una empresa legítima, con registros de licencias, ciclos regulares de actualizaciones y soporte técnico. Los investigadores lograron instalar Magic Cat siguiendo instrucciones circulantes en grupos cerrados de Telegram, una plataforma utilizada por los estafadores para coordinarse y compartir recursos. En estos espacios digitales, los operadores exhibían sus logros, mostrando inventarios de hardware como teléfonos, SIM cards y sistemas para automatizar el envío masivo de mensajes a víctimas.

El análisis del backend del software reveló sorprendentes detalles, como la existencia de un servidor de activación que generaba licencias personalizadas, gestionando permisos de uso y limitaciones para evitar detecciones rápidas. Además, encontraron un probable backdoor que posibilitaba la ejecución de ciertas consultas sin necesidad de autenticación, lo que podría haber sido un descuido o una función oculta con fines poco claros. Lo innegable es que la infraestructura tecnológica detrás de Darcula muestra un alto grado de desarrollo y preparación para operar a gran escala sin interrupciones. El seguimiento del rastro digital dejó al descubierto conexiones que apuntaban hacia un individuo o colectivo precisos. Al cruzar datos de direcciones IP, historiales DNS y cuentas en GitHub, junto con técnicas de inteligencia de fuentes abiertas (OSINT), los investigadores relacionaron varias identidades virtuales con perfiles que mantenían presencia activa incluyendo números telefónicos en Estados Unidos y China.

Al ligar este perfil a documentos y metas de propiedades de archivos, surgieron nombres reales y ubicaciones geográficas, acercando la investigación a una posible identificación de los responsables detrás del alias Darcula. Este descubrimiento ilustraba que detrás de la sofisticada fachada tecnológica y el entramado global de víctimas se encontraba una organización consolidada, con participantes conocidos y acceso a recursos financieros suficientes para sostener operaciones ilícitas complejas. La investigación mostró cómo, a pesar de los esfuerzos policiales y la concienciación pública, estos grupos continúan encontrando espacios para prosperar mediante la constante innovación y explotación de debilidades en sistemas y comportamientos humanos. La repercusión de estas campañas no solo radica en el robo de datos e identidades, sino también en el daño social y económico que generan, creando desconfianza y vulnerabilidad en sectores clave como la banca, el comercio electrónico y los servicios postales. La cooperación entre sectores de la sociedad, desde instituciones financieras hasta operadores móviles y entidades gubernamentales, se revela como imprescindible para mitigar amenazas crecientes como las impulsadas por Darcula.

La historia de Darcula y Magic Cat también aporta lecciones valiosas para la comunidad de seguridad informática. La dinámica de phishing como servicio democratiza el acceso a herramientas ilegales, haciendo más difícil combatirlos si solo se focaliza en operadores técnicos o campañas aisladas. En cambio, se requiere un enfoque integral basado en la educación del usuario, el fortalecimiento tecnológico y regulatorios más estrictos. Finalmente, esta investigación pone de manifiesto la importancia de la transparencia y la colaboración entre investigadores, medios de comunicación y fuerzas del orden para revelar y frenar operaciones criminales en línea, consiguiendo así limitar la expansión de redes como Darcula y proteger a las potenciales víctimas en todo el planeta.

![Full Stack Starter: building from scratch without frameworks [CodeMic]](/images/6E81E445-6324-4F0D-AE34-3C25F38AD6E1)