En la era digital actual, la mayoría del tráfico en la web proviene de bots. Estos pueden ser tanto beneficiosos como perjudiciales, dependiendo del propósito que tengan. Por un lado, existen bots dedicados a la indexación de contenido web, como los lectores de feeds RSS, motores de búsqueda y cada vez más, bots de inteligencia artificial que recopilan datos para entrenar modelos de lenguaje avanzado. Sin embargo, también hay una gran cantidad de bots maliciosos que causan problemas reales. Spammers, scrapers de contenido e incluso hackers forman parte de esta categoría, explotando vulnerabilidades para infiltrarse en servidores y causar daños, desde spam hasta integrar máquinas en redes botnet para ataques masivos de denegación de servicio (DDoS).

En mi experiencia como administrador de servidores, he sido testigo de casos donde un bot descubrió una vulnerabilidad en WordPress, infiltrándose para insertar scripts maliciosos. El daño resultante incluyó la conversión del servidor en parte de una botnet capaz de realizar ataques que bloqueaban redes completas. En otra ocasión, una de mis páginas web fue completamente eliminada del índice de Google debido a la actividad constante de bots generadores de spam. Este tipo de amenazas me llevó a buscar soluciones que fueran efectivas sin sacrificar recursos valiosos del servidor. Fue así como descubrí el poder estratégico de las bombas zip.

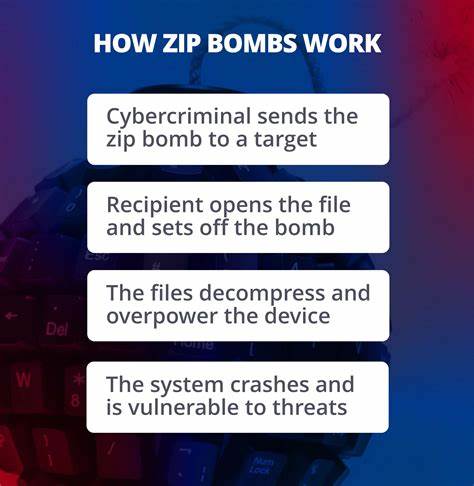

Una bomba zip es un archivo comprimido inicialmente pequeño en tamaño, pero que, al descomprimirse, se expande a un tamaño gigantesco, capaz de saturar la memoria y los recursos de un sistema. La idea de usar compresión en la web no es nueva. Desde los primeros días de Internet, la compresión con gzip ha sido fundamental para mejorar la velocidad de carga de páginas y la experiencia del usuario. Por ejemplo, un archivo HTML de 50 KB puede comprimirse a apenas 10 KB, acelerando considerablemente la transmisión en conexiones lentas. Esta técnica se ha extendido a otros formatos como CSS, JavaScript e imágenes, haciendo que navegadores modernos acepten y procesen contenido comprimido de forma nativa.

Los bots que recorren la red usualmente cuentan con soporte para estas técnicas de compresión, ya que su función es extraer datos de múltiples fuentes optimizando la utilización de ancho de banda. Precisamente ahí radica la oportunidad para defenderse. Al detectar actividad sospechosa, mi servidor responde con un archivo gzip especialmente diseñado para ser una bomba zip. Por ejemplo, entrego un archivo comprimido de entre 1 MB y 10 MB que, una vez descomprimido por el bot, puede expandirse a tamaños de 1 a 10 GB, abrumando la memoria y provocando fallos. Para crear estos archivos utilizo herramientas de línea de comandos como dd y gzip.

Un ejemplo básico sería generar un flujo de bytes cero de 10 GB y luego comprimirlo, produciendo un archivo comprimido de solo 10 MB. Este archivo comprimido es mucho más pequeño y entrega justo lo suficiente para saturar el sistema que intente procesarlo automáticamente. En el código de mi servidor, añado una lógica que identifica IPs negras o patrones de comportamiento malicioso. Ante estas señales, en vez de bloquear la solicitud o devolver un simple error, envío la bomba zip con las cabeceras HTTP adecuadas para indicarle al cliente que el contenido está comprimido con gzip. Al recibirla, los bots, que comúnmente intentan descomprimir para analizar el contenido, consumen recursos de manera exagerada hasta que terminan experimentando fallos o incluso quedan fuera de servicio.

Este método tiene la ventaja de ser relativamente sencillo y de bajo costo para el servidor, ya que el archivo comprimido no consume tanto espacio ni ancho de banda como su tamaño descomprimido podría sugerir. El precio que se paga es ocasionalmente enviar archivos de tamaño considerable a ciertas máquinas, pero esto es preferible a permitir que una bot malicioso continúe atacando indefinidamente. Aunque las bombas zip no son una solución infalible, puesto que algunos bots avanzados pueden detectar y evitar estos ataques o solo leer parcialmente el contenido, constituyen una defensa sólida contra bots menos sofisticados o no diseñados para manejar contenidos maliciosos. Su uso puede complementar otras medidas de seguridad tradicionales como cortafuegos, listas negras, y sistemas de detección de intrusos. En la práctica, he podido observar reducciones drásticas en la actividad de bots ofensivos tras implementar esta estrategia.

Algunos bots pasan de realizar cientos de solicitudes por minuto a sólo unas pocas o dejan de funcionar por completo después de recibir una bomba zip. Esto no solo asegura mayor estabilidad para el servidor sino también una mejora en la calidad del tráfico legítimo. Para quienes administran servidores que enfrentan ataques frecuentes de scrapers, spammers o escáneres automatizados de vulnerabilidades, explorar el uso de bombas zip puede ser una decisión inteligente dentro de una estrategia integral de seguridad. Es una herramienta creativa que utiliza características fundamentales del protocolo HTTP y las expectativas de comportamiento de bots para proteger recursos y mantener sitios web operativos. Como punto final, es importante manejar esta técnica con precaución.