El avance de las tecnologías en la nube ha transformado profundamente el sector educativo, permitiendo el acceso remoto a recursos digitales, aplicaciones educativas y almacenamiento de datos en plataformas como Microsoft Azure. Sin embargo, esta evolución tecnológica también ha atraído la atención de actores maliciosos que buscan explotar vulnerabilidades para obtener beneficios ilícitos. Un claro ejemplo de esta amenaza es la acción del grupo conocido como Storm-1977, que ha perpetrado ataques dirigidos contra inquilinos en la nube del sector educativo empleando una herramienta llamada AzureChecker.exe. Storm-1977 ha consolidado su modus operandi a través de ataques de password spraying, técnica en la que se prueban múltiples combinaciones de usuario y contraseña en un gran número de cuentas para encontrar accesos válidos.

Esta metodología es particularmente efectiva contra entornos donde las credenciales no se gestionan adecuadamente o donde las políticas de seguridad permiten el uso de contraseñas débiles o reutilizadas. La particularidad de este grupo reside en el uso de AzureChecker.exe, una herramienta de línea de comandos creada para facilitar la automatización de ataques enfocados en servicios de nube como Microsoft Azure. Según el equipo de inteligencia de amenazas de Microsoft, esta herramienta se conecta a un servidor externo denominado "sac-auth.nodefunction.

vip" para descargar datos cifrados con AES, que contienen las listas de objetivos para el password spraying. Esto demuestra un nivel de automatización y sofisticación que permite atacar múltiples inquilinos simultáneamente, aumentando el volumen de posibles víctimas. La implementación del archivo "accounts.txt" dentro de la herramienta permite introducir una serie de combinaciones de usuario y contraseña para que AzureChecker valide las credenciales contra las cuentas de los objetivos. El proceso se realiza con rapidez y a gran escala, lo que dificulta la detección temprana del ataque.

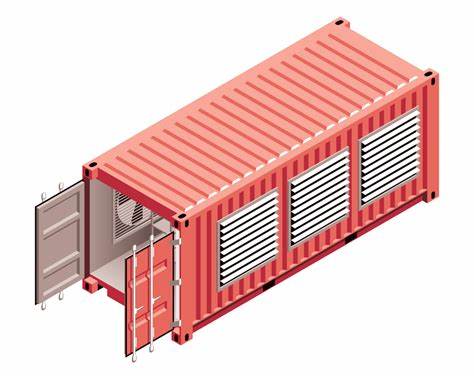

Cuando las credenciales son confirmadas como válidas, Storm-1977 procede a acceder a las suscripciones comprometidas para aprovechar los recursos disponibles. Uno de los incidentes detectados por Microsoft involucró el uso de una cuenta de invitado comprometida para crear un grupo de recursos dentro de la suscripción atacada. A partir de este espacio, el actor malicioso desplegó más de doscientos contenedores con el propósito principal de minar criptomonedas sin autorización. Esta práctica ilícita no solo consume recursos de cómputo y electricidad, sino que también puede generar altos costos para la institución víctima, además de afectar el rendimiento de sus aplicaciones legítimas. Este tipo de ataques pone en evidencia las múltiples vulnerabilidades que enfrentan los activos alojados en contenedores y entornos Kubernetes.

Entre las amenazas más comunes destacan la toma de control de clusters a partir de credenciales comprometidas, la explotación de imágenes de contenedores con vulnerabilidades, la configuración incorrecta de interfaces de gestión que exponen la API de Kubernetes y el uso de nodos que ejecutan software desactualizado o inseguro. Kubernetes, una plataforma de orquestación de contenedores ampliamente utilizada, se ha convertido en un blanco atractivo para los atacantes debido a su naturaleza distribuida y su complejidad operativa. Un adversario que logre controlar la API o desplegar contenedores maliciosos puede poner en riesgo no solo los recursos de una aplicación sino toda la infraestructura subyacente, lo que puede resultar en filtraciones de datos, interrupciones de servicio y actividades ilegales como la criptominería oculta. Para las instituciones educativas que utilizan servicios en la nube, la detección y mitigación de estas amenazas se vuelve imprescindible. Se recomienda implementar controles rigurosos sobre el despliegue y ejecución de contenedores, monitorear las solicitudes inusuales a la API de Kubernetes para identificar comportamientos sospechosos y establecer políticas que impidan la provisión de contenedores desde registros no confiables.

Adicionalmente, es crucial mantener actualizados los parches de seguridad, revisar las configuraciones de permisos y accesos, y asegurar que las imágenes de contenedores no contengan vulnerabilidades conocidas antes de su despliegue. La adopción de estrategias de defensa en profundidad y el uso de herramientas específicas para la seguridad en Kubernetes pueden ayudar a limitar la superficie de ataque y detectar actividades anómalas en etapas tempranas. La campaña orquestada por Storm-1977 también evidencia la importancia de la fortificación de las credenciales en la nube. Las políticas de gestión de contraseñas deben incluir la prohibición de contraseñas comunes, la implementación de autenticación multifactor y la revisión periódica de accesos y permisos otorgados, especialmente en cuentas con privilegios elevados o acceso a recursos críticos. El impacto de estos ataques trasciende lo económico y tecnológico, representando un riesgo para la confidencialidad y disponibilidad de los sistemas educativos, que albergan datos sensibles de estudiantes, docentes e investigaciones.

La exposición a compromisos de seguridad puede afectar la reputación institucional y entorpecer la operación diaria de plataformas educativas. En vista de este escenario, la colaboración entre proveedores de nube, especialistas en seguridad y las propias instituciones es vital para desarrollar mecanismos de defensa efectivos. La generación de alertas tempranas a través de servicios de monitoreo, la capacitación constante del personal de TI y la adopción de mejores prácticas son pilares fundamentales para combatir este tipo de amenazas avanzadas. Storm-1977 no es un actor aislado; la proliferación de herramientas como AzureChecker y el auge de ataques automatizados indican una tendencia creciente hacia la explotación masiva de la nube. Las organizaciones deben entender que su superficie de ataque se extiende más allá de los perímetros tradicionales y que la protección debe abarcar desde la identidad y acceso hasta la seguridad en el despliegue y operación de contenedores.

A medida que la educación avanza hacia modelos cada vez más digitales y remotos, la seguridad en la nube se convierte en un elemento clave para garantizar la continuidad y calidad del aprendizaje. Implementar controles robustos es la mejor defensa contra actores maliciosos que buscan aprovechar las debilidades de su infraestructura para fines ilícitos como la minería de criptomonedas, que consume recursos valiosos y pone en jaque la integridad de los servicios. En conclusión, el ataque de Storm-1977 revela las vulnerabilidades presentes en los entornos en la nube dedicados a la educación, señalando la necesidad urgente de fortalecer controles de acceso, asegurar la gestión de contenedores y modernizar las prácticas de seguridad. Solo a través de una estrategia integral y actualizada será posible mitigar los riesgos asociados y proteger los activos digitales de instituciones educativas contra amenazas sofisticadas y en constante evolución.