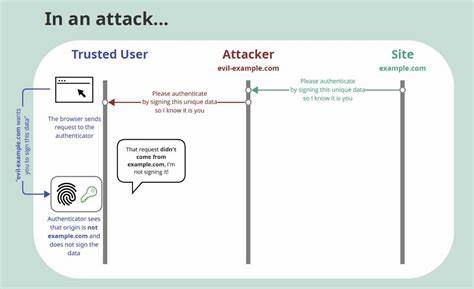

En el panorama actual de la ciberseguridad, la amenaza de grupos avanzados y bien organizados es una constante preocupación para usuarios y organizaciones de todo el mundo. Recientemente, se ha descubierto una campaña sofisticada en la que hackers alineados con China están utilizando vulnerabilidades en la configuración de redes IPv6 para llevar a cabo ataques de tipo adversario-en-el-medio (AitM). Este tipo de ataques permiten interceptar, manipular y redirigir el tráfico dentro de una red comprometida, lo cual, en última instancia, puede facilitar la instalación de malware altamente dañino. Una de las herramientas más destacadas en esta campaña es Spellbinder, un instrumento de movimiento lateral que explota específicamente el protocolo SLAAC (Stateless Address Autoconfiguration) en redes IPv6 para llevar adelante sus objetivos maliciosos. El protocolo SLAAC es una función esencial en redes IPv6 que permite a los dispositivos autoconfigurarse con direcciones IP únicas sin necesidad de intervención manual o servidores dedicados como DHCP.

Sin embargo, esta característica también presenta una superficie de ataque si es explotada adecuadamente. Spellbinder aprovecha esta debilidad inyectando mensajes falsos de Anuncios de Router (Router Advertisement - RA) para engañar a los equipos dentro de la red y hacerles creer que el dispositivo atacante es el router por defecto. Así, estos equipos redirigen su tráfico a través del atacante, permitiendo que se establezca la posición privilegiada para interceptar y modificar los datos que circulan. Esta operación no solo intercepta paquetes sino que también manipula la funcionalidad crítica de actualización de software, sobre todo en aplicaciones populares muy utilizadas en China, como Sogou Pinyin, Tencent QQ, Baidu, y Xiaomi, entre otros. La manipulación del proceso de actualización lleva a que los usuarios descarguen versiones maliciosas en lugar de las legítimas, lo cual facilita la instalación de productos maliciosos diseñados para controlar remotamente los sistemas infectados.

Spellbinder actúa implementando su propia capacidad para analizar el tráfico DNS dentro de la red comprometida. Cuando detecta una consulta relacionada con dominios específicos de las plataformas objetivo, la herramienta responde con la dirección IP de un servidor controlado por el atacante, desviando así la actualización hacia un archivo malicioso alojado fuera del canal oficial. Este nivel de manipulación DNS combinada con la suplantación de mensajes RA de IPv6 coloca al atacante en un escenario óptimo para ejercer control sobre varios aspectos de la red. El malware distribuido por Spellbinder es modular, siendo uno de los más notables el backdoor llamado WizardNet. Este backdoor está diseñado para recibir y ejecutar cargas útiles en formato .

NET en el sistema comprometido, otorgando la capacidad a los atacantes de ampliar sus acciones dentro del sistema, desde robo de información hasta ejecución remota de comandos. La modularidad de WizardNet facilita la actualización dinámica y el cambio de funcionalidades por parte del actor malicioso, lo cual es una característica que dificulta la detección y mitigación. Los investigadores han confirmado que la actividad del grupo vinculado a Spellbinder, conocido como TheWizards, se ha extendido desde al menos 2022. Este grupo no solo ha dirigido sus ataques contra individuos sino también contra sectores estratégicos como el de los juegos de azar en países como Camboya, Hong Kong, Filipinas, Emiratos Árabes Unidos y China continental. El nivel de sofisticación y la selectividad en los objetivos revelan un enfoque táctico con fines potencialmente políticos o económicos.

Es notable que la estrategia de manipular mecanismos legítimos de actualización no es inédita entre actores maliciosos chinos. En meses previos, otros grupos como Blackwood y PlushDaemon han empleado técnicas similares para infectar sistemas a través de software utilizado masivamente, aprovechando brechas en las cadenas de proveedores de software. Esta forma de ataque es especialmente efectiva porque se basa en la confianza intrínseca que el sistema tiene hacia las actualizaciones provenientes de sus propios proveedores. La implementación técnica de Spellbinder incluye la distribución de un archivo comprimido con múltiples archivos ejecutables y librerías DLL diseñadas para facilitar la intrusión en el sistema y el lanzamiento en memoria del malware. Particularmente, se hace uso de WinPcap, una biblioteca que permite capturar y enviar paquetes de red, otorgando a la herramienta la habilidad para manipular el tráfico en tiempo real, algo crucial para la ejecución de ataques AitM y la suplantación de servicios legítimos.

A esta sofisticada campaña se suma una relación estrecha con otro malware conocido como DarkNimbus o DarkNights, vinculado a un grupo separado llamado Earth Minotaur y provisto por un contratista vinculado al Ministerio de Seguridad Pública chino, modulado para afectar dispositivos Android a través de procesos de actualización maliciosos. El soporte operativo y tecnológico externo como el proporcionado por Sichuan Dianke Network Security Technology Co., Ltd., evidencia cómo estas operaciones se benefician de una infraestructura estatal que potencia su alcance y eficacia. La gravedad y el alcance de estos ataques resaltan la importancia de implementar mecanismos robustos de seguridad en redes que emplean IPv6.

La configuración correcta para mitigar la recepción de mensajes falsos RA es esencial para evitar que dispositivos adopten rutas no autorizadas. Además, la vigilancia periódica y profunda del tráfico DNS puede ayudar a detectar modificaciones anómalas que indiquen intentos de secuestro de dominios o manipulación de actualizaciones. Por parte de los desarrolladores y proveedores de software, es imperativo reforzar la autenticación de las actualizaciones para prevenir la instalación de versiones comprometidas. La implementación de firmas digitales fuertes y verificaciones en varios puntos antes de la instalación puede ser la diferencia entre un sistema seguro y uno vulnerable. Este tipo de ataques también nos recuerda que la seguridad no depende únicamente de parches o herramientas específicas, sino de una defensa en capas que involucra monitoreo constante, educación del usuario y políticas claras para la exposición de sistemas críticos a redes externas.

En conclusión, el abuso del protocolo IPv6 SLAAC por parte del grupo TheWizards a través de la herramienta Spellbinder para desplegar ataques AitM representa una amenaza sofisticada y multifacética que afecta tanto a usuarios individuales como a sectores empresariales estratégicos en Asia y más allá. La combinación de técnicas avanzadas de red, manipulación de DNS y explotación de cadenas de suministro de software ejemplifica la evolución continua de los ataques cibernéticos más peligrosos en la actualidad. Las organizaciones deben tomar medidas proactivas para reforzar la seguridad de sus infraestructuras IPv6, implementar una supervisión rigurosa del tráfico y validar continuamente la integridad de las actualizaciones de software. Solo a través de una estrategia integral y adaptativa será posible mitigar el impacto de estas sofisticadas campañas dirigidas por actores APT con amplios recursos y capacidades técnicas.