En el mundo de la ciberseguridad, la constante evolución de las técnicas y los métodos de ataque obliga a las plataformas a adaptarse y reforzar sus mecanismos de protección. macOS, el sistema operativo de Apple, es reconocido por sus estrictas normas de seguridad, entre las que destaca su App Sandbox. Este mecanismo limita las acciones que pueden ejecutar las aplicaciones para proteger la integridad y privacidad del sistema y el usuario. Sin embargo, incluso las defensas más robustas no son infalibles, como lo demuestra la reciente identificación de una grave vulnerabilidad conocida como CVE-2025-31191, que permite a atacantes escapar del entorno restringido del sandbox gracias a un mecanismo llamado marcadores con alcance de seguridad (security-scoped bookmarks). Microsoft Threat Intelligence lideró el descubrimiento de esta vulnerabilidad, que fue rápidamente reportada a Apple y solucionada en marzo de 2025, aunque su análisis sigue siendo clave para entender las complejidades y futuras amenazas dentro del ecosistema macOS.

La esencia del problema radica en cómo macOS permite a aplicaciones sandboxed acceder a ciertos archivos fuera de las limitaciones habituales mediante el uso de marcadores con alcance de seguridad. Estos marcadores funcionan como una especie de permiso persistente que un usuario otorga explícitamente para que una aplicación acceda a una ruta o archivo específico en el sistema. Esta funcionalidad es esencial para no entorpecer la experiencia del usuario, ya que evita que sea necesaria una aprobación constante para acceder a archivos previamente autorizados. El mecanismo de estos marcadores está apoyado en una infraestructura criptográfica que asegura la autenticidad y la integridad de las autorizaciones mediante firmas HMAC-SHA256. Estas firmas dependen de una clave única que se genera y almacena en el llavero de macOS.

La clave está vinculada al identificador de la aplicación, haciendo que únicamente la aplicación legítima pueda generarlas y validarlas correctamente. Sin embargo, investigadores de Microsoft descubrieron que aunque la capacidad de leer esta clave estaba restringida solo a un proceso específico llamado ScopedBookmarkAgent, existía la posibilidad de eliminar la entrada correspondiente en el llavero y reemplazarla por otra con un secreto conocido y controlado. Este reemplazo del secreto permite que el atacante genere marcadores falsos firmados con el nuevo secreto, que el ScopedBookmarkAgent considerará válidos. Así, una aplicación maliciosa dentro del sandbox podría generar permisos de acceso a archivos arbitrarios sin requerir interacción del usuario ni restricciones, facilitando la fuga del entorno protegido. Este tipo de ataque representa un desafío grave porque compromete el control que Apple mantiene sobre qué aplicaciones pueden acceder a qué recursos, invalidando la confianza en el modelo de seguridad por sandbox.

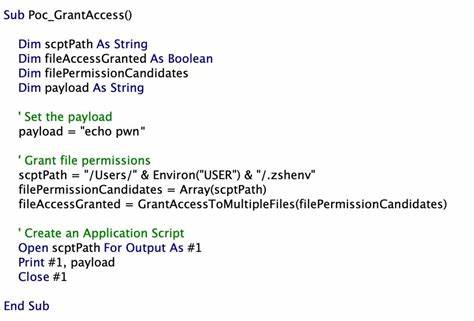

El impacto potencial de esta vulnerabilidad es significativo. Mediante la explotación de CVE-2025-31191, un código malicioso podría no solo acceder a archivos sensibles sino también ejecutar operaciones fuera del sandbox, como escalar privilegios, extraer datos valiosos o desplegar cargas adicionales dañinas. La investigación de Microsoft hizo especial énfasis en las amenazas utilizando macros de Microsoft Office, un vector común para ataques que intentan aprovecharse de la interacción del usuario. Aunque ejecutar macros requiere la habilitación manual por parte del usuario, esta vía puede ser aprovechada en ataques dirigidos o en campañas de phishing sofisticadas. Para entender la complejidad de la amenaza es necesario conocer cómo Apple implementa los sandbox extensions y el rol fundamental de servicios no confinados dentro del sistema.

Cuando una aplicación solicita acceso a un archivo, un servicio externo no sandboxed llamado com.apple.appkit.xpc.openAndSavePanelService.

xpc administra el diálogo que permite a los usuarios seleccionar archivos. Este servicio luego genera un token especial, la sandbox extension, que contiene la autorización para acceder a dichos archivos, firmada criptográficamente con una clave que solo existe durante la sesión de arranque del sistema. Dado que estos tokens no podrían persistir entre reinicios del sistema debido a la volatilidad de la clave usada, Apple creó el mecanismo de ScopedBookmarkAgent. Este servicio puede, a partir de un token temporal, generar un marcador con alcance de seguridad con validación a largo plazo usando claves persistentes. Esto permite que una aplicación conserve acceso autorizado a archivos sin requerir el consentimiento del usuario en cada inicio.

Sin embargo, al poder modificar o reemplazar la clave secreta almacenada en el llavero, un atacante que controle la aplicación sandboxed puede crear marcadores fraudulentos que conceden acceso a recursos arbitrarios del sistema, burlando todas las protecciones del sandbox. La persistencia de esta clave es crucial para evitar ataques exitosos, y cualquier manipulación del llavero constituye una amenaza directa para la seguridad. Producto de este hallazgo, Apple lanzó una actualización de seguridad en marzo de 2025 para corregir esta vulnerabilidad. Recomendaciones inmediatas incluyen la aplicación rápida de estas actualizaciones a todos los sistemas macOS vulnerables. Además, la investigación destaca la importancia de contar con soluciones de seguridad avanzadas como Microsoft Defender for Endpoint y Microsoft Defender Vulnerability Management, capaces de detectar comportamientos anómalos relacionados con el uso indebido del llavero o la generación de accesos no autorizados mediante análisis de comportamiento y aprendizaje automático.

La colaboración entre investigadores de seguridad y fabricantes, ejemplificada por la comunicación responsable entre Microsoft y Apple, es fundamental para contrarrestar estas amenazas. Esta política de divulgación coordinada permite responder eficazmente a las vulnerabilidades, minimizando el riesgo para los usuarios finales y preservando la confianza en los sistemas. En conclusión, el análisis de CVE-2025-31191 revela cómo incluso las soluciones de sandbox más avanzadas pueden ser vulneradas mediante el abuso de mecanismos diseñados para facilitar la usabilidad, como los marcadores con alcance de seguridad. El conocimiento profundo de estos sistemas internos es indispensable para detectar y mitigar futuras vulnerabilidades. Usuarios, administradores y desarrolladores deben mantenerse alerta, aplicando actualizaciones de seguridad y contando con herramientas que permitan una vigilancia continua del comportamiento del sistema.

La seguridad en macOS es un esfuerzo conjunto entre tecnología, investigación y prácticas responsables para garantizar un entorno digital cada vez más seguro y resiliente.