El ransomware sigue siendo una de las amenazas cibernéticas más dañinas y complejas a nivel mundial. En los últimos años, grupos como Akira han ganado notoriedad por atacar entidades y compañías de diversos sectores, secuestrando sus datos y solicitando pagos que en ocasiones alcanzan cifras millonarias. Sin embargo, la práctica de negociar con estos delincuentes prácticamente nunca asegura un resultado positivo y puede incluso agravar la situación. Analizando las experiencias de distintas víctimas que entraron en contacto con Akira, resulta evidente que esta estrategia es, en la mayoría de los casos, un camino mal aconsejado. Akira es una agrupación de ransomware que se distingue por la publicación de datos robados en sitios ocultos en la Dark Web, un espacio donde la privacidad y el anonimato facilitan la extorsión y el intercambio ilícito de información.

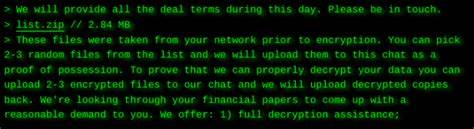

Este grupo demanda rescates normalmente en criptomonedas, dificultando los procesos judiciales o la recuperación directa del dinero. Su modus operandi incluye un doble chantaje: por un lado, solicitan el pago para la liberación de los sistemas afectados y por otro, amenazan con revelar públicamente datos sensibles, aumentando la presión sobre las víctimas. En un análisis detallado realizado por el investigador @Chum1ng0, se estudiaron cuatro casos recientes en los que diferentes compañías afectadas contactaron o intentaron negociar con Akira tras un ataque. La variedad en las respuestas permitió observar cómo el grupo ajustaba su comportamiento ante cada estrategia, a la vez que resalta que ninguna de las negociaciones culminó favorablemente para las víctimas, salvo una, que optó por pagar el rescate pero sin garantía alguna de evitar filtraciones o futuras demandas. Un caso particularmente revelador es el de una empresa que solicitó al grupo conocer el monto total exigido para evaluar si convenía más pagar o reconstruir sus sistemas desde cero.

Akira solicitó un millón de dólares y pidió que, en caso de retirar fondos mediante transferencias bancarias, la compañía informara a la entidad financiera que el dinero era destinado únicamente a inversiones. La negativa del afectado a aceptar esta suma llevó a una contraoferta máxima de cincuenta mil dólares, argumentando que el proceso de restauración de datos tomaría alrededor de dos semanas y que el pago no justificaba el costo demandado. La respuesta del grupo Akira fue continuar con las amenazas y declarar la intención de publicar 22.5 gigabytes de información en su blog dentro de la Dark Web. Hasta la fecha de análisis, esta publicación no se había concretado, pero el simple anuncio subraya la presión psicológica y el poder de chantaje que estos actores manejan para forzar negociaciones.

Los otros tres casos que analizaron no lograron avances en cómo manejar las comunicaciones con Akira. Dos de estas compañías optaron por no negociar, negándose a siquiera iniciar un diálogo sobre posibles pagos. Sin embargo, la negativa no aseguró que los datos no fueran igualmente publicados, evidenciando que el bloqueo frente a la negociación no constituye una protección total frente al ataque y sus consecuencias posteriores. Este panorama plantea preguntas importantes sobre las mejores prácticas para responder a un ataque ransomware y cómo las organizaciones deben prepararse para casos similares. Por una parte, negociar con los atacantes puede parecer, a primera vista, una vía para minimizar daños, pero entablar comunicación y realizar pagos a extorsionadores suele fortalecer su posición y alentar futuros ataques, no solo contra la misma víctima sino también contra otras entidades.

Las autoridades de ciberseguridad y expertos en gestión de incidentes generalmente recomiendan evitar el pago del rescate. No solo por razones éticas y legales sino porque no existe ninguna certeza de que el grupo devolverá el acceso a la totalidad de los datos, evitará publicarlos ni cesará futuras exigencias. Además, pagar contribuye a financiar actividades ilegales que afectan a miles de usuarios, empresas y servicios críticos. En lugar de negociar, las organizaciones deben enfocarse en contar con mecanismos robustos de prevención y mitigación. Esto incluye la implementación de copias de seguridad actualizadas y segregadas, protocolos de respuesta ante incidentes bien definidos y capacitación continua para el personal sobre prácticas seguras y detección de amenazas.

Asimismo, la colaboración con cuerpos de seguridad cibernética y el acceso a asesoramiento especializado pueden significar la diferencia entre superar un ataque con impacto mínimo o enfrentar consecuencias catastróficas. Otro punto a destacar es la responsabilidad de la transparencia. En muchos casos, las empresas que sufren un ataque no informan oportunamente a sus usuarios o al público, intentando proteger su reputación. No obstante, ocultar un incidente puede generar desconfianza y sanciones legales, especialmente en marcos regulatorios con leyes estrictas de notificación de brechas de seguridad. La comunicación franca y responsable permite gestionar el daño reputacional y buscar apoyo externo si fuese necesario.

En cuanto al grupo Akira y similares, analizar sus patrones de actuación también ofrece enseñanzas para anticipar sus movimientos y diseñar contramedidas. La exigencia de cantidades exorbitantes de dinero, la indicación explícita para disfrazar transferencias como inversiones y la exhibición pública de datos robados forman parte de un repertorio habitual que permite perfilar mejor el perfil criminal y preparar respuestas adecuadas. En conclusión, negociar con el grupo ransomware Akira no sólo es una estrategia de alto riesgo sino que también puede ser contraproducente. Las experiencias recientes evidencian que estas negociaciones rara vez conllevan a soluciones satisfactorias, y que la única certeza que tienen las víctimas es una constante presión y amenaza por parte de los delincuentes. La mejor defensa ante este tipo de ataques radica en la prevención proactiva, la preparación adecuada y la colaboración con expertos en ciberseguridad.

Reconocer las tácticas de estos grupos y evitar caer en negociaciones precipitadas permiten limitar el impacto del ransomware y proteger tanto los datos como la estabilidad operativa de las organizaciones. La ciberseguridad es un desafío complejo que exige decisiones estratégicas y responsables, y afrontar el ransomware con prudencia es un paso fundamental para garantizar la resiliencia en el mundo digital.