En los últimos días, la comunidad de desarrolladores de Python ha sido sacudida por la revelación de que un grupo de 27 paquetes maliciosos ha sido descubierto en el índice de paquetes de Python (PyPI). Esta situación ha generado una gran preocupación entre los expertos en tecnología y ciberseguridad, ya que estos paquetes, que han sido descargados miles de veces, están dirigidos específicamente a profesionales de TI y desarrolladores. El hallazgo ha puesto de relieve la vulnerabilidad en la que pueden encontrarse los usuarios al confiar en repositorios de código abierto sin una revisión adecuada. La historia comenzó cuando los investigadores de seguridad de la firma de ciberseguridad Desynced identificaron estos paquetes maliciosos como parte de un esfuerzo más amplio para propagar malware entre desarrolladores y organizaciones. Estos paquetes, que aparentan ser herramientas legítimas e intereses en el ámbito de la tecnología, en realidad están diseñados para robar información sensible, como credenciales, claves API y datos de acceso a sistemas críticos.

La mayoría de estos paquetes se disfrazaban de bibliotecas útiles, muy demandadas dentro de la comunidad Python, lo que facilitó su inclusión en proyectos sin que los desarrolladores sospecharan de su naturaleza maliciosa. Al respecto, uno de los investigadores de Desynced comentó: "La forma más efectiva de que un ataque funcione es disfrazarse de legitimidad. Los desarrolladores confían en PyPI, y eso es precisamente lo que estos atacantes han explotado". Para entender el alcance del problema, es importante considerar la popularidad de Python. Este lenguaje de programación se ha consolidado como uno de los más utilizados a nivel mundial, no solo por su facilidad de aprendizaje, sino también por su empleo en diversos campos, desde la inteligencia artificial hasta el desarrollo web.

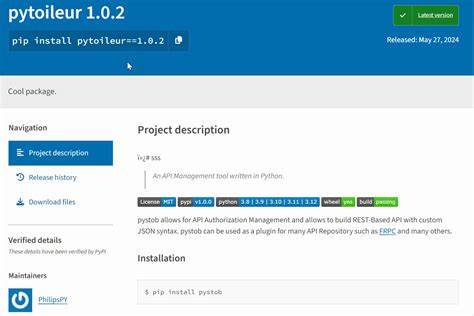

PyPI, por su parte, se ha convertido en una plataforma crucial para que los desarrolladores compartan y encuentren bibliotecas que faciliten su trabajo diario. Sin embargo, este aclamado repositorio también ofrece una puerta abierta para que actores malintencionados inserten software dañino. Los paquetes maliciosos identificados incluyen nombres que imitan a bibliotecas populares, lo que hace que su descarga sea más probable. Los autores de estos paquetes han hecho un trabajo excepcional en el enmascaramiento de sus verdaderas intenciones, y muchos de los nombres son sutiles variaciones de herramientas legítimas. Por ejemplo, un paquete llamado "urllib3" se parece mucho a una biblioteca ampliamente utilizada llamada "urllib3", pero oculta un código que permite el acceso no autorizado a sistemas de usuarios desprevenidos.

Desde el descubrimiento de estos paquetes, la comunidad ha reaccionado rápidamente. Varios desarrolladores han emitido advertencias sobre la verificación rigurosa de las bibliotecas que instalan, así como la importancia de auditar el código de terceros. Además, algunos han propuesto la creación de herramientas automáticas que escaneen los paquetes de PyPI en busca de comportamientos sospechosos antes de su instalación. La educación y la concienciación son clave en estos casos, ya que la seguridad en software depende tanto de los usuarios como de los desarrolladores. En respuesta a este incidente, el equipo de PyPI ha afirmado que están trabajando arduamente para mejorar la seguridad del repositorio.

Esto incluye la implementación de nuevas medidas de autenticación y autorización para los desarrolladores que desean publicar nuevos paquetes. “Estamos comprometidos a hacer de PyPI un lugar más seguro para la comunidad”, aseguró un representante del equipo en una reciente declaración. Sin embargo, la existencia de estos paquetes malignos en un repositorio tan vital plantea preguntas fundamentales sobre la seguridad en el desarrollo de software. Mientras que las medidas proactivas son necesarias, también es crucial que la comunidad entienda las implicaciones de confiar en bibliotecas de código abierto. Cada vez que un desarrollador instala un paquete, está integrando un nuevo componente en su proyecto que puede tener consecuencias inesperadas y potencialmente desastrosas si no se evalúa adecuadamente.

Estos eventos han llevado a muchos a reconsiderar las prácticas actuales de desarrollo y a preguntarse: ¿Qué tan seguros están los ecosistemas de software en general? El uso de bibliotecas de terceros puede mejorar la eficiencia y la productividad, pero también introduce riesgos que a menudo son subestimados. La realidad es que, en el ámbito del desarrollo de software, la seguridad nunca debe ser una reflexión tardía; debe ser incorporada en cada paso del proceso. La comunidad de Python es, como muchas en la tecnología, un espacio colaborativo donde la confianza es esencial. Cuando se compromete esa confianza, el impacto puede ser devastador, no solo para los individuos afectados, sino para la reputación de todo el ecosistema. Por lo tanto, es crucial que los desarrolladores se mantengan informados y adopten mejores prácticas en la gestión de dependencias.

El hecho de que 27 paquetes maliciosos hayan escapado a la vigilancia durante tanto tiempo es una llamada de atención. Este incidente subraya la necesidad de una mayor atención a los protocolos de seguridad no solo en PyPI, sino en todos los repositorios de código abierto. La comunidad debe trabajar en conjunto para establecer normas y prácticas que puedan mitigar estas amenazas en el futuro. Los desarrolladores también deben ser alentados a formular preguntas y expresar preocupación cuando se trata de nuevas dependencias. La gestión de riesgos en el desarrollo de software es un proceso continuo, y los programadores deben considerar cada paquete como una potencial vulnerabilidad.