El Control de Acceso Basado en Políticas, conocido por sus siglas en inglés como PBAC, representa un paradigma sofisticado y aparentemente muy flexible para gestionar quién tiene acceso a qué dentro de una aplicación o sistema. A simple vista, PBAC puede parecer la solución ideal para los desarrolladores y gestores de seguridad, ya que permite definir reglas personalizadas y combinar múltiples condiciones en políticas complejas que regulan el acceso. Sin embargo, muchas veces esta percepción sobre PBAC es demasiado optimista y oculta una serie de dificultades y complicaciones que pueden surgir a la hora de implementarlo en entornos reales. Inicialmente, cuando una organización evalúa modelos de control de acceso, generalmente comienza con las opciones clásicas como RBAC (Control de Acceso Basado en Roles), después explora ABAC (Control Basado en Atributos) y ReBAC (Control Basado en Relaciones). Como resultado natural de esta exploración, algunos equipos llegan a considerar PBAC.

A diferencia de los modelos anteriores que cuentan con esquemas conceptuales bien definidos y estándares claros, PBAC se caracteriza por no tener un marco estructurado estable, lo que genera confusión y problemas cuando se intenta construir una política concreta para controlar accesos. La principal atracción de PBAC radica en su flexibilidad. En teoría, permite definir cualquier regla imaginable, combinar atributos, roles, relaciones y condiciones temporales o contextuales de manera ilimitada. Esto hace que PBAC parezca un paso evolutivo lógico en comparación con RBAC o ABAC, ofreciendo un control mucho más granular y adaptativo. Además, la tendencia moderna ha incrementado la popularidad de lo que se llama “política como código”: escribir las políticas en lenguajes especializados que permiten versionamiento, pruebas automáticas e integración continua, facilitan mantener un solo punto de verdad y mejorar la trazabilidad.

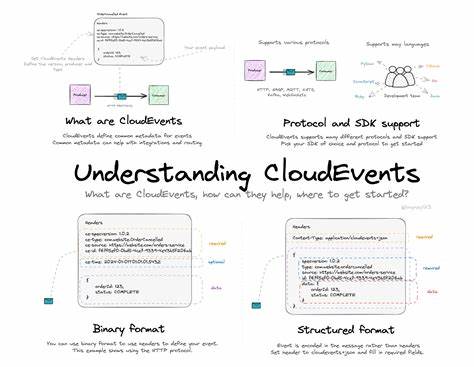

No obstante, esta evolución hacia políticas como código introduce ciclos nuevos de complejidad técnica. El primer problema que enfrentan los equipos es elegir un lenguaje adecuado para expresar las políticas. No es suficiente utilizar un lenguaje de propósito general como Python o JavaScript, ya que estos carecen de características propias para el manejo eficiente y seguro del control de acceso. Lenguajes específicos como Rego, empleado por Open Policy Agent (OPA), Cedar de AWS, y otros, nacen precisamente para atender estas necesidades. Pero, al adoptar estos lenguajes, los desarrolladores se encuentran con un reto importante: no todos dominan su sintaxis y semántica, y por ende la colaboración con otros departamentos que deben entender estas políticas se vuelve limitada.

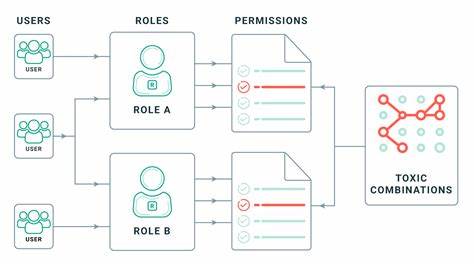

Este problema se amplía aún más cuando consideramos que las políticas no son exclusivas del área técnica. Product managers, equipos de cumplimiento, seguridad, soporte al cliente y otros stakeholders necesitan comprender y validar las reglas de acceso para asegurar que representan correctamente las intenciones de negocio y los requerimientos regulatorios. Sin embargo, las políticas codificadas en lenguajes especializados casi siempre resultan demasiado técnicas para estos equipos, lo que dificulta la comunicación, la auditoría y la explicación de por qué ciertas decisiones de acceso se toman o se rechazan. Además, construir las políticas no se limita a redactar reglas sino que requiere diseñar un modelo y esquema claros para representar identidades, recursos y relaciones. Mientras RBAC y ABAC ofrecen estructuras intuitivas y predefinidas, PBAC no impone ningún esquema por defecto.

Esto significa que el equipo debe definir toda la arquitectura que soporta la evaluación de las políticas, incluyendo cómo recoger y garantizar que el contexto correcto llegue al motor de políticas en el momento debido. Esta libertad es, en muchos casos, una espada de doble filo, pues incrementa la carga de diseño y la posibilidad de errores, confusión o incongruencias en la implementación. Otro aspecto crítico al que pocos prestan la debida atención es el rendimiento. Las políticas complejas no solo deben ser correctas, sino también eficientes, ya que el control de acceso es un elemento fundamental que impacta la experiencia del usuario y la estabilidad del sistema. Algunos tipos de evaluación, como la exploración de relaciones profundas o la recursión para determinar accesos en estructuras jerárquicas o transitorias, pueden generar grandes problemas de performance.

No todos los motores adecuados para política como código permiten recursión completa y algunos la limitan para evitar ejecuciones interminables o costosas. Si el modelo de datos está mal diseñado, la evaluación puede volverse inaceptablemente lenta, provocando fallos en los servicios y en el peor de los casos, el bloqueo total del acceso. El tema de la auditoría y la respuesta a incidentes también merece una reflexión profunda. Si bien se cuenta con decisiones de acceso registradas y logueadas, interpretar estos registros puede ser desafiante, sobre todo cuando las políticas son complejas y altamente personalizadas. Por lo general, los recursos humanos fuera del equipo de desarrollo, y a veces incluso los propios desarrolladores, tienen dificultades para entender exactamente por qué se concedió o denegó un permiso en una situación particular.

Esto retrasa la identificación y resolución de problemas de seguridad y crea cuellos de botella que limitan la agilidad organizacional. Por último, es importante distinguir entre PBAC y ABAC, ya que aunque a menudo se confunden o se sobreponen, existen diferencias conceptuales y prácticas esenciales. ABAC se basa en atributos claros y estructurados, facilitando la trazabilidad, el entendimiento y la gestión de políticas relativamente simples y directas. Cuando una política basada en atributos se vuelve demasiado compleja o fragmentada para manejar todas las excepciones y particularidades, suele evolucionar hacia PBAC, que es un sistema mucho más abierto y menos estructurado. Este cambio conlleva riesgos, ya que la pérdida de estructura dificulta la comunicación y la administración efectiva, haciendo que las políticas resultantes sean opacas para la mayoría de quienes necesitan entenderlas.

![The evolution of Lua, continued [pdf]](/images/EEBC3EAA-6E0D-4857-97DE-1CAFE3D0EDE8)