En los últimos meses, un fenómeno alarmante ha emergido en el mundo de la ciberseguridad: la explotación de cuentas en la nube por parte de atacantes para crear miles de nodos de redes de distribución de contenido (CDN) que operan en el ámbito de las criptomonedas. Este fenómeno no solo pone en riesgo la integridad de los sistemas afectados, sino que también plantea serias preocupaciones sobre la seguridad y la ética en el uso de servicios de nube. La nube, una poderosa herramienta que ha transformado la forma en que las empresas manejan sus datos y servicios, se ha convertido en un campo de batalla para los ciberatacantes. Organizaciones que dependen de grandes proveedores de servicios en la nube, como AWS, Google Cloud o Microsoft Azure, son cada vez más vulnerables a estos ataques. Los delincuentes cibernéticos han encontrado formas de abusar de las cuentas en la nube, utilizando credenciales robadas para aprovisionar recursos que utilizan sistemas de criptomoneda, especialmente aquellos que permiten la minería y el almacenamiento de datos.

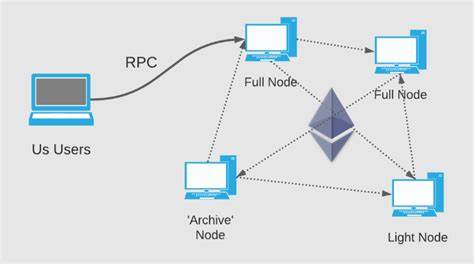

Este abuso se ha manifestado principalmente a través de la creación de nodos CDN. Las redes de distribución de contenido son una arquitectura diseñada para entregar contenido a los usuarios finales de manera rápida y eficiente, minimizando la latencia y maximizando la velocidad de carga. Sin embargo, cuando estos nodos son creados sin el consentimiento de los propietarios de las cuentas, se convierten en una herramienta para llevar a cabo actividades maliciosas. El resultado es una infrautilización de recursos que eleva los costos para las empresas afectadas, además de poner en riesgo la reputación de las plataformas de nube. La primera etapa de este tipo de ataque generalmente comienza con un ataque de phishing o algún tipo de explotación de vulnerabilidad que permite a los atacantes acceder a las credenciales de las cuentas en la nube.

Una vez que obtienen acceso, los atacantes pueden utilizar estas cuentas para aprovisionar nodos CDN que luego se configuran para tareas relacionadas con criptomonedas. Esto puede incluir desde la minería hasta el almacenamiento de datos que facilitan transacciones ilegales o actividades relacionadas con el lavado de dinero. El proceso de minería de criptomonedas consume inmensas cantidades de recursos computacionales y eléctricos, lo que puede llevar a un aumento drástico en los costos para las organizaciones que se convierten involuntariamente en cómplices en esta actividad. A medida que el uso de criptomonedas se ha vuelto más mainstream, los delincuentes han adaptado sus tácticas, buscando constantemente nuevas formas de evadir la detección y maximizar sus ganancias. Además de los costos financieros, hay riesgos importantes en términos de seguridad de datos.

Las cuentas en la nube a menudo contienen información sensible y crítica. Si los atacantes tienen acceso a estas cuentas, no solo pueden utilizar los recursos para sus fines, sino que también pueden robar datos, lo que podría desencadenar consecuencias catastróficas para las empresas afectadas y sus clientes. Filtraciones de datos, pérdida de información estratégica y daños a la reputación son solo algunas de las repercusiones. Otra complicación es que las empresas que se ven afectadas por estos ataques a menudo no son conscientes de que sus cuentas han sido comprometidas. Esto se debe a que los atacantes suelen operar de manera que intentan minimizar su presencia.

Pueden utilizar herramientas de gestión de cuentas automatizadas y transacciones químicamente equilibradas para enmascarar sus actividades, lo que dificulta la tarea de las organizaciones de identificar la raíz del problema. Es crucial que las empresas implementen medidas proactivas para proteger sus cuentas en la nube. Comenzar con la autenticación de múltiples factores es un paso fundamental para asegurar que solo los usuarios autorizados tengan acceso. Educar a los empleados sobre las tácticas de phishing más prevalentes y mantener las medidas de seguridad actualizadas pueden ser factores disuasorios significativos frente a estos ataques. Sin embargo, las medidas no deben limitarse solamente a proteger las credenciales de inicio de sesión.

Las empresas deben realizar auditorías regulares de uso de recursos en la nube, con el fin de detectar actividades inusuales que puedan sugerir que una cuenta ha sido comprometida. Además, es vital establecer alertas para cambios en la configuración que no son típicos o para el aprovisionamiento de recursos que excedan los límites predeterminados. Más aún, es importante que los proveedores de servicios en la nube también tomen medidas para detectar y mitigar estos ataques. La implementación de sistemas de inteligencia artificial y aprendizaje automático podría ayudar a identificar patrones irregulares que pueden indicar un uso inapropiado y, en consecuencia, permitir una respuesta más rápida y efectiva. El aumento en el uso de criptomonedas ha traído consigo grandes beneficios pero también preocupaciones significativas sobre cómo se gestionan y protegen estas tecnologías de vanguardia.

Los ataques dirigidos a las cuentas de la nube tienen el potencial de afectar no solo a las empresas individuales, sino también a la confianza general en el ecosistema de la nube y en las criptomonedas. Dada la naturaleza evolutiva de estas amenazas, las empresas deben permanecer vigilantes y proactivas en sus estrategias de ciberseguridad. A medida que los atacantes mejoran sus métodos, también es responsabilidad de las empresas adaptarse y fortalecer sus defensas. La colaboración entre empresas y proveedores de servicios en la nube es esencial para establecer un entorno más seguro y minimizar los riesgos asociados con el uso de tecnologías emergentes. En un mundo donde la digitalización y la innovación siguen avanzando a pasos agigantados, es fundamental que los actores del mercado tomen en serio la ciberseguridad.

Cada día, nuevas amenazas surgen, y la capacidad de las organizaciones para adaptarse y defenderse será un factor determinante en su éxito a largo plazo. La explotación de cuentas en la nube para crear nodos CDN para actividades ilícitas no es solo un problema técnico, sino también un asunto de confianza, ética y responsabilidad compartida en el ecosistema digital.