Node.js, un entorno de ejecución de JavaScript de código abierto y multiplataforma, se ha convertido en una herramienta esencial para desarrolladores alrededor del mundo debido a su eficiencia tanto en el frontend como en el backend. Sin embargo, esta popularidad también ha captado la atención de actores maliciosos que han comenzado a abusar de sus capacidades para distribuir malware y otros tipos de cargas útiles dañinas. A lo largo de los últimos meses, incidentes recientes han evidenciado un cambio en la manera en la que los ciberdelincuentes diseñan y ejecutan sus ataques, integrando Node.js en sus tácticas, técnicas y procedimientos (TTPs), lo que representa un nuevo desafío para los equipos de seguridad en la protección de sus entornos.

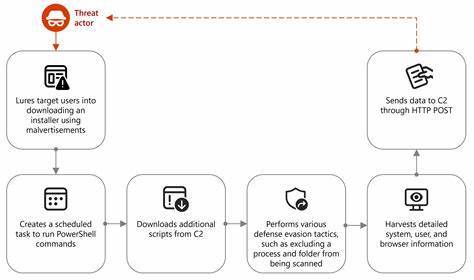

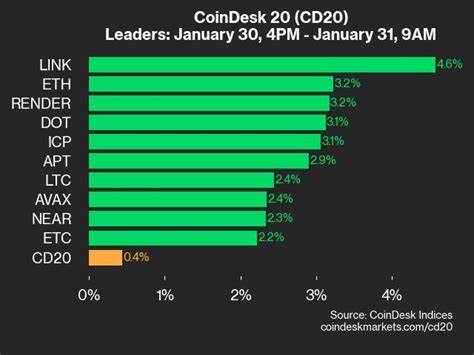

Las características que hacen de Node.js una plataforma atractiva para los desarrolladores, como su flexibilidad para ejecutar scripts JavaScript fuera del navegador y su capacidad para interactuar con el sistema operativo y redes, también ofrecen a los atacantes una vía para camuflar actividades maliciosas. Este método permite que el malware pueda integrarse más fácilmente en aplicaciones legítimas, evadiendo sistemas tradicionales de detección y manteniendo persistencia dentro de los sistemas comprometidos. Uno de los escenarios más comunes observados ha sido la distribución de malware a través de campañas de malvertising, donde anuncios fraudulentos llevan a usuarios desprevenidos a descargar instaladores maliciosos disfrazados como software legítimo. Temas como las plataformas de comercio de criptomonedas, actualizaciones de software o aplicaciones de moda son explotados para atraer a las víctimas.

Estos instaladores maliciosos suelen estar empaquetados con herramientas como Wix y contienen librerías personalizadas que recogen información crítica del sistema y establecen mecanismos para garantizar la persistencia, como tareas programadas que ejecutan comandos de PowerShell. La evasión de mecanismos de defensa es otra pieza clave en estas operaciones. El software malicioso configura exclusiones específicas para evitar ser detectado por soluciones como Microsoft Defender para Endpoint, desactivando escaneos en procesos y directorios relevantes. Estas acciones permiten que las actividades ofensivas continúen sin interrupciones, facilitando la recopilación de datos como información del sistema, detalles del BIOS, configuraciones de red, datos almacenados en navegadores y otros parámetros sensibles. Tras la recopilación, el malware usa métodos sofisticados para exfiltrar la información, normalmente enviándola a servidores de comando y control (C2) usando protocolos HTTP POST camuflados.

Además, descargan y ejecutan cargas adicionales que incluyen una combinación de Node.js runtime, archivos JavaScript compilados (.jsc) y múltiples módulos que amplían las capacidades del software malicioso. Los atacantes también aplican modificaciones en el registro de Windows, por ejemplo, desactivando configuraciones proxy para facilitar sus comunicaciones o establecer persistencia mediante la modificación de claves de ejecución automática. Una tendencia reciente es el uso de ejecución de scripts JavaScript en línea a través de Node.

js. A diferencia de cargar archivos de código, este método permite que el código malicioso se ejecute directamente en la línea de comandos, dificultando la detección y permitiendo un mayor dinamismo durante las campañas. Un ejemplo clásico es una campaña de ingeniería social llamada ClickFix, que persuade a usuarios a ejecutar comandos PowerShell maliciosos que, entre otras acciones, descargan el binario de Node.js y módulos adicionales desde servidores remotos para realizar reconocimiento de red, mapear estructuras de dominio y detectar activos valiosos. Otra técnica notable consiste en enmascarar el tráfico de comando y control como tráfico legítimo usando servicios confiables de terceros como Cloudflare.

Esto complica aún más su detección por parte de herramientas de monitoreo y firewalls tradicionales, ya que el tráfico parece corresponder a infraestructuras legales y ampliamente utilizadas. Para mitigar y responder a estas amenazas, es fundamental implementar una estrategia integral que incluya la educación y concienciación de los usuarios, especialmente sobre los riesgos asociados con la descarga de software desde fuentes no verificadas. En paralelo, los responsables de seguridad deben monitorear activamente la ejecución de procesos Node.js en sus entornos para identificar actividades no autorizadas. El registro y monitoreo detallado de PowerShell es otra herramienta clave.

Activar políticas de ejecución, habilitar el bloqueo de scripts, logging de módulos y transcripciones permite obtener un rastro claro de las acciones llevadas a cabo por scripts potencialmente maliciosos. Complementar esto con soluciones de protección avanzadas como EDR (Extended Detection and Response) o XDR (Extended Detection and Response) incrementa la capacidad de detección y bloqueo en tiempo real ante comportamientos sospechosos. Los equipos de seguridad también deben restringir las comunicaciones salientes hacia dominios y servidores sospechosos, implementando reglas de firewall que bloqueen las conexiones hacia posibles servidores C2. Asimismo, contar con protección antivirus con capacidades de detección basada en la nube aumenta la probabilidad de interceptar nuevas amenazas con técnicas sofisticadas de machine learning. El uso de herramientas como Microsoft Defender XDR aporta reglas de reducción de superficie de ataque, que bloquean la ejecución de archivos maliciosos que no cumplan con criterios de confianza, así como la ejecución de scripts ofuscados y la ejecución de contenido descargado a través de JavaScript o VBScript.

En este sentido, las plataformas de inteligencia de amenazas permiten a los equipos anticipar y responder rápidamente a campañas activas, facilitando una defensa proactiva. La evolución de las tácticas de los atacantes, que ahora incluyen el uso de Node.js para distribución de malware y robo de información confidencial, subraya la importancia de revisar y actualizar continuamente las estrategias de defensa en todos los niveles. La colaboración entre usuarios, equipos de TI y expertos en seguridad es crucial para detectar rápidamente anomalías, minimizar el impacto de los ataques y fortalecer la resiliencia frente a futuros intentos. En conclusión, aunque Node.

js ha transformado positivamente el desarrollo tecnológico con su versatilidad y rendimiento, su adopción maliciosa representa una amenaza creciente. Identificar esta tendencia y adoptar medidas preventivas robustas es esencial para proteger activos digitales, garantizar la privacidad y mantener la confianza en las plataformas tecnológicas modernas.