En un evento que ha generado preocupación sobre la seguridad digital en instalaciones gubernamentales, el clon de Signal utilizado por el exasesor de seguridad nacional de Estados Unidos, Mike Waltz, ha interrumpido sus operaciones luego de que se informara de un hackeo significativo. Esta situación pone de manifiesto los riesgos asociados a las versiones modificadas de aplicaciones de mensajería cifrada y la vulnerabilidad que puede surgir cuando se alteran sus mecanismos originales para satisfacer necesidades específicas de archivado y monitoreo. El servicio en cuestión, desarrollado por TeleMessage, una empresa israelí que vende aplicaciones modificadas basadas en Signal y otros populares servicios de mensajería como WhatsApp, Telegram y WeChat, es empleado por varios organismos gubernamentales estadounidenses para archivar mensajes y comunicaciones. TeleMessage fue adquirida en febrero de 2024 por Smarsh, una empresa con base en Portland, Oregon, que recientemente ha suspendido todas las operaciones relacionadas con esta aplicación para investigar el incidente de seguridad. El hackeo fue revelado por un informe de 404 Media, donde se detalla que el atacante logró acceder a datos confidenciales, incluyendo chats directos y grupales almacenados a través del clon de Signal, así como mensajes de otras plataformas modificadas.

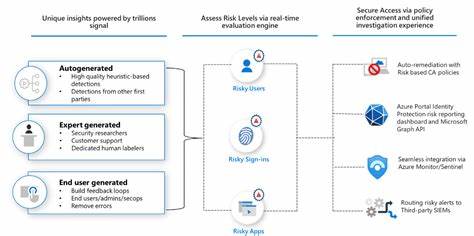

El hacker entrevistado afirmó que el ataque tomó entre 15 y 20 minutos y que no requirió un esfuerzo excesivo. Lo más preocupante es que el método para almacenar y archivar estos mensajes comprometió el cifrado de extremo a extremo característico de Signal, ya que los datos estaban accesibles entre la aplicación modificada y la base de datos controlada por el cliente de TeleMessage. Esta brecha de seguridad incrementa la preocupación sobre la integridad y confidencialidad de información manejada por funcionarios públicos, especialmente en un contexto donde la privacidad y la protección de datos son esenciales para evitar filtraciones sensibles que puedan afectar la seguridad nacional o la diplomacia. En relación con el caso particular de Mike Waltz, la imagen pública del exasesor ha sufrido un golpe notable después de que fuera captado usando esta aplicación durante una reunión del gabinete de la Casa Blanca en mayo de 2025. Waltz, cuya capacidad para proteger comunicaciones gubernamentales fue cuestionada previamente debido a un incidente donde un editor invitado accidentalmente formó parte de una conversación destinada a funcionarios del gobierno, fue removido de su cargo poco después y nominado por Donald Trump para servir como embajador ante las Naciones Unidas.

El sitio web de TeleMessage ya no hace referencia al uso de Signal en sus productos y ha desactivado los enlaces relacionados, lo cual indica un intento de mitigar el impacto de la mala publicidad y posiblemente una reevaluación de su estrategia comercial y técnica. Además de implicar a altos funcionarios del gobierno, el hackeo expuso datos relacionados con otras organizaciones, incluyendo la Oficina de Aduanas y Protección Fronteriza de Estados Unidos (CBP), la empresa financiera de criptomonedas Coinbase, y varias instituciones financieras más. Este panorama refleja cómo la vulnerabilidad en un proveedor de servicios puede alcanzar múltiples sectores, evidenciando la necesidad de fortalecer aún más las defensas digitales en infraestructuras críticas. Este episodio abre un debate crucial sobre la idoneidad de modificar aplicaciones que inicialmente están diseñadas para ofrecer cifrado robusto y privacidad, como Signal. La implementación de funciones adicionales para cumplir con requerimientos de archivado o cumplimiento regulatorio puede socavar las garantías originales y exponer a los usuarios a riesgos inesperados.

Expertos en ciberseguridad señalan que agregar capas para archivar mensajes, especialmente en entornos sensibles, requiere un equilibrio meticuloso para no comprometer la privacidad ni la integridad de los datos. La protección de la información en el gobierno y en industrias reguladas es esencial para prevenir espionaje, interferencia externa y pérdida de confianza pública. En cuanto a la respuesta del atacado, Smarsh ha reconocido el incidente y ha contratado a una firma externa para llevar a cabo una investigación exhaustiva. Su decisión de suspender temporalmente los servicios de TeleMessage refleja una postura cautelosa y comprometida con la mitigación de daños, aunque también pone de relieve cómo una empresa puede verse rápidamente sobrepasada por los desafíos técnicos y reputacionales derivados de un ataque exitoso. Para los usuarios y administradores de sistemas, este caso subraya la importancia de evaluar cuidadosamente qué herramientas se emplean para comunicaciones sensibles, y recordar que ni siquiera soluciones derivadas de plataformas seguras están exentas de vulnerabilidades.