En el panorama actual de la ciberseguridad, los atacantes no solo aumentan la frecuencia de sus ataques, sino también la complejidad y sutileza con que ocultan sus herramientas maliciosas. Uno de los métodos más innovadores y difíciles de detectar es el uso de aplicaciones .NET aparentemente legítimas que esconden cargas maliciosas dentro de recursos bitmap incrustados. Esta técnica de esteganografía ha demostrado ser un método efectivo para evadir las defensas tradicionales y comprometer sistemas en sectores específicos como las finanzas y la logística. El enfoque consiste en insertar partes o componentes completos de malware dentro de imágenes bitmap embebidas en archivos ejecutables .

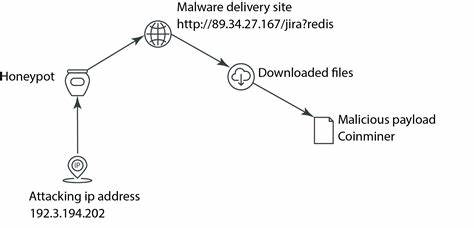

NET, disfrazando el contenido dañino como si fuera parte de los recursos visuales del programa. Estas imágenes no solo actúan como un contenedor paso a paso para distribuir payloads maliciosos, sino que también complican el análisis ya que el código malicioso se encuentra ofuscado y disperso. Durante las campañas detectadas desde finales de 2024 y principios de 2025, múltiples oleadas de correos electrónicos maliciosos fueron enviados a organizaciones en regiones como Turquía y Asia. Los archivos adjuntos en estos correos parecían ser solicitudes legítimas de compra o documentos financieros importantes. Sin embargo, al ejecutar estos archivos, los usuarios inadvertidamente iniciaban una cadena de descifrado y carga de módulos maliciosos escondidos dentro de los recursos bitmap.

Al aprovechar aplicaciones legítimas, como una copia de Windows Forms OCR, los atacantes aumentan la probabilidad de que el archivo pase desapercibido ante filtros y sistemas antivirus tradicionales. Desde un punto de vista técnico, la cadena de ataque comprende varias etapas. En una primera fase, un ejecutable .NET carga y deofusca un recurso bitmap que contiene una librería dinámica (.dll) también ofuscada.

Esta librería luego se carga en memoria y, mediante reflexión, ejecuta métodos que desencadenan la deofuscación y extracción de otro recurso bitmap que a su vez contiene otro archivo malicioso, generalmente otro ensamblado más complejo o el payload final. Estos procesos se basan en técnicas avanzadas de ofuscación, como el reemplazo de instrucciones estándar por equivalentes menos reconocibles para descompiladores .NET, la encriptación dinámica de cadenas y segmentos de código, así como el empleo de algoritmos personalizados de cifrado, como combinaciones de operaciones XOR y sustracción, para ocultar el código malicioso en formatos no estándar. La complejidad aumenta con la generación dinámica de código que solo se ejecuta en tiempo de ejecución, haciendo casi imposible extraer y analizar el código solo mediante técnicas estáticas. La persistencia y evasión también son desafíos para la detección.

Los atacantes diseñan banderas y parámetros dentro del código que dictan cómo se debe ejecutar la carga maliciosa, por ejemplo, si debe bifurcarse como un proceso hijo o integrarse directamente en el proceso principal. Esto hace que las señales de comportamiento sean variables y más difíciles de rastrear mediante herramientas automatizadas. El malware final desplegado generalmente pertenece a familias reconocidas como Agent Tesla, XLoader o Remcos RAT, que están orientadas a exfiltrar datos a servidores de comando y control utilizando canales como SMTP con información de autenticación codificada en el propio malware. Esto evidencia un claro interés en el robo de información sensible y el establecimiento de puertas traseras para un acceso prolongado. Para los profesionales de seguridad, entender este vector de ataque es fundamental para proteger las infraestructuras con eficacia.

Una de las estrategias más eficaces en el análisis y detección consiste en la instrumentación de depuradores .NET basados en la interfaz ICorDebugManagedCallback, que permite interceptar llamadas a funciones críticas en tiempo de ejecución, como la carga de recursos y ensamblados. Mediante el “hooking” o la inserción de puntos de interrupción, es posible capturar y desempaquetar los payloads ocultos durante la ejecución antes de que alcancen su objetivo. Además, la integración de sistemas avanzados de detección basados en aprendizaje automático, como los que ofrecen soluciones de Palo Alto Networks —Advanced WildFire, Cortex XDR y XSIAM— mejoran la capacidad de identificar patrones de comportamiento anómalos que escapan a las firmas convencionales. La combinación de análisis estático, dinámico y de comportamiento es clave para identificar archivos maliciosos que utilizan esteganografía para ocultar su código.

La participación de alianzas como la Cyber Threat Alliance contribuye a la rápida difusión de indicadores de compromiso (IoCs) y técnicas de mitigación, facilitando a los equipos de respuesta y a los proveedores de seguridad desplegar contramedidas eficaces antes de que las amenazas se propaguen ampliamente. Aunque la técnica de ocultar malware dentro de recursos bitmap es sofisticada, no es invulnerable. La monitorización constante, la actualización de las soluciones de seguridad con las últimas firmas y modelos de IA, y la capacitación de los usuarios para detectar correos maliciosos pueden reducir significativamente el riesgo. Reconocer patrones en las campañas de malspam, tales como el uso de asuntos en el idioma local, la tematización en documentos financieros o de logística, y la presencia de archivos ejecutables con estos recursos ocultos, es especialmente útil para anticiparse a posibles ataques. En resumen, los ataques basados en malware .

NET que aprovechan recursos bitmap para ocultar cargas maliciosas representan un nivel avanzado de amenaza que exige un enfoque multidimensional para su detección y mitigación. La colaboración entre la investigación independiente, proveedores de tecnología y sectores afectados es fundamental para mantenerse a la vanguardia frente a estas campañas que combinan ingeniería social con técnicas de ofuscación muy elaboradas. Mantenerse informado sobre estas tendencias y adoptar medidas de defensa proactivas contribuye a preservar la integridad operativa y la confidencialidad de los datos en una era donde la innovación en ataques maliciosos no cesa de evolucionar.