En el mundo actual del desarrollo de software, la reutilización de código mediante dependencias se ha convertido en una práctica estándar y fundamental. Los desarrolladores recurren a paquetes y librerías de código abierto para acelerar el proceso, evitar reinventar la rueda y aprovechar soluciones ya probadas. Sin embargo, esta aparente simplicidad oculta una complejidad profunda: la existencia de múltiples grafos de dependencias para una misma pieza de software. Este fenómeno desafía la intuición y presenta importantes implicaciones para la seguridad, la gestión y la calidad del software. Las dependencias, en esencia, son componentes de software que un proyecto necesita para compilarse o ejecutarse.

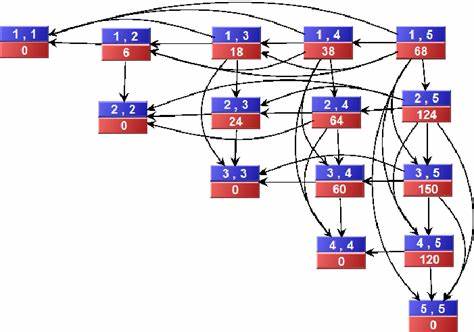

Se importan con la intención de reutilizar funcionalidad ya desarrollada, ahorrando tiempo y recursos. Sin embargo, cada dependencia puede tener a su vez otras dependencias, denominadas transitorias, que desencadenan una red compleja de relaciones conocida como grafo de dependencias. Este grafo representa qué versiones de qué paquetes interactúan para formar el conjunto completo de código necesario. Aunque pueda parecer que el proceso de resolución de dependencias debería ser determinista y uniforme, la realidad es muy distinta. A partir de un conjunto de requerimientos, el resultado no es un único grafo sino un espectro amplísimo de grafos posibles.

Esto se debe a cómo los sistemas de gestión de dependencias resuelven las versiones que cumplen con las restricciones definidas por los desarrolladores y los paquetes transitivos. Un ejemplo impactante de esta complejidad es webpack, un popular empaquetador de módulos en JavaScript. Aunque la versión más reciente de webpack en 2024 no presenta vulnerabilidades conocidas, el número de posibles grafos de dependencias derivados de sus requerimientos directos y transitorios es astronómico. Se estima que podría haber alrededor de 6.2 x 10⁴² combinaciones posibles.

Esto significa que dos usuarios diferentes, compilando el mismo paquete, podrían obtener grafos de dependencias muy distintos, con diferentes versiones de paquetes instalados, variando así la superficie de ataque, el comportamiento y las licencias asociadas. La no determinismo en la resolución de dependencias no solo depende de la diversidad intrínseca de las versiones que satisfacen los requerimientos. Otros factores externos también influyen en el resultado. Por ejemplo, el contexto del proyecto es crucial: la agregación de múltiples dependencias obliga a resolver restricciones que pueden ser contradictorias o superpuestas, lo que implica resolver versiones que satisfacen un conjunto cambiante de condiciones. Así, no solo las especificaciones directas de un paquete, sino también las dependencias transitivas de otros paquetes influyen en el grafo final.

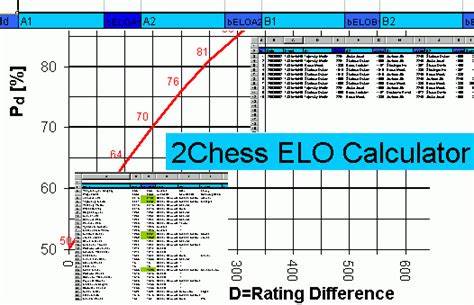

Además, la herramienta o gestor de dependencias empleado introduce variabilidad. En ecosistemas como npm, pip o Maven, existen distintas herramientas con distintos algoritmos para resolver requerimientos. Algunas prefieren la versión más reciente para proporcionar correcciones y mejoras automáticas, mientras otras optan por la versión mínima para ofrecer estabilidad. Por ejemplo, pip tiende a elegir la versión más reciente que cumple con los requisitos, mientras que NuGet busca la versión más baja compatible en muchas configuraciones. Estas diferencias pueden cambiar completamente las versiones instaladas y, por ende, el grafo final de dependencias.

Este comportamiento dinámico también es impulsado por cambios en el ecosistema mismo: nuevos paquetes y versiones son lanzados constantemente. Esto implica que el grafo de dependencias puede cambiar con frecuencia, a veces incluso diariamente, dependiendo de qué versiones están disponibles. Incluso si el proyecto o un usuario no actualiza los requerimientos directamente, la resolución puede variar porque las herramientas seleccionan automáticamente versiones más recientes cuando están dentro del rango permitido. La arquitectura del sistema y el sistema operativo en el que se realiza la resolución afectan también al grafo final. Muchos paquetes declaran dependencias específicas para diferentes sistemas, lo que hace que un proyecto desarrollado en Linux tenga un grafo distinto al de producción si este último corre bajo Windows.

Esta diferencia puede ocasionar que se escapen vulnerabilidades o inconsistencias si solo se prueba o escanea el entorno de desarrollo. La multiplicidad de grafos de dependencias tiene profundas repercusiones en la seguridad del software. Una preocupación central es que el uso de versiones vulnerables de paquetes sigue siendo frecuente, incluso años después de conocerse y corregirse fallas críticas, como la famosa vulnerabilidad Log4Shell ligada al paquete Log4j. Prácticamente el 13% de todas las descargas del paquete Log4j en 2024 correspondían a versiones aún vulnerables, y casi el 95% de descargas vinculadas a vulnerabilidades eran de versiones antiguas que ya contaban con parches. Esta situación refleja la dificultad de asegurar que las versiones instaladas son siempre las seguras y que la gestión de dependencias tradicional no garantiza que el grafo resultante sea limpio.

La dinámica de múltiples posibles resoluciones y la variabilidad de la resolución complican la creación de informes precisos y fiables sobre el estado de un proyecto. En ese sentido, el concepto de un Software Bill of Materials (SBOM) —un inventario formal de todos los componentes de software que componen un producto— ha surgido como respuesta para mejorar la visibilidad y el control. Sin embargo, los SBOM tradicionales enfrentan limitaciones importantes ante la multiplicidad de grafos de dependencias. Un SBOM preparado por un mantenedor de librería refleja solo un grafo específico, generalmente basado en un momento y contexto determinados. No puede garantizar cómo será resuelto el grafo para el consumidor final o usuario del paquete, que puede estar usando un sistema distinto, otro gestor de dependencias, o versiones diferentes de otros paquetes intervinientes.

De esta forma, los SBOM de librerías pueden ofrecer una falsa sensación de seguridad y no ayudan a evitar vulnerabilidades que aparecen en el contexto del usuario final. Son herramientas útiles para aplicaciones completas con grafos conocidos y controlados por los autores, pero no son soluciones efectivas para librerías independientes que se instalan y resuelven dependencias en contextos variados y cambiantes. Frente a estos desafíos, surge la necesidad de adoptar estrategias inteligentes y flexibles en la gestión de dependencias para minimizar riesgos y maximizar estabilidad. Para los responsables y equipos de desarrollo, evaluar cuidadosamente la carga que implica añadir cada dependencia es vital. A menudo, es preferible implementar funciones sencillas de forma interna que incorporar librerías complejas con cadenas extensas de dependencias.

Mantener escaneos regulares en ambientes de producción es una práctica recomendada. Es fundamental no confiar únicamente en escanear el entorno de desarrollo, el cual puede diferir significativamente del entorno real de ejecución. Buscar la máxima coincidencia entre desarrollo y producción en términos de plataforma reduciría las discrepancias en las dependencias incluidas. Además, deben definirse estrategias claras para manejar requisitos de versiones. Para las librerías, mantener rangos de versiones abiertos permite a los usuarios finales actualizar versiones vulnerables de manera independiente, sin esperar a que la librería modifique sus requerimientos.

Por otro lado, para aplicaciones específicas, el uso de versiones fijas o congeladas puede brindar mayor previsibilidad y estabilidad, a costa de una mayor carga de mantenimiento para incorporar actualizaciones seguras. La calidad de los metadatos que acompañan a los paquetes también es crucial. Los mantenedores deberían proveer información precisa sobre la autoría, compatibilidad, licenciamiento y componentes incluidos. Esto facilita a los usuarios identificar, auditar y gestionar mejor los riesgos asociados a cada dependencia. Por su parte, quienes mantienen los ecosistemas y las herramientas de gestión de dependencias tienen la responsabilidad de ofrecer soluciones que reduzcan esta complejidad indeseada.

Algoritmos de resolución claros, predecibles y documentados contribuyen a que los desarrolladores puedan anticipar el resultado de la instalación y mantener un control más estricto sobre las versiones y las combinaciones de dependencias. En definitiva, la multiplicidad de grafos de dependencias es uno de los problemas menos comprendidos y más desafiantes en la gestión moderna de software, particularmente en el ecosistema de código abierto. Este fenómeno refleja la naturaleza dinámica e interconectada del software actual, que trae beneficios enormes pero también riesgos considerables. Entender que no existe un único grafo de dependencias para un proyecto o paquete es fundamental para adoptar mejores prácticas en seguridad y mantenimiento. Solo mediante estrategias conscientes, herramientas confiables y procesos bien diseñados se puede mitigar el riesgo de vulnerabilidades inadvertidas y garantizar software robusto y confiable.

Mientras la industria del software continúa creciendo en su dependencia del código abierto, es imperativo reconocer y abordar la complejidad inherente en la resolución de dependencias. Esto permitirá avanzar hacia modelos de desarrollo más seguros, transparentes y sostenibles, beneficiando a desarrolladores, usuarios y organizaciones por igual.