La creciente dependencia de dispositivos conectados a internet y la constante innovación tecnológica han generado un ámbito de vulnerabilidad importante en la seguridad cibernética. En este contexto, la Unión Europea ha decidido actualizar y endurecer las normativas que regulan los dispositivos electrónicos con radio mediante la Directiva RED II, cuya obligatoriedad para todos los fabricantes inicia en agosto de 2025. Esta nueva legislación se basa en la serie de normas armonizadas EN 18031, que fija requisitos claros y específicos en materia de ciberseguridad para productos con funcionalidades inalámbricas, buscando proteger a los usuarios y facilitar el acceso seguro a los mercados europeos. El trasfondo legal de RED II está ligado a la evolución de la Radio Equipment Directive inicialmente aprobada en 2014 y vigente desde 2016. Si bien su objetivo original fue establecer un marco común para garantizar la compatibilidad electromagnética, seguridad general y funcionalidad de equipos con radio, la explosión de dispositivos IoT y la sofisticación de las amenazas cibernéticas evidenciaron que se necesitaban estándares mucho más rigurosos en términos de seguridad digital.

Es por ello que se introdujeron las especificaciones detalladas en la serie EN 18031, divididas en tres partes: enfocadas en dispositivos conectados a internet, en aquellos diseñados para usos sensibles como juguetes o wearables, y finalmente para equipos que manejan operaciones con criptoactivos, los cuales requieren un nivel de seguridad aún mayor. La armonización de estos estándares establece la presunción de conformidad cuando los fabricantes demuestran que cumplen con los requisitos indicados, lo cual simplifica considerablemente el proceso regulatorio y facilita la certificación CE. Sin embargo, cumplir con RED II no es solo una cuestión legal sino también una ventaja competitiva, dado que mejora la confianza del consumidor y reduce el riesgo de ataques cibernéticos y de abusos de datos, aspectos críticos en el mercado actual. Las nuevas exigencias requieren que las empresas responsables de fabricar o distribuir productos con funcionalidades radio adopten una gestión integral de la ciberseguridad. Esto incluye la implementación de procesos para realizar un análisis exhaustivo de vulnerabilidades, el mantenimiento de una denominada Software Bill of Materials (SBOM), una lista detallada que permite rastrear cada componente de software utilizado en un dispositivo, y la adopción de sistemas automatizados para la detección y priorización de incidentes de seguridad.

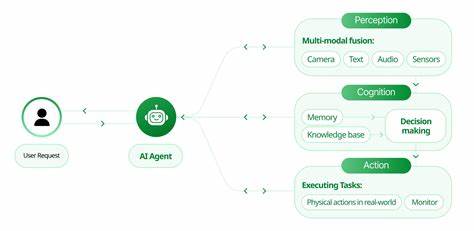

Además, la documentación generada debe estar disponible para las autoridades correspondientes y para los consumidores, dando transparencia total sobre el estado de seguridad del producto. Desde el punto de vista práctico, empresas tecnológicas especializadas están ofreciendo soluciones innovadoras para facilitar la adaptación a RED II. Un ejemplo destacado es la plataforma de ONEKEY GmbH, líder en Europa en gestión de ciberseguridad y conformidad, que combina la tecnología automatizada con consultoría experta para proporcionar un enfoque integral. A través de su plataforma de cumplimiento de producto (OCP) y su sistema Compliance Wizard, ONEKEY permite a los fabricantes ejecutar evaluaciones rápidas y completas, diseñar hojas de ruta personalizadas para la conformidad y asegurar la monitorización continua del ciclo de vida del producto, incluso después de su lanzamiento. Esta automatización respaldada por inteligencia artificial detecta vulnerabilidades críticas en firmware incluso sin acceso a código fuente o redes externas, un avance clave para salvar brechas históricas en el control de seguridad.

Para las empresas, el proceso para alcanzar la conformidad después de agosto de 2025 implica un análisis profundo y multidimensional del estado actual de sus productos y sistemas. Normalmente inicia con talleres interactivos que clarifican las obligaciones legales y técnicas, seguidos de auditorías internas orientadas a evaluar sus procesos de desarrollo, documentación y prácticas de producción. Los resultados entregan un informe detallado que identifica desviaciones, llamados "gaps", con recomendaciones claras para mitigarlos. Estos proyectos suelen continuar con asesoría personalizada para implementar las soluciones adecuadas que aseguren la completa adecuación a la normativa y que incluya la preparación para futuras actualizaciones regulatorias relacionadas con seguridad cibernética. La importancia de RED II radica también en su impacto positivo para los consumidores.

Al elevar los estándares de seguridad para juguetes conectados, dispositivos de cuidado infantil, wearables y productos que manejan datos financieros como billeteras de criptomonedas, se está estableciendo un entorno tecnológico más confiable. Esta protección adicional ayuda a prevenir ataques que puedan provocar desde la manipulación del dispositivo hasta el robo de información personal sensible, problemas que han tenido repercusiones graves y notoriedad pública en años recientes. Más allá del cumplimiento legal, RED II representa un cambio de paradigma en diseño y fabricación de dispositivos con radio. Los fabricantes deben incorporar la ciberseguridad desde las fases iniciales del diseño, planteando modelos de desarrollo seguros basados en el análisis continuo de riesgos, la actualización oportuna de software y la cooperación interinstitucional con proveedores y certificadores. Asimismo, el mantenimiento posterior al lanzamiento - denominado "post-market surveillance"- adquiere relevancia, pues permite detectar y responder rápidamente a nuevas amenazas emergentes durante la vida útil del producto.

El contexto europeo en que se inserta RED II también refleja una estrategia más amplia para establecer la UE como líder en ciberseguridad e innovaciones digitales confiables. Esta visión se complementa con otras iniciativas normativas como el Cyber Resilience Act (CRA), que también busca reforzar la seguridad de productos digitales en el mercado común europeo. Las sinergias entre estas normativas enfocan el mercado en procesos robustos de certificación, vigilancia y respuesta ante incidentes, otorgando clara prioridad a la protección del usuario final. Además, el cumplimiento con RED II puede incrementar la aceptación internacional de los productos europeos. Muchos países y regiones observan estas regulaciones avanzadas para definir sus propias políticas, y las empresas que se ajusten a estos estándares estarán mejor posicionadas para entrar en nuevos mercados, especialmente aquellos con requisitos similares en materia de ciberseguridad.

Desde el punto de vista empresarial, la adopción temprana y proactiva de las exigencias derivadas de RED II ofrece ventajas competitivas, tales como una reducción significativa de riesgos operativos y legales, mayor eficiencia en procesos internos gracias al uso de tecnologías automatizadas y la construcción de imagen de marca basada en la confianza y la responsabilidad social. También potencian las capacidades internas para detectar y mitigar vulnerabilidades, lo cual es esencial frente a la rápida evolución de las amenazas cibernéticas. La transición hacia la obligatoriedad de RED II después de agosto 2025 implica retos que requieren atención especializada, planeación estratégica y colaboración interdisciplinaria. Los fabricantes deben integrar equipos multidisciplinarios donde converjan expertos en desarrollo, seguridad de la información, derecho tecnológico y gestión de riesgos. De este modo, podrán diseñar soluciones eficientes y sostenibles a largo plazo que no solo cumplan con las normas, sino que también impulsen la innovación tecnológica segura.

En resumen, RED II representa un paso decisivo en la regulación de la ciberseguridad para dispositivos con radio en Europa, elevando los estándares técnicos y legales para proteger tanto a fabricantes como a usuarios. El impacto de esta directiva será tangible en la mejora de la seguridad de productos cotidianos con funciones inalámbricas, desde juguetes inteligentes hasta dispositivos financieros, generando un entorno más confiable y competitivo. Empresas que aprovechen las herramientas disponibles y adopten una postura proactiva estarán mejor preparadas para enfrentar los desafíos de un mercado cada vez más digitalizado y complejo.