Explicación: ¿Qué es el fraude de spear phishing y consejos para mantenerse seguro? En la era digital actual, donde la comunicación y las transacciones en línea son parte integral de nuestra vida diaria, la seguridad cibernética se ha convertido en un tema de preocupación creciente. Uno de los tipos más peligrosos de ataques cibernéticos es el spear phishing. A diferencia del phishing tradicional, que se dirige a un amplio público con mensajes genéricos, el spear phishing es altamente específico y se dirige a personas o entidades particulares usando información personal detallada. Este artículo desglosará qué es el spear phishing, cómo funciona y cómo protegerse de estos engaños sofisticados. ¿Qué es el spear phishing? El spear phishing es un ataque cibernético que emplea correos electrónicos personalizados para engañar a un individuo o a una organización específica.

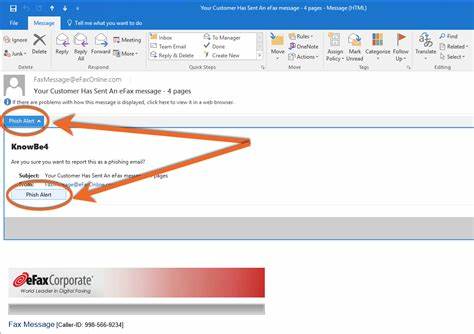

Los atacantes dedican tiempo a investigar a su objetivo, recopilando información de diversas fuentes, como redes sociales, perfiles profesionales y otras plataformas en línea. Esta información se utiliza para crear mensajes que parecen legítimos y que, a menudo, incluyen logos de empresas, nombres de remitentes reconocibles y otros elementos que otorgan credibilidad al mensaje. Este enfoque personalizado hace que el spear phishing sea especialmente efectivo, ya que las víctimas tienden a confiar más en un mensaje que parece estar dirigido exclusivamente a ellas y que contiene información que les resulta familiar. ¿Cómo funciona el fraude de spear phishing? Los ataques de spear phishing generalmente siguen un proceso muy estructurado: 1. Investigación completa: Los atacantes comienzan recopilando información sobre la persona o la organización de su objetivo.

Esto puede incluir detalles sobre su trabajo, intereses personales, relaciones y cualquier otra información relevante que puedan encontrar en línea. 2. Creación del mensaje: Con la información recopilada, los atacantes diseñan mensajes que parecen auténticos. Estos mensajes a menudo imitan comunicaciones de colegas, superiores o incluso de empresas que la víctima suele utilizar, como bancos o proveedores de servicios. 3.

Manipulación psicológica: Los atacantes emplean técnicas de ingeniería social para convencer a la víctima de que actúe. Esto puede incluir la creación de un sentido de urgencia —por ejemplo, alegando que una cuenta está a punto de ser bloqueada— o generar confianza, haciéndose pasar por una persona conocida. 4. Infección o robo de datos: Si la víctima cae en la trampa y hace clic en un enlace o descarga un archivo adjunto malicioso, su dispositivo puede ser infectado con malware, o sus credenciales y datos personales pueden ser robados. Ejemplos de spear phishing Los ataques de spear phishing pueden ser difíciles de detectar debido a su naturaleza específica.

Un ejemplo común involucra a un atacante que se hace pasar por un colega en una empresa. El correo electrónico puede afirmar que hay un cambio urgente en su cuenta de trabajo, llevando a la víctima a un enlace que, al hacer clic, activa la descarga de un malware o lleva a un sitio web de suplantación. Otro ejemplo son los correos electrónicos que parecen ser de sociedades financieras que solicitan información confidencial bajo la apariencia de una actualización de seguridad. Estos correos pueden contener enlaces que redirigen a sitios web falsos que se asemejan a los reales, diseñados para robar información de inicio de sesión. Consejos para protegerse del spear phishing Aunque el spear phishing puede parecer intimidante, existen varias medidas que uno puede tomar para protegerse: 1.

Verificación de la identidad del remitente: Siempre es aconsejable verificar el correo electrónico y la identidad del remitente antes de abrir cualquier mensaje. Esto incluye revisar la dirección de correo electrónico en su totalidad, ya que los atacantes a menudo crean direcciones que son similares pero no idénticas a las legítimas. 2. Desconfianza de correos electrónicos inesperados: Sea cauteloso con cualquier correo electrónico inesperado, especialmente aquellos que tienen un tono alarmante o que urgentes. Si recibe un mensaje que solicita información personal o que requiere acción inmediata, comuníquese con el remitente por otros medios para verificar su autenticidad.

3. Evitar hacer clic en enlaces sospechosos: No haga clic en enlaces o descargue archivos adjuntos de correos que le parezcan sospechosos. En su lugar, ingrese la dirección del sitio web directamente en su navegador para evitar posibles ataques de suplantación. 4. Uso de contraseñas seguras: Mantenga contraseñas únicas y fuertes para cada cuenta y considere utilizar un gestor de contraseñas.

Esto puede ayudar a proteger su información incluso si una de sus cuentas es comprometida. 5. Habilitación de la autenticación de dos factores: Siempre que sea posible, active la autenticación de dos factores en sus cuentas. Esta capa adicional de seguridad requiere no solo la contraseña, sino también un código enviado a su teléfono, lo que dificulta el acceso no autorizado. 6.

Mantenimiento de software actualizado: Mantenga su sistema operativo y cualquier software de seguridad actualizados. Las actualizaciones suelen incluir parches para vulnerabilidades de seguridad que los atacantes pueden intentar explotar. 7. Educación continua: Informarse sobre las últimas técnicas de phishing y spear phishing puede ser su mejor defensa. Participe en talleres y capacitaciones sobre ciberseguridad.