En el mundo digital actual, la seguridad cibernética se ha convertido en una preocupación primordial para individuos y organizaciones por igual. Uno de los términos que ha ganado notoriedad en el ámbito de la ciberseguridad es "botnet". Este artículo se adentra en la definición de botnet, los métodos que utilizan, ejemplos de ataques y las mejores prácticas para prevenir ser víctima de estas amenazas. ¿Qué es un Botnet? Un botnet es una red compuesta por dispositivos infectados por malware que puede ser controlada de forma remota por un atacante. Estos dispositivos, también conocidos como "bots" o "zombies", pueden incluir computadoras, routers, dispositivos móviles y otros dispositivos de IoT.

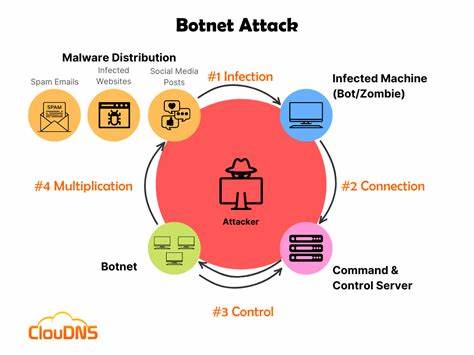

Los atacantes utilizan esta red para llevar a cabo una variedad de actividades maliciosas, desde el envío de spam hasta el lanzamiento de ataques DDoS. Métodos de Operación de un Botnet Los botnets operan de diversas maneras, pero aquí hay algunos métodos comunes: 1. Infección de Malware: Los dispositivos son infectados a través de descargas maliciosas, correos electrónicos de phishing, vulnerabilidades de software o mediante el uso de redes Wi-Fi inseguras. 2. Mando y Control (C&C): Una vez que un dispositivo es infectado, se conecta a un servidor de comando y control (C&C) donde el atacante puede emitir instrucciones sobre cómo debe operar el bot.

Esto permite al atacante coordinar actividades entre múltiples bots. 3. Distribución de Tareas: Los bots pueden recibir tareas específicas, como realizar ataques de fuerza bruta, robar información sensible o enviar correos masivos. La capacidad de trabajar en conjunto permite a los botnets realizar actividades mucho más eficaces y extensas. Ejemplos de Ataques de Botnet Existen varios ataques notables que han utilizado botnets a lo largo de los años.

Algunos de ellos son: - Mirai (2016): Este es uno de los botnets más famosos, que infectó dispositivos IoT como cámaras de seguridad y routers. Utilizó las credenciales predeterminadas de los dispositivos para esparcirse y lanzar un ataque DDoS masivo, afectando servicios como Twitter y Netflix. - Necurs: Este es un botnet de gran envergadura que ha sido utilizado para distribuir ransomware y spam a gran escala. Se ha adaptado con el tiempo para evadir la detección y continuar operando. - Zeus: Este botnet fue diseñado principalmente para robar información bancaria a través de keyloggers.

Afectó a miles de usuarios y causó pérdidas financieras significativas. Mejores Prácticas de Prevención Protegerse de un botnet no es una tarea fácil, pero existen varias estrategias que puedes implementar: 1. Uso de Software Antivirus y Antimalware: Mantén actualizado tu software de seguridad. Antivirus y antimalware son esenciales para detectar y eliminar amenazas potenciales antes de que se conviertan en un problema mayor. 2.

Actualizaciones de Software: Asegúrate de que todos los programas, sistemas operativos y aplicaciones estén actualizados con los últimos parches de seguridad para protegerte de vulnerabilidades conocidas. 3. Contraseñas Fuertes y Únicas: Utiliza contraseñas robustas que sean difíciles de adivinar y evita el uso de las mismas en múltiples plataformas. Considera el uso de un gestor de contraseñas para ayudarte a mantenerlas seguras. 4.

Formación en Ciberseguridad: Educa a los miembros de tu equipo o familia sobre las mejores prácticas de ciberseguridad, incluyendo cómo reconocer correos electrónicos de phishing y otros intentos de fraude. 5. Firewalls: Implementa firewalls para controlar el tráfico entrante y saliente en tu red. Esto puede ayudar a bloquear conexiones no autorizadas. 6.

Vigilancia Activa: Monitoriza continuamente tu red en busca de signos de actividad inusual que puedan indicar la presencia de un botnet. Esto puede incluir un aumento en el uso de datos o dispositivos que se conectan sin tu conocimiento. Conclusión La amenaza de los botnets continúa evolucionando y, a medida que más dispositivos están conectados a Internet, el potencial de infección aumenta. Conocer cómo operan los botnets y cómo prevenir su activación es fundamental para mantener tus dispositivos y datos seguros. Implementar las mejores prácticas de seguridad que hemos discutido puede ayudarte a protegerte y reducir el riesgo de ser víctima de un ataque de botnet.

Recuerda, la conclusión sobre la ciberseguridad es que siempre es mejor ser proactivo que reactivo.