En el mundo actual, donde las comunicaciones digitales son el alma de la sociedad conectada, la privacidad y la seguridad se han convertido en prioridades absolutas para individuos, empresas y gobiernos. Sin embargo, a medida que las tecnologías de defensa evolucionan, también lo hacen las técnicas para evadirlas. Entre estas innovaciones, surge Chatter, un sistema de chat que combina la simplicidad con una sofisticada ingeniería para diseñar una red de mensajería que simula el tráfico TLS 1.2, pero con una capa de engaño que confunde y pasa inadvertida entre los filtros de seguridad más reconocidos. Chatter no es un simple programa de chat.

Se trata de un proyecto construido para ofrecer comunicaciones asíncronas, privadas y difíciles de detectar mediante una mimetización precisa del tráfico TLS 1.2. A nivel técnico, utiliza compresión zlib y cifrado básico mediante XOR con una clave de 32 bytes, creando paquetes que, para un observador externo, parecen legítimos paquetes TLS, pero cuyo contenido está sutilmente oculto. La elección de imitar TLS 1.2 no es arbitraria.

TLS es el protocolo de seguridad más utilizado para proteger la privacidad en la red, y el tráfico HTTPS se ha vuelto casi omnipresente. Por tanto, diseñar una aplicación que contenga datos encapsulados de forma que parezcan tráfico TLS legítimo ofrece una enorme ventaja para evadir sistemas tradicionales basados en inspección de paquetes y análisis de protocolos. Lo excepcional de Chatter radica en su capacidad para pasar inadvertido incluso en entornos altamente protegidos, incluyendo importantes proveedores cloud como AWS. Sorprendentemente, ejemplares instancias de AWS permitieron el tránsito de tráfico de Chatter a través del puerto 443, destinado exclusivamente al HTTPS estándar, sin activar detectores ni reglas especiales de firewall. Esta realidad evidencia una brecha crítica en la eficacia de los controles de seguridad y las limitaciones de los modernos firewalls de próxima generación (NGFW).

Este sistema se implementó mediante un servidor central que gestiona autenticaciones, grupos de chat y envío de mensajes, con clientes escritos en Python que se comunican utilizando asyncio para lograr conexiones en tiempo real. La comunicación utiliza un protocolo personalizado que envuelve los datos comprimidos y ofuscados en una estructura que imita estrictamente la capa de registro de TLS 1.2, incluyendo cabeceras fabricadas que contienen campos comunes en TLS, pero cuyo contenido real está distorsionado mediante XOR y compresión. Además, Chatter incluye mecanismos para limitar el abuso, como la restricción de tasa de mensajes por IP y la capacidad de banear usuarios a partir de una huella digital (fingerprint) única basada en IP, nombre de usuario y datos del cliente. Estas funcionalidades buscan ofrecer cierto control contra el spam y ataques, aunque no están acompañadas por una criptografía robusta o un intercambio real de claves como en TLS genuino, lo que pone en evidencia que la seguridad de extremo a extremo no está implementada aún.

La arquitectura persiste con una base de datos SQLite donde se almacenan usuarios, grupos, invitaciones y prohibiciones. La inclusión de un sistema de invitaciones limita aún más la entrada, asegurando que solo quienes reciban un código válido puedan registrarse en la plataforma, un método que ayuda a controlar la expansión y mantener el entorno cerrado a usuarios no autorizados. Desde el lado del cliente, la interfaz es por ahora solo de línea de comandos (CLI), pero se planea evolucionar hacia una interfaz gráfica más amigable. A través del CLI, el usuario puede registrar una cuenta usando un código de invitación, iniciar sesión, enviar mensajes privados, crear y administrar grupos, y para los administradores que tengan los permisos correspondientes, ejecutar acciones como generar invitaciones, gestionar baneos o eliminar usuarios. El núcleo del protocolo emula el formato de un paquete TLS con una cabecera de 5 bytes para el tipo de contenido, la versión y longitud del paquete, seguida de una cabecera de handshake de 4 bytes, y luego el contenido comprimido y enmascarado.

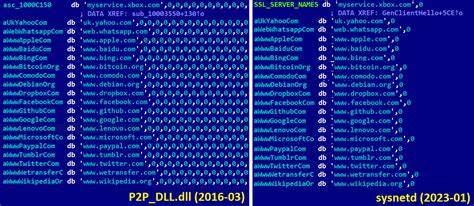

Aunque la ofuscación mediante XOR puede parecer sencilla comparada con cifrados estándar como AES, ha demostrado ser suficientemente efectiva para evitar la detección automatizada por sistemas que inspeccionan protocolos en la capa 7. Sin embargo, la simplicidad del mecanismo también refleja ciertas vulnerabilidades: sin un verdadero intercambio de claves, sin un handshake real para establecimiento de sesión, ni uso de HMAC para integridad, la comunicación podría estar expuesta a ataques si se intercepta el tráfico y se logra conocer la clave XOR. Pero para el objetivo de evadir detección y mantener un canal de comunicación encubierto, Chatter ha logrado su cometido con creces. Las pruebas de Chatter abarcaron evaluación contra algunos de los firewalls y antivirus más populares hoy en día, con resultados reveladores. Firewalls como Pfsense, Sophos, Palo Alto e incluso Windows Firewall no fueron capaces de identificar que el tráfico en el puerto 443 no era TLS real.

En el ámbito antivirus, se realizaron experimentos con malware de robo de datos que exfiltraba información utilizando el protocolo de Chatter para evadir la detección, y proveedores como Kaspersky, Bitdefender o McAfee tampoco lograron detectar la anomalía. Estos hallazgos cuestionan la fortaleza real de los sistemas comerciales actuales de seguridad y ponen en evidencia las limitaciones de los paradigmas tradicionales de defensa. La sensación es que, a pesar de las herramientas avanzadas de seguridad, la práctica y la ingeniería de ataques innovadores pueden superar estas barreras, impulsando la necesidad urgente de reevaluar estrategias y postureos de seguridad. La reflexión que surge de Chatter es clara: la verdadera seguridad no se encuentra únicamente en cumplir normas regulatorias ni confiar ciegamente en proveedores o productos. La seguridad es un problema de ingeniería que requiere inspección profunda, diseño metódico y la constante comprobación de hipótesis ante nuevas técnicas de ataque.

La adopción de sistemas que aparentan ser tráfico legítimo pero en esencia ocultan otros propósitos es un reto crítico para defensores y especialistas en ciberseguridad. Chatter ejemplifica esta tensión entre la necesidad de privacidad y la vigilancia, recordándonos que no siempre lo que parece seguro lo es realmente. En el futuro, para que plataformas como Chatter sean plenamente seguras, se deberán incorporar mejoras notables como el uso de cifrados fuertes (AES), handshakes que incluyan trueques de nonces aleatorios, autenticación vía HMAC para asegurar la integridad, y uso de campos TLS auténticos para evitar señales que puedan generar sospechas o errores en redes más sensibles. También se anticipa la evolución hacia clientes con interfaces gráficas, facilitando la adopción por usuarios menos técnicos. Y desde el punto de vista de la administración, se mantendrán las capacidades para gestionar accesos, control de usuarios y demás operaciones críticas para mantener el control y la seguridad del sistema.

Chatter representa una poderosa herramienta de investigación para entender las vulnerabilidades en las redes actuales, así como un llamado a la comunidad de seguridad para profundizar en la detección, análisis y mitigación de técnicas que mimetizan tráfico seguro para evadir la inspección. La conclusión esencial es que la seguridad no es un destino, sino un viaje que exige estar un paso adelante, cuestionando todo, verificando siempre y adoptando una mentalidad de que el prejuicio más útil es desconfiar y asumir que ya hemos sido vulnerados. Solo así se puede aspirar a proteger comunicación y datos frente a adversarios crecientemente sofisticados en un paisaje digital en constante cambio.