En el entorno tecnológico actual, donde las herramientas impulsadas por inteligencia artificial están transformando la forma en la que los equipos trabajan y acceden a datos críticos, gestionar adecuadamente las conexiones y autorizaciones se convierte en un aspecto vital para cualquier organización. Plataformas como Cursor y Windsurf, que actúan como interfaces inteligentes para interactuar con sistemas de base de datos y herramientas internas, presentan desafíos particulares en cuanto a la gestión granular de accesos y conexiones. A medida que las empresas adoptan estas tecnologías para mejorar la productividad y el análisis de información, asegurarse de mantener el control necesario sobre quién accede a qué datos y en qué condiciones es fundamental para proteger la seguridad, privacidad y cumplimiento normativo. Uno de los principales retos que se enfrentan al integrar herramientas como Cursor con sistemas internos es replicar las políticas de control de acceso ya existentes. Por ejemplo, si un empleado tiene únicamente permisos limitados para acceder a ciertas tablas en un sistema de base de datos como Postgres, es esencial que estos mismos parámetros se apliquen cuando dicho acceso se realice a través de Cursor.

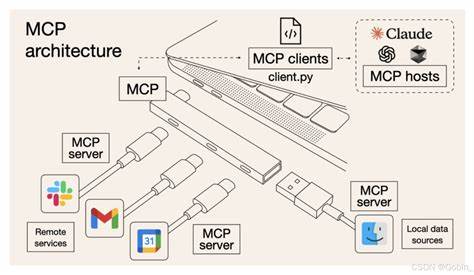

Esto implica que el nivel de permisos y autorizaciones no puede ser inferior ni superior a los que la empresa ha definido en su infraestructura original, evitando así posibles vulnerabilidades o filtrados de información. Para abordar este problema, muchas compañías están explorando la implementación de servidores MCP (Management Control Plane) a nivel corporativo. Estos servidores actúan como puntos centrales que gestionan y verifican las credenciales y las políticas de acceso para cada conexión realizada a través de plataformas AI. La idea es crear un espacio común en el que se centralice el manejo de usuarios, roles y permisos, facilitando que los mecanismos de autorización reflejen de manera coherente la realidad de los sistemas internos. Una ventaja adicional de contar con servidores MCP empresariales es que pueden funcionar como la capa que unifica diversos orígenes de datos y herramientas, simplificando la operación para el usuario final sin sacrificar la seguridad.

En lugar de manejar autorizaciones de forma aislada para cada sistema, se optimiza la gestión y se disminuye la posibilidad de errores humanos o incoherencias en la política de acceso. Sin embargo, no se trata solo de implementar infraestructura, sino también de considerar un diseño cuidadoso en la integración. Por ejemplo, al vincular Cursor con una base de datos como Postgres, debe haber un mapeo claro entre los roles y permisos del sistema de base de datos y las identidades o perfiles que Cursor reconoce. Esto puede involucrar el uso de protocolos estándar de autenticación, como OAuth o SAML, y gestión dinámica de tokens para mantener sesiones seguras y efímeras. En el ámbito de la autorización, la capacidad de implementar listas de control de acceso (ACLs) altamente granulares es esencial.

Estas listas permiten especificar qué operaciones (lectura, escritura, modificación) están permitidas para cada usuario o grupo sobre distintos recursos. En el caso de Windsurf y Cursor, que pueden acceder a múltiples herramientas internas, el uso de ACLs puede garantizar que las interacciones se mantengan dentro de los límites definidos, previniendo accesos indebidos o cambios no autorizados. Además, la trazabilidad y auditoría resultan imperativas en el contexto empresarial para cumplir con regulaciones y políticas internas. Tener un registro detallado de quién accedió, cuándo y qué acciones realizó ofrece transparencia y ayuda a detectar comportamientos anómalos o brechas de seguridad. La integración con herramientas de monitoreo y análisis permite generar alertas tempranas y actuar rápidamente para mitigar riesgos.

Otro aspecto relevante es la experiencia del usuario. Aunque la seguridad y el control son prioritarios, también es importante que la gestión de conexiones y autorizaciones no dificulte la operatividad ni la colaboración. Por ello, las soluciones deben balancear la rigidez de los controles con la flexibilidad y facilidad de uso, logrando un entorno ágil que permita a los empleados acceder a los recursos necesarios sin interrupciones innecesarias. Los equipos técnicos de muchas organizaciones están trabajando también en la automatización de la gestión de permisos, implementando flujos que actualicen dinámicamente las autorizaciones conforme cambian las responsabilidades y roles de los empleados. Esto es especialmente útil en entornos de alta rotación o cuando se manejan proyectos temporales que requieren acceso específico por tiempo limitado.

A nivel tecnológico, las tendencias apuntan a la integración de inteligencia artificial para monitorear y prever patrones de acceso, detectando anomalías que puedan sugerir accesos no autorizados o intentos de brechas. De esta manera, las plataformas de conexión y autorización para herramientas como Cursor y Windsurf evolucionan hacia sistemas proactivos que no solo aplican reglas estáticas, sino que aprenden y se adaptan para fortalecer la seguridad de forma continua. El desarrollo de estándares abiertos y el soporte para protocolos comunes facilitan la interoperabilidad entre diversas herramientas y sistemas de autenticación, haciendo que la gestión de conexiones y autorizaciones sea más escalable y menos propensa a errores. Implementar soluciones basadas en estos estándares también contribuye a reducir el costo operativo y el tiempo de implementación de políticas de seguridad coherentes. En resumen, gestionar conexiones y autorizaciones en plataformas de inteligencia artificial como Cursor y Windsurf requiere un enfoque integral que combine infraestructura robusta, diseño cuidadoso de permisos, integración con sistemas corporativos, trazabilidad, experiencia de usuario y tecnología inteligente.

Si bien aún existen retos, las prácticas emergentes demuestran que es posible mantener controles estrictos sin sacrificar la funcionalidad y dinamismo que estas herramientas innovadoras ofrecen. A medida que las empresas continúen adoptando AI en sus flujos de trabajo, la gestión adecuada de quién accede a qué información y en qué contexto será cada vez más crítica para proteger los activos digitales y garantizar operaciones seguras y eficientes. Por ello, invertir en soluciones que refuercen la autenticación y autorización, centralizando el control y permitiendo adaptaciones rápidas ante cambios organizativos, es una apuesta estratégica para cualquier organización que desee aprovechar al máximo estas tecnologías con total confianza.