En un mundo donde la tecnología se entrelaza cada vez más con la vida cotidiana, la seguridad de los vehículos ha cobrado una importancia crucial. La introducción del estándar SecOC (Comunicación Segura a Bordo) por parte de los fabricantes de automóviles tiene como objetivo reforzar la seguridad de las redes CAN (Controller Area Network) que conectan los sistemas electrónicos de los coches modernos. Sin embargo, un reciente descubrimiento ha puesto a prueba la efectividad de este estándar a través de un inquietante proceso: la extracción de claves SecOC de un Toyota RAV4 Prime 2021. En marzo de 2024, los investigadores Willem Melching y Greg Hogan pusieron a examen la unidad de dirección asistida eléctrica (EPS) en un Toyota RAV4 Prime, uno de los primeros vehículos que implementó la norma SecOC. El objetivo de este proyecto era evaluar la robustez del sistema de seguridad, particularmente mirando si era posible burlar el protocolo de autenticación de mensajes que la norma busca proteger.

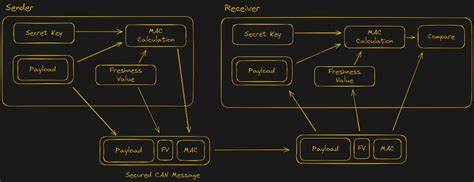

SecOC está diseñado para añadir un código de autenticación de mensajes (MAC) a los mensajes transmitidos a través del bus CAN. Esto permite validar que los mensajes provienen de componentes legítimos del vehículo y no de dispositivos externos no autorizados, que podrían representar un riesgo de seguridad. No obstante, la investigación de Melching y Hogan mostró que, a pesar de estas salvaguardias, existen vulnerabilidades potenciales que podrían ser explotadas por hackers experimentados. Utilizando una técnica de inyección de fallos de voltaje, lograron volcar el firmware del microcontrolador Renesas RH850/P1M-E que controla el EPS. Este proceso reveló que, aunque se identificaron rutinas de encriptación basadas en AES, no se encontraron vulnerabilidades obvias en la aplicación principal.

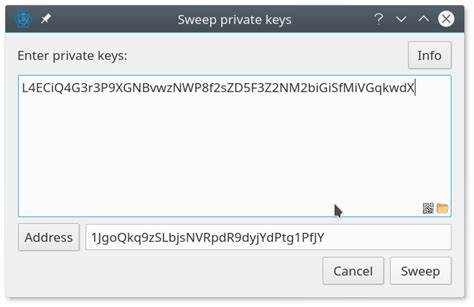

Sin embargo, la investigación no se detuvo ahí; la atención se centró en el cargador de arranque del dispositivo. A través de un arduo proceso de ingeniería inversa, los investigadores lograron desentrañar el funcionamiento del cargador de arranque. Esta tarea permitió que los investigadores subieran un código personalizado (shellcode) al sistema. El momento culminante de su experimento fue la extracción de las claves SecOC de la memoria RAM del microcontrolador, así como el envío de esta información a través del bus CAN del vehículo. Esto implica que cualquier dispositivo podría ahora generar mensajes CAN con MACs válidos, eludiendo así las medidas de seguridad implementadas por SecOC.

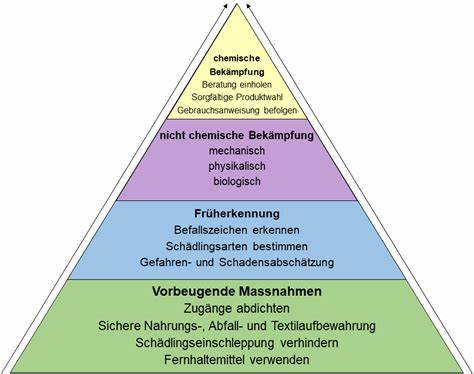

Aunque el descubrimiento plantea serias preguntas sobre la efectividad de las medidas de seguridad introducidas por el estándar SecOC, los investigadores también hicieron énfasis en que este microcontrolador específico realizaba las rutinas criptográficas mediante software, en lugar de utilizar un módulo de hardware más seguro. Además, el hecho de que el sistema no validara adecuadamente el contenido del cargador de arranque creó un punto de entrada que los hackers pudieron explotar. Las implicaciones de estos hallazgos son profundas. Con el flujo de datos a través de la red de un vehículo cada vez más intrincada y conectada, la posibilidad de interferir con estos sistemas no solo plantea preocupaciones de seguridad para los fabricantes, sino también para los propietarios de vehículos. La idea de que un hacker podría llegar a controlar aspectos cruciales de un automóvil es una perspectiva inquietante.

Más preocupante aún, se realizaron experimentos adicionales en un modelo más reciente, un Corolla Cross 2023, que también mostró vulnerabilidades similares en su unidad de dirección asistida. Aunque las pruebas no avanzaron a ese punto, el hecho de que se pueda realizar ingeniería inversa y potencialmente ejecutar código no autorizado deja entrever que muchos otros modelos podrían estar en una situación similar. Los ingenieros establecidos en la industria automotriz deberán revisar nuevamente sus enfoques de seguridad, dadas las técnicas que los investigadores pueden emplear para extraer estas claves. Uno de los objetivos de la investigación de Melching y Hogan es hacer funcionar un sistema de asistencia al conductor de código abierto llamado openpilot en estos vehículos habilitados con SecOC. Esto enfatiza cómo la seguridad del vehículo no solo involucra proteger contra amenazas externas, sino también el permitir ciertos niveles de personalización y mejora a través de herramientas de código abierto.

Sin embargo, estos avances también pueden llevar a la creación de un doble filo: por un lado, se busca libertad y flexibilidad para los propietarios de vehículos, y por otro, se generan oportunidades para que los hackers vulneren los sistemas de seguridad. En un mundo donde las preocupaciones sobre la privacidad y la seguridad son cada vez más prominentes, este tipo de descubrimientos reitera la necesidad de un equilibrio adecuado en la industria automotriz. Existe una cierta preocupación por el costo de los servicios de reparación y la dependencia de los proveedores de servicios autorizados después de la implantación de medidas de seguridad como SecOC. La necesidad de recurrir a software de diagnóstico de fabricantes puede provocar costos significativamente más altos para la reparación y el mantenimiento de vehículos, lo cual puede afectar tanto a talleres independientes como a propietarios de vehículos que prefieren soluciones alternativas. En un momento en que la tecnología se encuentra en el centro de la experiencia del usuario, este incidente destaca la paradoja de la seguridad y la libertad en el panorama automotriz.

Mientras algunos abogan por medidas de protección más estrictas para evitar el robo de vehículos, otros claman por el derecho a modificar y reparar sus propios automóviles sin estar sujetos a restricciones. La lucha por las claves SecOC en el Toyota RAV4 Prime 2021 es un ejemplo claro de este enfrentamiento y abre un debate sobre la mejor manera de avanzar. A medida que más vehículos se convierten en plataformas conectadas y habilitadas para funciones avanzadas de conducción, el reto para la industria automotriz será garantizar que la seguridad y la flexibilidad coexistan. Si bien el SecOC promete mayor seguridad, la implementación efectiva de tales estándares será esencial para proteger tanto a los fabricantes como a los propietarios de vehículos, asegurando que la innovación no comprometa la seguridad. En conclusión, la extracción de claves SecOC de un Toyota RAV4 Prime 2021 no solo evidencia vulnerabilidades en los sistemas de seguridad automotriz, sino que también invita a la industria a reflexionar sobre el futuro de la seguridad y la libre modificación de vehículos.

La conversación sobre la seguridad automotriz debe continuar evolucionando, incorporando nuevas tecnologías mientras se salvaguardan los derechos de los consumidores y la integridad de sus vehículos.