En los entornos tecnológicos actuales, la seguridad de las infraestructuras de red es más crucial que nunca. Cisco, como uno de los principales proveedores de soluciones de red a nivel mundial, ha detectado una vulnerabilidad crítica con un puntaje CVSS de 10.0 que afecta a su sistema operativo iOS XE en sus controladores inalámbricos, específicamente debido a un token JWT (JSON Web Token) codificado dentro del software. Esta falla ha generado gran preocupación, dado el potencial impacto que puede tener en la integridad, disponibilidad y confidencialidad de las redes empresariales que dependen de estos dispositivos para la conectividad inalámbrica segura. La vulnerabilidad identifica un problema en funcionalidad clave como la descarga de imágenes Out-of-Band del punto de acceso (AP), la grabación de espectro Clean Air y los paquetes de depuración de clientes.

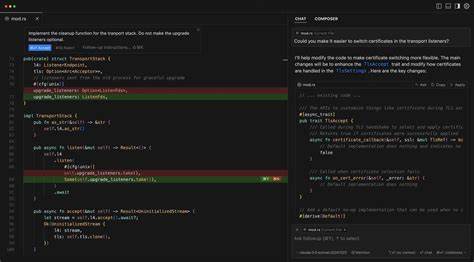

Su naturaleza permite que un atacante remoto, sin la necesidad de autenticación previa, pueda cargar archivos arbitrarios en el sistema afectado. Esto es posible por la existencia de un token JWT de acceso fijo y codificado, que sirve como un mecanismo de autorización que no debería ser reutilizable o accesible para usuarios externos. El proceso de explotación se basa en la capacidad del hacker para enviar solicitudes HTTPS diseñadas específicamente al interfaz de carga de archivos del punto de acceso del controlador inalámbrico. Si la vulnerabilidad es aprovechada con éxito, el atacante no solo podría subir archivos maliciosos, sino también realizar ataques de recorrido de ruta para acceder o sobrescribir archivos sensibles en el sistema. Finalmente, tal manipulación podría resultar en la ejecución de comandos arbitrarios con privilegios de root, otorgando así control total sobre el dispositivo comprometido.

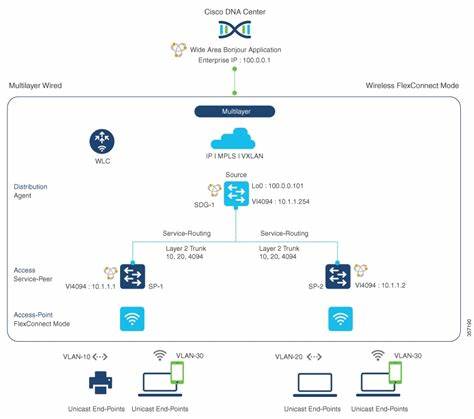

Los productos afectados por esta vulnerabilidad incluyen varias versiones del Cisco Catalyst 9800 Series Wireless Controllers, tanto en sus versiones en nube (9800-CL) como embebidos, además de los controladores inalámbricos integrados en puntos de acceso Catalyst. Por otro lado, Cisco ha confirmado que ciertos dispositivos y sistemas operativos no están vulnerables, tales como IOS Software, IOS XR, productos Meraki, NX-OS Software o los controladores WLC AireOS. En cuanto a las mitigaciones, Cisco ha propuesto múltiples soluciones para reducir el riesgo mientras se esperan las actualizaciones oficiales. Una de las más efectivas para entornos donde las funciones vulnerables no están activas consiste en aplicar listas de control de acceso de infraestructura (iACL) que bloqueen completamente el puerto 8443, empleado para la transferencia de archivos, en todas las interfaces. Esto elimina la exposición externa a la interfaz problemática, mitigando la posibilidad de ataques.

Para escenarios donde los administradores necesitan que dichas características permanezcan operativas, la recomendación es restringir el acceso únicamente a direcciones IP confiables, limitando así la superficie de ataque. Cisco proporciona ejemplos claros para la configuración de estas listas de acceso, asegurando que solo el tráfico legítimo o esperado pueda interactuar con el sistema vulnerable. Otra técnica de mitigación temporal y complementaria, aunque menos persistente, implica desencadenar manualmente el paquete de depuración del cliente AP. Esta operación protege las funcionalidades que usan la interfaz de carga de archivos, aunque debe repetirse después de cada reinicio del dispositivo. Aunque eficaz en pruebas, esta solución puede tener impactos en el desempeño y debe evaluarse cuidadosamente según las condiciones de cada red.

La compañía ha publicado actualizaciones de software gratuitas que corrigen esta vulnerabilidad, y recomienda a los clientes que obtengan las versiones corregidas a través de los canales habituales, asegurándose de cumplir con los términos de licencia establecidos. Además, invita a consultar la herramienta Cisco Software Checker para identificar la exposición de sus sistemas y planear la actualización más adecuada. Es relevante mencionar que el equipo Cisco PSIRT ya ha identificado la existencia de código de exploit de prueba de concepto para esta vulnerabilidad, aunque hasta la fecha no se ha reportado uso malicioso en entornos reales. La rápida difusión y parcheo son fundamentales para evitar que actores malintencionados aprovechen esta falla, que podría comprometer sistemas críticos y provocar interrupciones serias en las operaciones. La detección oportuna y la gestión de vulnerabilidades como esta reflejan la importancia de mantener un programa de seguridad activo que incluya auditorías constantes, aplicación de parches, y capacitación del personal.

Asimismo, la segmentación de red, el monitoreo de tráfico sospechoso y la implementación adecuada de controles de acceso son pilares fundamentales para proteger contra amenazas emergentes. Cisco agradece la labor de su equipo interno de Advanced Security Initiatives Group (ASIG), que descubrió la vulnerabilidad durante pruebas internas rigurosas, demostrando la necesidad continua de vigilancia proactiva en el desarrollo de software y en la administración de infraestructura de red. Para profesionales de TI, administradores de red y responsables de seguridad, entender la naturaleza de esta vulnerabilidad es indispensable para realizar evaluaciones precisas del riesgo. La implementación de las actualizaciones y controles adecuados no solo protege la red contra ataques dirigidos sino que también mantiene la confianza de usuarios y clientes en la infraestructura tecnológica. Finalmente, esta vulnerabilidad subraya la complejidad actual en la seguridad de sistemas embebidos y el desafío que representa el manejo seguro de tokens de autenticación, como los JWT.