La seguridad de las claves privadas constituye uno de los pilares fundamentales en la protección de la identidad digital y el acceso seguro a sistemas críticos. Las claves privadas, utilizadas para autenticar usuarios y cifrar información, requieren mecanismos robustos para evitar su robo o manipulación. En este sentido, la protección basada en hardware ha emergido como una solución avanzada que supera las limitaciones de almacenajes tradicionales como discos duros o llaveros digitales. Una de las implementaciones más destacadas en la protección de claves privadas es el uso del Secure Enclave presente en dispositivos Apple modernos, como los Mac. Este enclave seguro es un coprocesador dedicado diseñado para almacenar datos sensibles de forma aislada del resto del sistema operativo, lo que imposibilita la extracción física o remota de las claves almacenadas allí.

A diferencia del almacenamiento convencional en disco, donde las claves pueden ser copiadas o interceptadas por malware, las claves dentro del Secure Enclave permanecen encapsuladas y son inaccesibles incluso para aplicaciones legítimas sin la debida autenticación. La gestión de claves SSH, por ejemplo, se beneficia enormemente de esta tecnología. Usar aplicaciones especializadas que integran el Secure Enclave permite que las claves nunca salgan del entorno seguro, reduciendo drásticamente los riesgos de fuga. Además, estas aplicaciones comúnmente incorporan funcionalidades adicionales que aprovechan la autenticación biométrica, como Touch ID o la autenticación desde un Apple Watch, para añadir una capa extra de control de acceso. Esto significa que incluso si un atacante obtiene acceso físico al dispositivo, necesitará superar la autenticación biométrica para utilizar las claves almacenadas.

Otra ventaja crítica del hardware en la protección de claves privadas es la notificación de accesos. Algunos sistemas y aplicaciones notifican al usuario cada vez que sus claves son utilizadas o accedidas, lo que permite detectar comportamientos sospechosos de inmediato y tomar medidas preventivas para evitar compromisos mayores. Para los usuarios de Macs que no cuentan con un Secure Enclave, o para aquellos que prefieren un sistema hardware separado, las Smart Cards como YubiKey ofrecen una alternativa igualmente sólida. Estos dispositivos pueden almacenar las claves privadas y realizar operaciones criptográficas directamente, sin exponer nunca las claves en el sistema del equipo. Su portabilidad y robustez los convierte en herramientas indispensables para profesionales que requieren movilidad y altos estándares de seguridad.

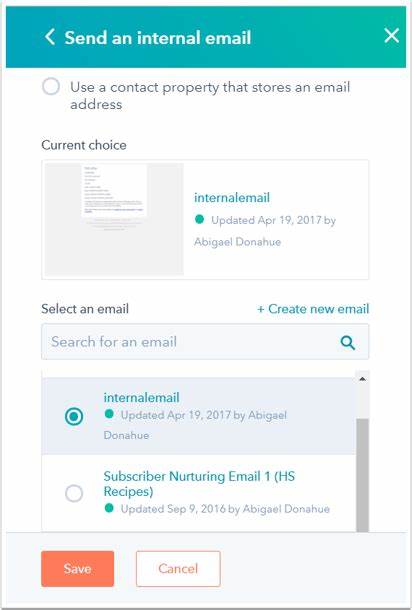

Instalar y gestionar estas soluciones de hardware hoy en día es más accesible gracias a herramientas de software que simplifican la integración y administración de las claves en estos entornos seguros. Por ejemplo, el proyecto Secretive es un desarrollo de código abierto que facilita el almacenamiento y uso de claves SSH directamente en el Secure Enclave, permitiendo una experiencia nativa en macOS sin dependencias externas. Este enfoque aumenta la confianza en el proceso al contar con un código auditable y una comunidad activa que mantiene el proyecto. Los procesos de construcción y despliegue de estas aplicaciones están diseñados para ser auditables, utilizando plataformas como GitHub Actions que aseguran la integridad del código fuente y las compilaciones. Esto es crucial para evitar la inclusión de código malicioso o vulnerabilidades inadvertidas que puedan comprometer la seguridad del sistema.

No obstante, es importante resaltar que los secretos almacenados en hardware seguro como el Secure Enclave son intrínsecamente no exportables. Esto significa que realizar respaldos o transferir claves entre dispositivos no es posible, por diseño. Ello obliga a generar un nuevo conjunto de claves cada vez que se cambia de equipo, lo cual puede ser un reto logístico para algunos usuarios, pero representa una medida efectiva para limitar la exposición ante robos o accesos no autorizados. El impacto de la protección de hardware para claves privadas se extiende también al ámbito empresarial y corporativo. Las organizaciones con políticas estrictas de seguridad informatizada pueden reducir los riesgos de fuga de datos y accesos ilegítimos mediante la adopción de estos mecanismos en sus infraestructuras y equipos.

La combinación de hardware seguro con sistemas biométricos y notificaciones en tiempo real permite un control granular y una respuesta rápida ante incidentes. En resumen, la protección de claves privadas con hardware representa un salto cualitativo en la seguridad digital. Desde el usuario particular que desea proteger sus accesos SSH hasta grandes corporaciones que manejan activos críticos, el uso de dispositivos como Secure Enclave y Smart Cards garantiza un nivel de protección que es prácticamente invulnerable a ataques convencionales. Complementado con herramientas de gestión adecuadas, estas tecnologías ofrecen una experiencia de seguridad integrada, eficiente y confiable. En el momento de elegir soluciones de protección, es fundamental considerar la compatibilidad con el hardware disponible, las necesidades específicas de acceso y las capacidades de autenticación adicionales que se pueden aprovechar.

La existencia de proyectos abiertos y auditables como Secretive facilita la adopción de estas tecnologías, fomentando la transparencia y confianza. Finalmente, la protección física de las claves privadas mediante hardware seguro no es un lujo, sino una necesidad en la actualidad. La creciente amenaza de ciberataques y el valor de la información digital exigen métodos avanzados para preservar la integridad y confidencialidad de las credenciales. Así, invertir en soluciones de protección de hardware no solo mejora la seguridad individual, sino que fortalece el ecosistema digital global, aportando resistencia y confianza en cada interacción en línea.