En un mundo cada vez más conectado, donde la infraestructura crítica depende de sistemas informáticos para funcionar, las amenazas cibernéticas se han convertido en uno de los mayores desafíos de seguridad para las naciones. Una de estas amenazas destacadas es Volt Typhoon, un sofisticado grupo de hackers respaldado por el gobierno chino que ha puesto en jaque a diversas redes de Estados Unidos, especialmente a aquellas relacionadas con los servicios públicos de electricidad y agua. La historia de cómo esta amenaza se descubrió y su impacto en un pequeño servicio público en Massachusetts ofrece una perspectiva esclarecedora sobre la naturaleza cambiante de la guerra cibernética en la era digital. El caso que sacudió a Littleton Electric Light and Water Departments (LELWD) comenzó una tarde común cuando Nick Lawler, gerente general de esta pequeña empresa pública que atiende a poco más de 15,000 habitantes en Massachusetts, recibió una llamada poco habitual desde el FBI. Le informaron que la red de su servicio eléctrico había sido comprometida por un actor extranjero sofisticado y peligroso: Volt Typhoon.

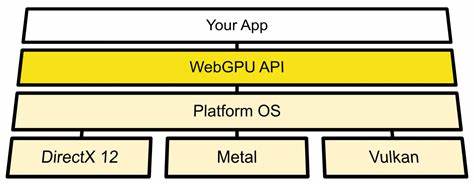

Al principio, la notificación fue recibida con incredulidad y hasta desconfianza por parte de Lawler, quien pensó que se trataba de un intento de phishing o una estafa. Sin embargo, tras verificar directamente con las autoridades federales, tomó conciencia de la seriedad del asunto. Este incidente no solo sorprendió a Lawler por dirigirse a una empresa de tamaño pequeño y no una gran infraestructura crítica, sino también porque reveló una estrategia mucho más amplia: los actores cibernéticos no se limitan a atacar grandes objetivos, sino que buscan debilidades en todas las escalas para recolectar inteligencia y preparar ataques potenciales más destructivos. Volt Typhoon, como grupo de amenazas, se caracteriza por aprovechar vulnerabilidades en los dispositivos y sistemas de tecnología operativa (OT), que son parte esencial para el funcionamiento de infraestructuras físicas como plantas eléctricas, estaciones de bombeo y redes de distribución. En el caso de LELWD, el acceso inicial se consiguió explotando una vulnerabilidad en un firewall FortiGate 300D.

A pesar de que el fabricante había liberado un parche para esta falla meses antes, las actualizaciones no se habían aplicado a tiempo, lo que dejó la puerta abierta para la intrusión. Esta circunstancia pone de relieve uno de los grandes problemas en ciberseguridad de infraestructuras críticas: la dificultad de mantener sistemas actualizados debido a la complejidad operativa, la dependencia de proveedores externos y, en general, un historial de inversiones insuficientes en seguridad. Muchos proveedores de servicios gestionados no priorizan las actualizaciones o parches, generando lagunas que grupos como Volt Typhoon aprovechan para infiltrarse. Una vez dentro, el grupo mantuvo un perfil sigiloso, empleando técnicas conocidas como "vivir del ecosistema". Esto significa que en lugar de introducir malware visible o ruidoso, se infiltraron utilizando servicios y herramientas legítimas del sistema para evitar ser detectados.

A través de esta estrategia, lograron establecer un acceso persistente para realizar vigilancia, recopilar información y posiblemente preparar futuras operaciones más dañinas. La intervención del gobierno estadounidense fue rápida tras la detección del ataque. Agentes del Departamento de Seguridad Nacional (DHS) llegaron a la sede del servicio público para ayudar a contener la amenaza y explicarle al equipo local la gravedad del panorama. Además, instalaron sensores de monitoreo para rastrear las actividades del grupo en la red, con la intención de entender mejor su modo de operación y detener cualquier avance adicional. Al mismo tiempo, la empresa de ciberseguridad Dragos, especializada en la protección de tecnología operativa, desempeñó un papel crucial.

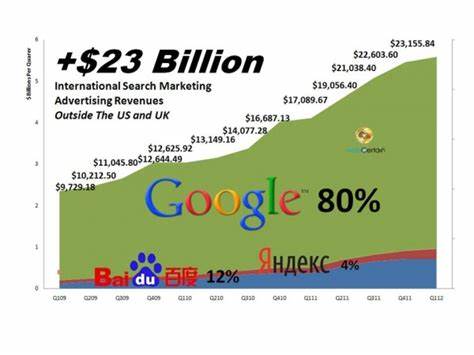

Desde meses antes, Dragos había instalado sensores en la red para detectar anomalías, lo que facilitó la identificación temprana del comportamiento irregular. Esta alianza evidenció la importancia de la colaboración público-privada para enfrentar amenazas en infraestructuras críticas, especialmente en organizaciones pequeñas que carecen de grandes departamentos de seguridad. La amenaza de Volt Typhoon además se encuadra en un contexto más amplio de tensiones geopolíticas entre Estados Unidos y China, donde el ciberespionaje y los ataques digitales forman parte del arsenal estratégico para obtener ventajas. El grupo ha sido vinculado con múltiples intrusiones contra cientos de organizaciones, enfocándose particularmente en infraestructuras vitales que podrían ser objetivos prioritarios en una confrontación futura. Este fenómeno resalta la necesidad urgente de fortalecer las defensas digitales, no solo en grandes corporaciones o entidades gubernamentales, sino también en proveedores locales y pequeñas empresas que forman parte de la red nacional de distribución eléctrica.

La interconexión de estas redes significa que una brecha en un punto aparentemente menor puede tener consecuencias impredecibles y ser aprovechada para propagar ataques en cadena. La experiencia de Littleton sirvió de caso de estudio para numerosos organismos de seguridad que evaluaron y mejoraron protocolos de detección, respuesta y recuperación ante incidentes. La reconstrucción completa de las redes de la empresa y la realización de pruebas de penetración extensivas confirmaron la efectividad de las medidas adoptadas y su contribución a la resiliencia de la infraestructura. Desde un punto de vista estratégico, los ataques como los de Volt Typhoon ejemplifican una evolución en la guerra cibernética, donde la infiltración silenciosa y el reconocimiento sistemático preceden a las acciones destructivas. Esto obliga a gobiernos y empresas a buscar no solo reaccionar a incidentes, sino anticiparse mediante inteligencia, monitoreo constante y una cultura de seguridad robusta.

A nivel técnico, este caso enfatiza la urgencia de mantener los sistemas actualizados, implementar controles estrictos en los accesos remotos, segmentar redes para limitar movimientos laterales y capacitar al personal para identificar señales iniciales de compromiso. Además, la confianza en servicios externos debe ser evaluada continuamente para asegurar que los proveedores estén alineados con las mejores prácticas de seguridad. Volt Typhoon también impulsa el debate sobre la cooperación internacional en la ciberseguridad. La atribución de ataques a actores patrocinados por Estados tiene profundas implicaciones diplomáticas y legales, pero la naturaleza global de Internet y las infraestructuras críticas demandan respuestas coordinadas y multilaterales para contener y mitigar daños. En conclusión, el episodio de la intrusión de Volt Typhoon en la red de Littleton Electric Light and Water Departments destapa una realidad compleja y desafiante para la seguridad crítica en la era digital.

Aunque se trate de una localidad pequeña, la amenaza tiene un alcance masivo y representa un llamado a la acción para reforzar defensas, mejorar la colaboración entre sector público y privado, y mantener la vigilancia constante ante un enemigo que evoluciona rápidamente. El futuro de la protección cibernética en infraestructuras vitales dependerá de la capacidad para integrar tecnologías avanzadas, estrategias de inteligencia y una cultura de seguridad que comprenda la dimensión global del riesgo. En este escenario, cada sector, grande o pequeño, juega un papel fundamental en la defensa colectiva contra amenazas como Volt Typhoon.

![[this is] The FBI, open up. China's Volt Typhoon is on your network](/images/A76C7047-AE74-458E-8A4D-17A44D7A8D05)