En el mundo de la seguridad informática, las amenazas evolucionan constantemente a medida que los investigadores descubren nuevas formas de comprometer sistemas que se percibían como seguros. Una de las vulnerabilidades más recientes y preocupantes ha sido identificada bajo el nombre de Branch Privilege Injection, también conocida como CVE-2024-45332. Este ataque representa una reaparición de las antiguas técnicas de inyección de destino de rama (Spectre-BTI) que habían sido mitigadas exitosamente en procesadores Intel durante casi seis años. Sin embargo, la innovación en la investigación de seguridad ha revelado una falla crítica que pone en riesgo la integridad de la ejecución en múltiples niveles de privilegio dentro de estos procesadores. En esencia, Branch Privilege Injection explota una condición de carrera en el predictor de ramas de los procesadores Intel, una unidad de hardware encargada de optimizar la ejecución de instrucciones anticipando la dirección que tomará el flujo de ejecución.

Esta predicción se realiza de forma asíncrona respecto al flujo de instrucciones, algo que hasta ahora no se había documentado con claridad. Los investigadores han descubierto que las actualizaciones del predictor de ramas pueden retrasarse decenas o incluso cientos de ciclos de reloj, lo que da lugar a que durante ciertas operaciones críticas de seguridad, como cambios en el nivel de privilegio (por ejemplo, de modo usuario a modo kernel o de invitado a hipervisor), las actualizaciones quirúrgicas al predictor lleguen asociadas al contexto erróneo de privilegio. Esta sincronización insuficiente entre el flujo de instrucciones y las actualizaciones del predictor abre la puerta a una nueva clase de vulnerabilidades denominadas condiciones de carrera en el predictor de ramas. Lo inquietante es que estos cambios pueden comportarse como si el procesador ciñera sus predicciones estrictamente al dominio de seguridad activo, pero debido a estas condiciones de carrera, las predicciones o actualizaciones en vuelo terminan vinculadas a un dominio distinto, permitiendo a un atacante inyectar privilegios de manera remota y acceder a información confidencial almacenada en memoria protegida. Para contextualizar este hallazgo, es importante comprender las mitigaciones existentes que Intel había desarrollado para enfrentar ataques anteriores relacionados con la predicción de ramas incorrecta.

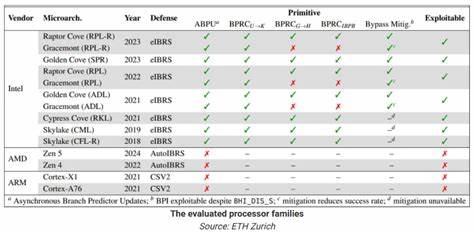

Entre estas protecciones se destacan eIBRS (Enhanced Indirect Branch Restricted Speculation) e IBPB (Indirect Branch Prediction Barrier). eIBRS se introdujo desde la novena generación de procesadores Intel para asociar predicciones indirectas con dominios de seguridad específicos, evitando ataques entre éstos. IBPB, por otro lado, proporciona la capacidad de invalidar completamente las predicciones de ramas indirectas y, con ello, es crucial para entornos donde múltiples máquinas virtuales o procesos en sandbox cohabitan el mismo dominio hardware. No obstante, la investigación que ha identificado Branch Privilege Injection evidencia que, aun con eIBRS e IBPB activos, la condición de carrera en las actualizaciones del predictor socava estas salvaguardas. Durante cambios rápidos de contexto o al emitir barreras como IBPB, las actualizaciones pendientes no son canceladas ni sincronizadas correctamente, lo que permite que estas modificaciones se asocien con dominios de privilegio erróneos.

En consecuencia, los ataques pueden sobrevivir a la invalidación del predictor y romper el aislamiento estructurado entre procesos y privilegios. Este descubrimiento no es menor, ya que el ataque Branch Privilege Injection permite leakear información arbitraria con velocidades sorprendentes, alcanzando 5.6 KiB por segundo en sistemas modernos con Ubuntu 24.04 y mitigaciones por defecto activadas, ejecutándose en procesadores Intel de la generación 13 (Raptor Lake). El riesgo es elevado porque afecta desde la novena generación de Intel en adelante, y aun procesadores más antiguos registrados hasta la séptima generación han mostrado funciones predictivas que pueden burlar ciertas barreras.

Una pregunta crucial para usuarios y administradores es si este problema impacta sistemas no Intel. La buena noticia es que, tras un riguroso análisis, no se han identificado vulnerabilidades similares en procesadores AMD y ARM, lo que indica que la naturaleza específica del predictor de ramas en Intel es el núcleo de la problemática. Por supuesto, la vulnerabilidad está presente en hardware, por lo que se puede esperar que cualquier sistema operativo corriendo en estos chips —independentemente de si es Linux, Windows u otro— esté afectado en mayor o menor grado. El desafío ahora está en la mitigación. Intel ha reaccionado desarrollando un microcódigo actualizado que corrige la condición de carrera, acompañando esto con actualizaciones de BIOS y firmware que deberían ser aplicadas tan pronto estén disponibles para proteger las plataformas afectadas.

Las pruebas han mostrado que la mitigación implica un coste de rendimiento relativamente bajo, alrededor del 2.7 % en procesadores Alder Lake. Se han investigado también métodos alternativos en software, aunque algunos pueden implicar sobrecargas más significativas, hasta un 8.3 % dependiendo de la arquitectura y la implementación. Además, a nivel de la comunidad investigadora, están planeadas presentaciones y divulgaciones detalladas en conferencias de seguridad relevantes como USENIX Security 2025 y Black Hat USA 2025, donde se discutirán en detalle las técnicas de explotación y las estrategias de mitigación.

Por suerte, el código fuente de las pruebas y ataques está disponible en plataformas como GitHub para facilitar el estudio y la comprensión crítica en el ámbito académico y profesional. Para el usuario común y el profesional de IT, el llamado a la acción es claro: mantenerse informado y aplicar las actualizaciones de sistema operativo y BIOS que los fabricantes publiquen. La arquitectura de los procesadores modernos es compleja y sutil, y su correcta configuración y mantenimiento son vitales para impedir que vulnerabilidades sofisticadas como Branch Privilege Injection sean explotadas con éxito. Asimismo, los administradores de infraestructura y arquitectos de seguridad deberían revisar sus métodos de segmentación, uso de máquinas virtuales y sandboxing para asegurar que, a nivel de diseño, se minimicen los riesgos derivados de estas condiciones de carrera. En resumen, Branch Privilege Injection representa una amenaza significativa para la seguridad informática actual en plataformas Intel modernas, explotando un comportamiento hardware de actualización asíncrona en el predictor de ramas.

Aunque las mitigaciones existentes estaban fortalecidas, la flexibilidad y complejidad del hardware han demostrado ser una doble filo, permitiendo que ataques sofisticados vuelvan a encontrar vectores de ataque efectivos. La respuesta coordinada entre fabricantes, investigadores y usuarios será esencial para garantizar la integridad y privacidad en el ecosistema tecnológico contemporáneo.