En el mundo moderno del desarrollo web, la gestión segura de la carga de archivos es esencial para proteger las aplicaciones, los usuarios y los datos. A medida que las aplicaciones evolucionan, la mayoría emplean el formato multipart/form-data para permitir la transferencia de archivos a través de HTTP. Sin embargo, la implementación de parsers que procesan este tipo de datos enfrenta limitaciones importantes que pueden ser aprovechadas por atacantes para evadir sistemas de validación, incluyendo firewalls de aplicaciones web (WAF). Esta situación representa una brecha crítica en la seguridad, especialmente al considerar que casi todos los parsers disponibles no cumplen estrictamente con las especificaciones de los RFC, aumentando la superficie de ataque de las aplicaciones web. El formado multipart/form-data, definido en las especificaciones HTTP, fragmenta el mensaje en partes delimitadas por una cadena de límite (boundary).

Cada parte contiene sus propios encabezados, como Content-Disposition y Content-Type, que proporcionan metadatos sobre el contenido específico, incluyendo nombre de campo y nombre del archivo. Este esquema es fundamental para manejar tanto campos de formulario estándar como la transferencia de uno o múltiples archivos. Sin embargo, la complejidad y variabilidad en la implementación de parsers multipart, sobrevienen de la necesidad de tratar casos que no siempre siguen el estándar, una flexibilidad que puede provocar inconsistencias entre validación previa y procesamiento por parte de la aplicación. Los mecanismos de validación de carga de archivos son vitales para prevenir ataques mediante la subida de contenido malicioso. Entre las medidas comunes se encuentran la comprobación de extensiones de archivo, inspección del tipo MIME declarado, análisis de los “magic bytes” al inicio del archivo, límites de tamaño de archivo y el escaneo antivirus.

Además, los WAF aplican reglas específicas para analizar el contenido y los nombres de archivo con el objetivo de detectar patrones maliciosos, como scripts o ejecutables camuflados. Un aspecto crítico de esta validación es asegurar que el nombre del archivo cargado no permita ataques de traversal de directorios o incluidos de rutas no deseadas. Una serie de técnicas de evasión han sido detectadas y probadas en las implementaciones comunes de parsers en lenguaje PHP, Node.js y Python, así como en soluciones comerciales y open source de WAF y balanceadores de carga como HAProxy, FortiWeb y Barracuda. Estas técnicas explotan las diferencias en el procesamiento de los parámetros en encabezados multipart, la manipulación del formato y secuencia de los delimitadores, o la introducción de parámetros duplicados que generan ambigüedad.

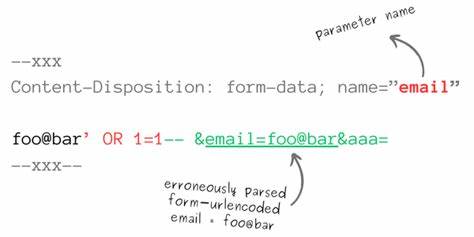

Uno de los métodos de evasión más simples consiste en enviar datos en formato multipart/form-data en lugar de x-www-form-urlencoded. Algunos sistemas inspeccionan exclusivamente cuerpos tradicionales en formato URL-encoded sin disponer de parsers adecuados para multipart, permitiendo que cargas con contenido peligroso pasen inadvertidas. Más sutil es el uso duplicado de parámetros como “name” o “filename” dentro del encabezado Content-Disposition. Mientras un validador puede interpretar solo el primer valor para inspección, la aplicación puede considerar el último o un valor concatenado, permitiendo que un archivo con extensión prohibida se guarde efectivamente. La manipulación de secuencias de retorno de carro y salto de línea (CRLF) también se presenta como una vulnerabilidad.

Al alterar estas secuencias, que delimitan la cabecera de cada parte del cuerpo multipart, ciertos parsers fallan al reconocer o validar completamente el contenido, mientras que otros parsers con una implementación más tolerante (como PHP) lo procesan correctamente, lo que permite que datos maliciosos evadan la inspección. Otra técnica bastante efectiva es eliminar las comillas dobles que normalmente encierran los valores de parámetros en Content-Disposition. Algunos parsers más estrictos pueden fallar o interpretar erróneamente estos valores sin comillas, mientras que los parsers backend lo aceptan por defecto. Esto permite que el WAF no reconozca un archivo peligroso por su extensión y no aplique reglas de bloqueo. También merece atención el uso del parámetro filename* con codificación UTF-8 y valores codificados en URL, que según la RFC puede no estar soportado o ser interpretado de manera distinta por parsers distintos.

Algunos WAF no decodifican este valor antes de aplicar reglas, por lo que un archivo como “backdoor.php” codificado en filename* pasa sin ser detectado mientras que la aplicación backend sí guarda el archivo con la extensión maliciosa. Esta falta de sincronización en la interpretación entre WAF y aplicación se agrava en parsers específicos. Por ejemplo, Node.js con Busboy tiene una metodología permisiva que acepta el patrón filename* y múltiples parámetros filename, incrementando la posibilidad de ataques.

Python con Flask también exhibe comportamientos similares, particularmente cuando se manipulan encabezados duplicados o parámetros codificados. En la capa de seguridad de las infraestructuras, la mayoría de WAF reconocidos como FortiWeb o Barracuda muestran vulnerabilidades asociadas a estas técnicas de evasión. Por ejemplo, al duplicar el encabezado Content-Disposition en una parte, un WAF puede analizar solo el primer parámetro y la aplicación backend el segundo, permitiendo la carga de archivos maliciosos sin detección. HAProxy, por su parte, al no tener soporte nativo para analizar cuerpo en multipart/form-data y depender solo de métodos que procesan URL-encoded, es susceptible a bypass simples simplemente modificando el tipo de contenido y formato del cuerpo. Incluso herramientas open source populares como ModSecurity, que previamente sufrían de vulnerabilidades de evasión, han endurecido sus parsers multipart, volviéndolos más estrictos, aunque con el efecto adverso de generar falsos positivos o bloqueos justificados que llevan a usuarios a desactivar dichas validaciones completas, dejando la aplicación expuesta.

La sensibilidad extrema a ciertos patrones, como líneas que inician con “--”, causa bloqueos inesperados y potencialmente perjudiciales para la operatividad normal. La complejidad de estas vulnerabilidades indica que no basta con confiar en parsers estandarizados o disponibles en los lenguajes de programación sino que se debe elaborar un enfoque integral y específico para la validación de uploads. Esto incluye asegurar la compatibilidad estricta con RFCs, verificar exhaustivamente los parámetros cruciales, no confiar en el primer valor encontrado cuando hay duplicidad y aplicar decodificaciones necesarias antes de validar extensiones o patrones prohibidos. Además, las validaciones deben tener en cuenta la posibilidad de manipulaciones en los delimitadores, secuencias CRLF y la presencia o ausencia correcta de límites finales en el cuerpo multipart. Un enfoque comúnmente recomendable consiste en combinar múltiples técnicas de validación, desde la inspección sobre el contenido binario (magic bytes) hasta controles en tiempo real del comportamiento de la aplicación y correlación con las reglas de seguridad.

![The Markrt Manipulator's Sneaky Math to Beat Chaos [video]](/images/6579BB3E-68C7-4665-A2E3-C3F4ED6FD340)

![The King Tiger [video]](/images/A474523C-4CAA-4142-8091-BA2D3E20A88E)