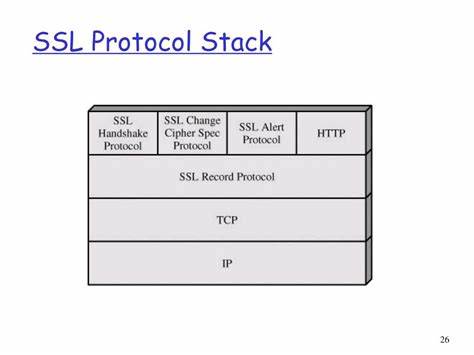

En el mundo digital actual, la seguridad en las comunicaciones a través de internet es un pilar fundamental para la confianza de usuarios, empresas y gobiernos. El protocolo SSL/TLS es la tecnología principal que garantiza la privacidad y la integridad en la transferencia de datos, pero el estado de las pilas SSL ha evolucionado significativamente en los últimos años, enfrentando retos complejos que influyen directamente en el desempeño, la compatibilidad y la seguridad de las aplicaciones modernas. Una de las bibliotecas SSL más emblemáticas es OpenSSL, que por años se mantuvo como la elección predominante para la implementación de TLS, debido a su estabilidad y soporte para múltiples versiones. Sin embargo, la llegada de OpenSSL 3.0 en septiembre de 2021 supuso un punto de inflexión que obligó a toda la industria a reconsiderar sus estrategias en torno a SSL.

Aunque estaba diseñada para mejorar la seguridad y ofrecer una arquitectura más modular, OpenSSL 3.0 introdujo regresiones significativas en el rendimiento, especialmente en entornos multihilo, además de la depreciación de APIs esenciales que muchos proyectos externos utilizaban. La ausencia de una API para QUIC, un protocolo emergente fundamental en la evolución de comunicaciones seguras, complicó aún más la situación para desarrolladores y empresas que ya habían invertido en su implementación. Esta situación creó un panorama complejo hacia finales de 2022 y principios de 2023, especialmente para sistemas operativos y distribuciones Linux, que se vieron forzados a migrar hacia una versión que mostraba problemas importantes en prestaciones. Muchos usuarios que dependen de aplicaciones con requerimientos críticos de rendimiento encontraron en esta transición una encrucijada difícil, optando entre permanecer con versiones previas no soportadas o aceptar importantes contrapartidas en eficiencia y funcionalidad, llegando incluso a aumentar la infraestructura para paliar las pérdidas.

Frente a estas problemáticas, se ha producido un aumento notable en la exploración y adopción de bibliotecas alternativas como BoringSSL, LibreSSL, WolfSSL y AWS-LC. Cada una plantea un conjunto de ventajas y limitaciones dentro de aspectos funcionales, rendimiento y soporte para protocolos emergentes como QUIC. BoringSSL, derivado de OpenSSL y mantenido principalmente por Google, ha sido pionero en incorporar funcionalidades avanzadas y experimentales, entre ellas la implementación inicial de la API QUIC, la cual muchos otros proyectos han replicado o adaptado. Sin embargo, su modelo de desarrollo constante en "lo último" implica una frecuencia de rupturas de API que no se presta para proyectos con ciclos largos de mantenimiento, limitando su uso en entornos que requieren estabilidad a largo plazo. LibreSSL, nacido como respuesta a la vulnerabilidad Heartbleed, ofrece un enfoque diferente: limpieza de código, seguridad y simplicidad.

Su nueva API libtls es más segura y sencilla, pero requiere modificaciones importantes para la adaptación. Aunque su rendimiento es menor en comparación con las opciones más optimizadas, se emplea principalmente en entornos BSD y tiene un soporte limitado en distribuciones Linux. WolfSSL se ha destacado por su orientación a sistemas empotrados y entornos con recursos limitados, proporcionando una implementación ligera pero con soporte para TLS 1.3 y QUIC. Aunque no es un fork de OpenSSL, cuenta con una capa de compatibilidad que facilita su integración.

Su rendimiento es alto y está certificada para estándares FIPS, pero ciertos aspectos de su compatibilidad con el ecosistema OpenSSL todavía demandan atención. AWS-LC, una bifurcación de BoringSSL orientada a la infraestructura de Amazon Web Services y sus clientes, combina seguridad y velocidad con una API compatible hacia atrás más estable. A diferencia de BoringSSL, pretende ofrecer un soporte a largo plazo más claro, además de incorporar un módulo criptográfico certificado FIPS y soporte para QUIC. Su desarrollo activo y la capacidad de integración emergen como una opción atractiva para entornos empresariales. La evolución de los protocolos SSL/TLS no solo implica mejoras en seguridad, sino también retos en términos de rendimiento.

Las operaciones criptográficas, especialmente durante el apretón de manos (handshake) que establece una conexión segura, son intensivas en uso de CPU y pueden afectar el rendimiento en servidores con grandes volúmenes de tráfico. Además, el impacto energético derivado del proceso criptográfico es considerable y tiene un efecto directo en la huella de carbono de los centros de datos, factor cada vez más relevante en iniciativas de sostenibilidad y eficiencia operativa. Cuando se analizan las bibliotecas más recientes, destacan diferencias sustanciales en la escalabilidad y eficiencia en sistemas multinúcleo. Por ejemplo, pruebas avanzadas realizadas en plataformas con decenas de núcleos han evidenciado que OpenSSL 3.x sufre cuellos de botella generados por mecanismos de bloqueo y referencias atómicas, que generan una contención excesiva y ralentizan el proceso.

Estas limitaciones hacen que se pierda buena parte del potencial que brindan las arquitecturas modernas de hardware. Contrastando con OpenSSL 3.x, implementaciones como AWS-LC y WolfSSL muestran un mejor aprovechamiento de múltiples núcleos, gracias a optimizaciones en la gestión de bloqueo y algoritmos. En pruebas de rendimiento con el escenario de reanudación TLS, que representa el caso común en infraestructuras en la nube, estas bibliotecas alcanzaron cifras de conexiones por segundo considerablemente superiores, traduciendo una mejora notable en la experiencia de usuarios y reducción de costes operativos. La problemática técnica también se ha visto agravada por decisiones estratégicas dentro de los proyectos OpenSSL, donde el traslado a modelos más dinámicos e interactivamente formas modulares provocaron una proliferación de bloqueos y operaciones atómicas, que inhabilitan la capacidad de escala efectiva en entornos de alta concurrencia.

Esta arquitectura, aunque bien intencionada para flexibilidad, se ha revelado poco adecuada para cargas de trabajo críticas, fomentando debates importantes entre usuarios y desarrolladores. En paralelo a los retos técnicos y de rendimiento, el desarrollo y adopción del protocolo QUIC ha sido un tema central en el debate sobre el futuro de las bibliotecas SSL. QUIC, estandarizado en 2021 como RFC 9000, combina aspectos de TCP, TLS y HTTP/2 para lograr comunicaciones más rápidas y seguras, principalmente para HTTP/3. Su integración obliga a que las bibliotecas SSL provean APIs específicas para facilitar el acceso a elementos criptográficos fundamentales para el funcionamiento de QUIC. Aquí es donde la ausencia de soporte oficial por parte de OpenSSL 3.

0 generó una fractura, empujando a la comunidad a apostar por alternativas y parches externos, tales como QuicTLS o la adopción del API BoringSSL como estándar de facto entre las implementaciones de QUIC. Esta situación afecta la adopción masiva de QUIC y la creación de herramientas para su monitoreo, ralentizando la evolución tecnológica en un sector clave. Para usuarios de HAProxy y otros productos que dependen de SSL, el estado actual demanda un enfoque pragmático y una continua reevaluación de las opciones. Mientras OpenSSL 1.1.

1 continúa siendo preferido por su equilibrio entre funcionalidad y rendimiento, su soporte oficial ha finalizado, lo que obliga a considerar migraciones o la adopción de bibliotecas alternativas con mantenimiento activo y mejor desempeño, como AWS-LC o WolfSSL. Además, para quienes desean experimentar con QUIC sin poder afrontar penalizaciones de rendimiento, las herramientas y parches como QuicTLS y las integraciones limitadas sobre OpenSSL brindan un camino viable aunque con limitaciones técnicas conocidas. También existen hacks desarrollados para permitir un soporte sorpresivamente funcional en escenarios concretos, pero con restricciones que no garantizan una solución general. Mirando hacia adelante, es evidente que el ecosistema necesita un reposicionamiento estratégico, donde comunidades, desarrolladores y proveedores de sistemas operativos colaboren en establecer una biblioteca SSL moderna, eficiente, compatible y con soporte consolidado para QUIC, que además atienda las necesidades de despliegues a gran escala con alta eficiencia energética. Se espera que la comunidad evolucione hacia un modelo donde los ciclos de soporte a largo plazo sean claramente definidos, conservando la compatibilidad necesaria para el desarrollo de software que demanda estabilidad y rendimiento.

Proyectos con impulso activo que combinen estas características, como AWS-LC, merecen ser cuidadosamente monitoreados. Por último, conscientes de la importancia de la seguridad y el rendimiento para el éxito de infraestructuras digitales, proyectos como HAProxy continúan evaluando y adaptando su stack SSL, ofreciendo versiones preparadas para mitigar problemas actuales mientras investigan alternativas que garanticen la continuidad, el rendimiento y la innovación tecnológica. El cambio en el estado de las pilas SSL no es solo un asunto técnico, sino que impacta en la forma en que la industria maneja la seguridad, eficiencia y evolución de la red global. Es una invitación abierta a que empresas, desarrolladores y comunidades se involucren activamente para orientar las soluciones que asegurarán la integridad y velocidad de las comunicaciones en los próximos años.

![History of Diffusion – Yang Song [video]](/images/BA667CA1-D393-4A2D-904D-609F34144CEE)