La criptografía ha sido una herramienta fundamental para garantizar la privacidad y seguridad en las comunicaciones durante siglos. Entre los métodos más seguros existe el conocido One Time Pad (OTP), un cifrado que, cuando se usa correctamente, es prácticamente irrompible. Sin embargo, su gran debilidad radica en la necesidad de que la clave sea tan larga como el mensaje y que nunca se reutilice. El Many Time Pad (MTP), o la reutilización de la clave en OTP, representa una vulnerabilidad crítica y es precisamente en este contexto donde surge la técnica llamada Crib Drag. En este texto, profundizaremos en cómo funciona el ataque al Many Time Pad a través del crib dragging, qué consecuencias tiene en la seguridad de la información y qué aprendizajes deja para la implementación segura de cifrados.

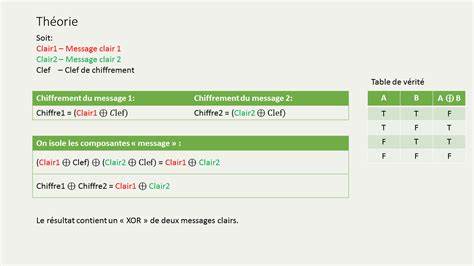

Para comprender el ataque, primero es necesario familiarizarse con el One Time Pad. Este método utiliza una clave aleatoria de la misma longitud que el mensaje para cifrarlo mediante una operación XOR, un proceso fundamental en criptografía simétrica que combina bits del mensaje con bits de la clave. La característica esencial del OTP es que, si la clave nunca se reutiliza y es verdaderamente aleatoria, el cifrado es invulnerable a cualquier método de ataque. Cualquier texto cifrado con OTP será indistinguible de datos aleatorios. El problema surge cuando, por diversas razones prácticas, la misma clave se utiliza para cifrar más de un mensaje.

Aquí es donde el Many Time Pad introduce una grieta en la seguridad inicialmente perfecta. Cuando se reutiliza la clave, el XOR de los dos textos cifrados resulta ser igual al XOR de los dos mensajes originales. Este dato puede ser explotado para extraer información de ambos textos originales sin necesidad de conocer la clave. El Crib Drag, o técnica de cribado por fragmentos, se basa en partir de una hipótesis o intuición fundamentada sobre una posible palabra o fragmento del texto claro que podría aparecer en uno de los mensajes cifrados. Esta palabra elegida, llamada "crib", se codifica en formato hexadecimal para luego aplicarla como herramienta de búsqueda desplazándola a lo largo de la combinación XOR de los dos textos cifrados.

El proceso consiste en realizar una operación XOR entre el crib y distintos segmentos del resultado XOR de los textos cifrados, buscando transformaciones que produzcan resultados legibles o pistas para reconstruir el mensaje original. Un caso práctico clásico es cuando se sospecha que el texto contiene palabras comunes como "the". Al codificar "the" y aplicarla al XOR resultante, si aparece una secuencia legible, se confirma indirectamente la presencia de esta palabra en alguna de las posiciones evaluadas, lo que permite avanzar en la reconstrucción del mensaje original y, a su vez, determinar fragmentos del segundo mensaje. Esta interacción entre hipótesis, codificación hexadecimal y desplazamiento es el núcleo del Crib Drag. La importancia de esta técnica radica en que permite a un atacante, sin conocer la clave secreta y sin acceso al mensaje original, aprovechar la reutilización de la clave para recuperar contenido textual, afectando la confidencialidad de la comunicación.

Es fundamental comprender que la hipótesis sobre el crib no garantiza el éxito inmediato, implica trabajo iterativo, prueba y error, donde se intentan diferentes palabras y frases comunes hasta encontrar resultados coherentes en el texto descifrado. El ataque al Many Time Pad mediante Crib Drag no es solo una curiosidad teórica, sino que tiene aplicaciones reales y relevancia histórica en la seguridad informática. En escenarios donde por error o negligencia se reutilizan claves de cifrado, se expone la información a accesos no autorizados. La reutilización puede ocurrir por limitaciones técnicas, intentos de optimizar recursos o fallos en la implementación de sistemas de cifrado. Esta vulnerabilidad recuerda que la fortaleza de un cifrado no depende únicamente del algoritmo en sí, sino también de prácticas adecuadas en la gestión y uso de las claves.

La correcta generación, distribución y eliminación de claves son aspectos críticos para mantener la seguridad del sistema criptográfico. Además, la técnica de Crib Drag muestra cómo el conocimiento de patrones de lenguaje, frecuencias y estructuras lingüísticas puede ser aprovechado en ataques criptográficos. Esto ejemplifica la importancia de combinar algoritmos robustos con medidas adicionales, como la incorporación de elementos de aleatoriedad en los textos o el uso de métodos que eviten patrones detectables. Desde un punto de vista académico y práctico, el estudio del Many Time Pad Attack y el Crib Drag ofrece a investigadores y profesionales de la seguridad información valiosa para entender los riesgos asociados a malas prácticas criptográficas. También enfatiza la necesidad de auditorías constantes y pruebas de penetración enfocadas en detectar reutilización de claves u otros deslices que comprometan la integridad de la información.

Es interesante observar que, aunque la técnica y el concepto núcleo fueron estudiados y descritos ya hace varios años, siguen siendo relevantes en la actualidad, especialmente con el aumento exponencial en la cantidad de datos cifrados que se transmiten y almacenan diariamente. La automatización de ataques como el crib dragging puede realizarse con softwares especializados que recorren grandes volúmenes de datos buscando patrones, haciendo aún más crucial la correcta gestión de claves. La implementación práctica de un Crib Drag puede realizarse en diversos lenguajes de programación, lo que facilita su integración en auditorías de seguridad o como herramienta educativa para ilustrar las consecuencias de reutilizar claves en OTP. Gracias a la simplicidad del algoritmo principal basado en XOR y búsquedas iterativas, se ha creado código abierto que permite experimentar y aprender más sobre esta vulnerabilidad. Es vital para quienes trabajan con cifrados modernos tener presente que el algoritmo más seguro puede ser inutilizado si no se respetan sus premisas fundamentales.

Mantener la clave secreta y, sobre todo, evitar su reutilización, son servicios esenciales para preservar la confidencialidad. Además, el Many Time Pad Attack con Crib Drag también se considera un ejemplo didáctico que devela en forma práctica la relación entre teoría criptográfica y ataques reales. Ayuda a entender cómo errores simples pueden tener consecuencias significativas y cómo el lenguaje mismo puede ser una puerta de entrada para los atacantes. De cara al futuro, la protección contra este tipo de ataques pasa por el desarrollo de sistemas que minimicen la posibilidad de reutilización, el uso de protocolos que generen claves efímeras, y la integración de técnicas que obscurezcan patrones lingüísticos o cadenas repetidas en los mensajes cifrados. En resumen, la técnica de Crib Drag asociada al Many Time Pad Attack expone la importancia que tiene la correcta gestión de claves en criptografía.

A través de un proceso iterativo de hipótesis y comprobación, es posible, conociendo únicamente los textos cifrados y sin la clave original, descifrar partes de mensajes reutilizando claves. Esta realidad enfatiza que la seguridad no solo depende del uso de algoritmos matemáticamente robustos, sino también de las buenas prácticas en su aplicación y manejo cotidiano.