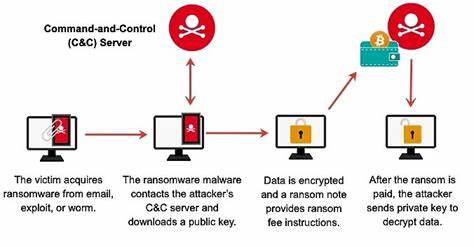

En la era digital actual, donde la adopción de la nube continúa creciendo a un ritmo acelerado, la seguridad de los datos almacenados en servicios como Amazon S3 se ha vuelto crucial. Entre las amenazas más preocupantes se encuentran los ataques de ransomware que aprovechan las características específicas de la plataforma para cifrar datos y exigir rescates, afectando la disponibilidad y la integridad de la información. Sin embargo, entender esta amenaza a fondo, simularla en un entorno controlado, detectar su presencia y responder rápidamente puede marcar la diferencia entre una simple alerta y una crisis de seguridad mayor. Para empezar, es fundamental comprender cómo funciona el cifrado en Amazon S3 y por qué este mecanismo puede ser explotado por actores maliciosos para realizar ataques de ransomware. Amazon S3 ofrece varias formas de cifrado, que incluyen tanto cifrado del lado del cliente como del lado del servidor, con distintas opciones para gestionar las claves de cifrado.

Entre estas opciones, el cifrado del lado del servidor con claves proporcionadas por el cliente (SSE-C) presenta una vulnerabilidad particular cuando un atacante consigue privilegios para sobrescribir objetos utilizando su propia clave de cifrado, haciendo que los datos originales queden inaccesibles para los propietarios legítimos. La esencia del ataque radica en que el atacante utiliza la capacidad para copiar y sobrescribir objetos en el bucket S3, aplicando una nueva capa de cifrado con una clave única que solamente él posee. Este método es particularmente efectivo porque Amazon S3 permite la operación CopyObject, con la cual es posible 'copiar' un objeto en sí mismo pero con un patrón de cifrado modificado. Esta técnica es menos evidente que descargar y volver a subir objetos cifrados, y por ende más difícil de detectar a simple vista. Simular este tipo de ataque es un paso indispensable para evaluar la postura de seguridad de una organización.

La simulación ayuda a identificar vulnerabilidades antes de que un atacante real las explote. Para ello, se puede utilizar un simulador de ransomware específico que replica el comportamiento del atacante: enumerar buckets, verificar permisos para subir y obtener objetos, sobrescribir archivos utilizando la función CopyObject con cifrado SSE-C y finalmente dejar una nota de rescate falsa como indicador de compromiso. Esta simulación debe realizarse bajo estrictos controles y en entornos de prueba o con consentimiento explícito para evitar consecuencias no deseadas. La detección oportuna es un factor crítico para minimizar el daño. Amazon S3 ofrece diversas herramientas para monitorear eventos del bucket, como las notificaciones de eventos, pero para ataques que utilizan acciones de CopyObject este método puede no ser suficiente o escalable cuando se manejan múltiples buckets.

Por eso, una opción altamente eficaz es aprovechar AWS CloudTrail para registrar eventos de datos que incluyan este tipo de operaciones. Aunque los eventos de datos tienen un costo adicional y requieren activación explícita para cada bucket, su capacidad de filtrar y detectar acciones específicas como CopyObject es vital para una arquitectura de seguridad sólida. El uso de selectores avanzados en CloudTrail permite escuchar exclusivamente las operaciones relevantes sin generar costos innecesarios, lo que hace posible la implementación de un sistema de alerta automatizado cuando se detectan actividades sospechosas. Este tipo de monitoreo puede integrarse fácilmente con servicios de notificación o ejecución de flujos de trabajo para respuesta rápida. La respuesta al detectar un posible ataque debe ser cuidadosamente planificada.

En primer lugar, es fundamental determinar el tipo de identidad que ha realizado la acción maliciosa, lo cual se puede obtener del campo userIdentity en los registros de CloudTrail. Dependiendo de si se trata de un usuario IAM, un rol asumido o un usuario de AWS Identity Center, las acciones a tomar varían. Por ejemplo, para un usuario IAM se recomienda desactivar sus claves de acceso para impedir más acciones maliciosas, mientras que para roles asumidos se pueden modificar políticas o limitar permisos de manera dinámica. Automatizar la respuesta utilizando herramientas como AWS Lambda junto con CloudFormation facilita la mitigación rápida sin depender exclusivamente de la intervención humana, reduciendo así la ventana de exposición. No obstante, un monitoreo continuo y alertas inmediatas deben acompañar cualquier automatización para gestionar correctamente los riesgos y validar las acciones tomadas.

La prevención es, sin duda, el mejor enfoque para protegerse contra ransomware en Amazon S3. Una de las acciones más efectivas es restringir o bloquear el uso de cifrado SSE-C en los buckets más críticos si no se utiliza en la operación diaria, implementando políticas de bucket que denieguen peticiones que utilicen esta modalidad. Asimismo, limitar el uso de la operación CopyObject mediante políticas que restrinjan requests con el encabezado específico x-amz-copy-source puede impedir la sobrescritura no autorizada. Otra medida valiosa es habilitar el versionado de objetos en S3, lo que permite recuperar versiones anteriores en caso de sobrescritura o eliminación indebida. Aunque este método puede incrementar costos, representa un seguro que puede evitar pérdidas permanentes.