En la era digital actual, la seguridad en las aplicaciones web se ha convertido en un aspecto fundamental para cualquier organización que gestione datos sensibles y brinde servicios en línea. La autenticación y autorización representan los pilares principales para proteger la información y garantizar que sólo los usuarios legítimos tengan acceso a determinados recursos. Sin embargo, diseñar y mantener sistemas efectivos en estas áreas es un desafío que requiere una comprensión profunda de múltiples dominios técnicos y de seguridad. El mundo ha sido testigo de brechas de seguridad devastadoras motivadas por sistemas de autenticación débiles, donde credenciales vulnerables posibilitaron accesos no autorizados que derivaron en pérdidas económicas millonarias y daños severos en la reputación empresarial. Por ello, fortalecer estas capas es imprescindible para defender la fortaleza digital de cualquier negocio o proyecto.

Un sistema de autenticación no debe pensarse simplemente como una puerta de acceso, sino como una fortaleza que protege toda la infraestructura y los activos digitales. En consecuencia, implementar mecanismos sólidos que verifiquen la identidad del usuario y controles que regulen sus privilegios es la única forma de enfrentarse con eficacia a la creciente sofisticación de las amenazas cibernéticas modernas. Aunque las contraseñas siguen siendo el método de autenticación más común, su manejo y almacenamiento correcto es crítico. Jamás deben almacenarse en texto plano. En su lugar, deben aplicarse funciones de hashing adaptativas que incluyen técnicas como el uso de sales únicas y estiramiento de claves para dificultar los ataques automatizados y ataques de fuerza bruta.

Algoritmos como Argon2, bcrypt y PBKDF2 se destacan por su resistencia y capacidad de ajuste en función de los avances tecnológicos, permitiendo mantener el nivel de seguridad apropiado a lo largo del tiempo. Los parámetros de costo de estos algoritmos deben configurarse de manera que la operación de hashing balancee seguridad y experiencia de usuario, buscando tiempos de procesamiento que sean suficientemente prolongados para ralentizar ataques, pero sin afectar la fluidez del acceso. Además, es fundamental incentivar políticas de contraseñas que prioricen la longitud por encima de la complejidad artificial, dado que las investigaciones demuestran que contraseñas largas y memorables son más seguras y aceptadas por usuarios. Integrar instrumentos que detecten si una contraseña ha sido expuesta en filtraciones previas agrega una capa extra de protección y conciencia. Sin embargo, la fortaleza más significativa en la autenticación viene con la implementación de múltiples factores.

La autenticación multifactor (MFA) requiere que el usuario demuestre su identidad a partir de al menos dos factores diferentes, como algo que conoce (contraseña), algo que posee (dispositivo móvil, token físico) o algo que es (biometría). Su adopción ha demostrado bloquear la gran mayoría de intentos de acceso no autorizado, siendo esencial para proteger cuentas críticas o acceso a recursos sensibles. Al implementar MFA, es importante adoptar estrategias basadas en el riesgo, aplicando controles más estrictos para operaciones que manejan información crítica o cuando se detectan comportamientos anómalos. Al mismo tiempo, la experiencia del usuario debe ser considerada para no generar fricciones innecesarias, permitiendo opciones como dispositivos confiables y métodos de autenticación menos intrusivos cuando sea posible. En cuanto a métodos, las aplicaciones que utilizan tokens de un solo uso basados en tiempo mediante apps autenticadoras ofrecen un balance adecuado entre seguridad y usabilidad.

Los sistemas basados en SMS, aunque ampliamente usados, presentan vulnerabilidades ante ataques de intercambio de SIM y deben considerarse un recurso de respaldo. Las llaves de seguridad hardware como las que utilizan los estándares FIDO U2F y FIDO2 brindan el nivel más alto de protección contra ataques de phishing y suplantación. Dentro de las tendencias más avanzadas destaca la autentificación sin contraseña (passwordless) mediante el API WebAuthn, que utiliza criptografía de clave pública donde la clave privada nunca abandona el dispositivo del usuario. Esto elimina la vulnerabilidad inherente a las contraseñas y mejora la experiencia al simplificar el proceso de acceso. Por otro lado, para la autorización es crucial seleccionar modelos que permitan controlar con precisión qué acciones puede realizar cada usuario sobre recursos específicos.

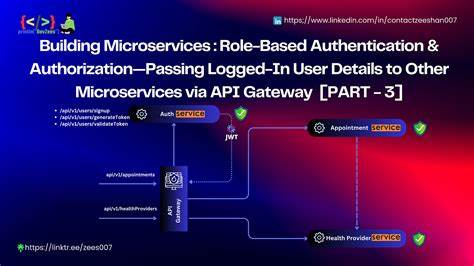

El acceso basado en roles (RBAC) sigue siendo el modelo más común, facilitando la asignación de permisos según funciones definidas con el principio de menor privilegio para limitar riesgos. Para escenarios que requieren mayor granularidad y adaptabilidad, el acceso basado en atributos (ABAC) representa un avance importante al evaluar múltiples características del usuario, recurso, acción y contexto ambiental para tomar decisiones en tiempo real. Este modelo permite establecer políticas dinámicas que se ajustan a condiciones cambiantes y regulan el acceso con mayor precisión. Asimismo, el acceso basado en relaciones (ReBAC) es especialmente útil para plataformas colaborativas o redes sociales, al determinar permisos según las conexiones y dependencias entre entidades, ofreciendo un enfoque natural para ciertos tipos de aplicaciones. Desde la perspectiva de infraestructura, proteger la transmisión de datos mediante HTTPS con TLS actualizado es un requisito ineludible.

Configuraciones rigurosas que eviten vulnerabilidades en el transporte fortalecen la comunicación entre clientes y servidores, previniendo interceptaciones. Además, habilitar cabeceras de seguridad complementarias como CSP para mitigar ataques XSS, controles estrictos de CORS y otros encabezados como X-Frame-Options incrementan la defensa frente a diversas amenazas específicas del entorno web. La gestión de sesiones también juega un rol clave. Generar identificadores de sesión seguros, con suficiente entropía, transmitirlos en cookies configuradas como HttpOnly, Secure y SameSite ayuda a proteger contra secuestros y fijaciones de sesión. Asimismo, implementar controles de duración y cierres efectivos asegura que las sesiones no permanezcan abiertas más allá del uso legítimo.

Los ataques orientados a abusar de la sesión se pueden mitigar con medidas adicionales como tokens ant-CSRF, verificación de encabezados HTTP y validaciones contextuales. Para las interfaces de programación (APIs) se requiere igualmente un enfoque cuidadoso, aplicando autenticación robusta mediante tokens OAuth 2.0 y validando rigurosamente toda entrada para evitar inyecciones u otro tipo de ataques de manipulación. Finalmente, la vigilancia constante mediante el monitoreo detallado de eventos de autenticación, cambios en permisos y accesos a datos sensibles es fundamental para detectar incidentes y responder rápidamente. Los sistemas deben integrar análisis de anomalías basados en comportamientos esperados y patrones de uso para identificar posibles brechas.