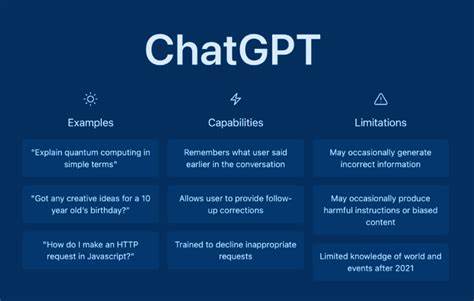

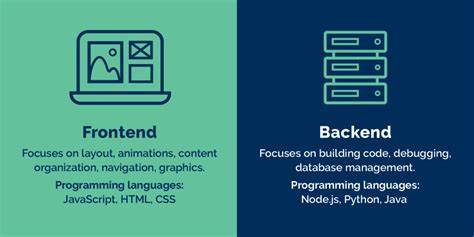

En el universo cambiante de la tecnología y la ciberseguridad, las herramientas de código abierto han sido durante décadas pilares fundamentales que sostienen el desarrollo e innovación de innumerables proyectos y sistemas globales. Sin embargo, recientes advertencias emitidas por investigadores de seguridad han puesto en el centro del debate a una herramienta open source llamada easyjson, utilizada extensamente por varias instituciones y sectores de los Estados Unidos. Las preocupaciones radican no solo en la naturaleza crítica del software sino también en las conexiones que mantiene con Rusia, un país bajo intenso escrutinio internacional por sus actividades geopolíticas y cibernéticas. Easyjson, una herramienta de serialización para el lenguaje de programación Go, es crucial en la infraestructura digital contemporánea, especialmente dentro de ecosistemas basados en la nube. Su importancia es innegable dada la amplia adopción que tiene en sectores estratégicos como el financiero, tecnológico y sanitario, así como en diferentes departamentos del gobierno estadounidense, incluido el Departamento de Defensa.

Lo que ha suscitado alarma es que el mantenimiento y la gestión de easyjson están vinculados a desarrolladores con base en Moscú y a la empresa VK Group, conocida en Rusia como equivalente a Facebook y ahora bajo la dirección de un CEO sancionado por Estados Unidos. La situación llama a la atención por varios motivos. Primero, el papel que juega VK Group en el entorno tecnológico ruso y su asociación con figuras cercanas al Kremlin, como Vladimir Kiriyenko, sancionado por su vinculación con políticas agresivas rusas. Su control indirecto sobre repositorios de código fundamentales levanta la inquietud de que, en un escenario de manipulación, el software pueda ser alterado para llevar a cabo actividades de espionaje, robo de datos o sabotaje en infraestructura crítica estadounidense. Esta posibilidad, aunque no verificada con evidencia concreta sobre vulnerabilidades técnicas en easyjson, representa un riesgo latente para la seguridad nacional.

La naturaleza abierta del software facilita la transparencia y colaboración global, pero también expone a riesgos intrínsecos cuando la procedencia y el control del código provienen de regiones con tensiones geopolíticas. Las cadenas de suministro en software pueden convertirse en vectores para ataques encubiertos o «ataques en la cadena de suministro», donde actores maliciosos infiltrados pueden introducir código dañino de manera sigilosa y prolongada. Esta vulnerabilidad ha dejado de ser una preocupación teórica después de incidentes recientes en el ecosistema open source, donde códigos aparentemente confiables fueron comprometidos sin detección inmediata. Por otro lado, existe una dicotomía compleja entre la necesidad de mantener abierta y accesible la tecnología para favorecer la innovación colaborativa y el imperativo de proteger la infraestructura digital de amenazas externas. Las sanciones internacionales y la respuesta normativa han comenzado a impactar la gestión de proyectos open source, como se evidenció con la exclusión de desarrolladores rusos en comunidades como la del kernel de Linux.

Esta dinámica crea un desafío para mantener la integridad y diversidad del desarrollo tecnológico sin caer en una fragmentación perjudicial para la cooperación global. Expertos en ciberseguridad advierten que no existe evidencia directa de código malicioso en easyjson, pero el contexto y la gestión del proyecto generan una sombra de sospecha difícil de ignorar. La preocupación no solo se centra en la alteración activa del código sino también en el potencial de que dicha herramienta pueda servir como un «sleeper cell» o mecanismo latente para futuras operaciones ofensivas en el ámbito cibernético. La historia de conflictos y ataques patrocinados por estados refuerza la cautela a la hora de confiar plenamente en componentes gestionados por entidades relacionadas con gobiernos adversarios. Además de la dimensión técnica, el caso de easyjson destaca la importancia de considerar las implicaciones políticas y sociales en el desarrollo y uso de tecnologías open source.

La apertura y transparencia deben equilibrarse con medidas de seguridad robustas y evaluaciones rigurosas de riesgos para evitar que infraestructuras críticas se conviertan en objetivos vulnerables. Esta responsabilidad recae tanto en las agencias gubernamentales como en las empresas privadas que dependen de estos componentes. La comunidad de desarrolladores y gestores de software libre está tomando conciencia creciente sobre estas amenazas y desafíos, explorando nuevas formas de evaluar el riesgo ligado a la procedencia de los proyectos, la identidad y localización de sus mantenedores, así como la implementación de controles y monitoreo continuo. Sin embargo, la ausencia de regulaciones claras y un consenso global sobre cómo manejar la seguridad en el ecosistema open source complica su gestión, demandando un esfuerzo colaborativo e interdisciplinario entre tecnólogos, legisladores y expertos en seguridad. En conclusión, easyjson se ha convertido en un caso emblemático que ilustra la complejidad y fragilidad del equilibrio entre el código abierto como motor de innovación y la necesidad imperativa de garantizar la seguridad nacional en un contexto de rivalidades geopolíticas.

Si bien no se ha detectado código malicioso concreto, la relación de la herramienta con compañías y desarrolladores sujetos a sanciones pone sobre la mesa la urgencia de reforzar la vigilancia, las auditorías y la gestión de riesgos en el uso de software open source en sectores críticos. Solo a través de un enfoque informado y prudente se podrá mantener la confianza en las tecnologías que sustentan la vida digital actual sin comprometer la seguridad ni la soberanía tecnológica.