En el dinámico mundo de la ciberseguridad, las empresas especializadas en proteger redes, sistemas y datos críticos se han convertido, irónicamente, en uno de los objetivos favoritos de los ciberatacantes. La razón principal detrás de esta tendencia es sencilla pero inquietante: quien controla las herramientas y tecnologías de seguridad tiene acceso potencial a las redes y activos de miles de clientes. Por ende, atacar proveedores de seguridad puede ofrecer un acceso estratégico y de alto valor que luego se puede explotar para ataques a gran escala. Una investigación reciente de SentinelOne ha puesto el foco sobre esta realidad alarmante, presentando un análisis profundo de cómo diversos actores maliciosos dirigen sus esfuerzos contra empresas de seguridad. Aunque los ataques contra estos proveedores no son nuevos, lo que ha cambiado es la escala y la sofisticación con la que se llevan a cabo, convirtiéndolos en una amenaza constante y en evolución.

Uno de los casos que ejemplifica esta situación es la actividad persistente de Corea del Norte. Este país utiliza identidades falsas para solicitar empleos legítimos en empresas de seguridad con el objetivo de infiltrarse desde dentro. Estas operaciones son altamente refinadas, empleando perfiles robados o fabricados con gran detalle y técnicas de interacción cuidadosamente diseñadas para evitar ser detectados. SentinelOne, por ejemplo, identificó más de 360 identidades falsas y más de mil solicitudes de empleo ligadas a esta amenaza. Lo particular aquí es que estas solicitudes no eran ignoradas; la empresa aplicó una estrategia inversa, manteniendo a estos perfiles en procesos de reclutamiento diseñados para obtener inteligencia sobre sus métodos y mejorar los sistemas de detección internos.

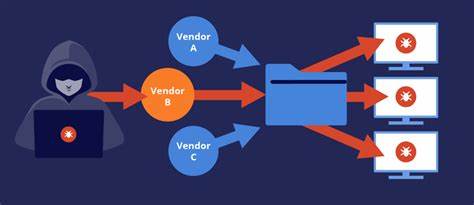

Esto demuestra la importancia del trabajo colaborativo interno y la integración de distintas áreas, como recursos humanos y seguridad, para fortalecer la resiliencia frente a estos ataques. Además, hay evidencias que sugieren que grupos estatales, especialmente de China, han dirigido ataques de cadena de suministro contra proveedores de seguridad. Un caso puntual involucró la infiltración a través de un tercero que gestionaba la logística del hardware, cuyo pequeño listado de clientes hizo que SentinelOne fuera un objetivo final. La cadena de suministro representa así un vector de ataque crítico, ya que comprometer a un proveedor con presencia en múltiples empresas puede permitir movimientos laterales en infraestructuras amplias. No solo SentinelOne ha sufrido este tipo de ataques; en 2018, Avast fue víctima de una intrusión que logró modificar su software CCleaner en un ataque a la cadena de suministro.

Este software malicioso fue descargado por millones de usuarios, aunque la segunda fase del ataque afectó a un número menor. También hay referencias clásicas como el incidente de 2011 contra RSA y el sistema SecurID, donde se robaron claves secretas que posteriormente facilitaron brechas en grandes contratistas de defensa. Estas experiencias históricas muestran que los proveedores de seguridad son blancos por el valor estratégico de sus productos y su posición en el ecosistema tecnológico global. La espionaje cibernético también ha apuntado con fuerza hacia firmas de seguridad. Durante la comprometedora intrusión a SolarWinds en 2020, empresas como Mandiant y CrowdStrike estuvieron entre los objetivos.

Asimismo, Kaspersky ha sido blanco de múltiples ataques en años recientes, lo que refleja que tanto actores estatales como criminales reconocen la importancia de desestabilizar o influir en las capacidades de defensa de las empresas que protegen infraestructuras críticas. Mientras que muchos actores criminales prefieren no atacar directamente a estas empresas, su interés radica en desarrollar técnicas y herramientas que vulneren los productos de seguridad para facilitar sus delitos. En el caso de SentinelOne, los ciberdelincuentes intentan sortear su plataforma de detección y respuesta de endpoints (EDR) para maximizar la efectividad de sus ataques en escenarios reales. Una barrera para estos actores malignos es la dificultad para acceder directamente a herramientas legítimas para probar sus técnicas, dado que los proveedores suelen evitar ventas a usuarios ilegítimos. No obstante, ha surgido un mercado subterráneo donde se alquila o vende acceso restringido a plataformas de seguridad empresariales.

Estos espacios clandestinos ofrecen ‘‘testbeds’’ donde los atacantes pueden validar software malicioso sin que este sea analizado por las compañías de seguridad. Además, la compra de credenciales robadas que funcionan con estas plataformas en redes de clientes permite a los atacantes desactivar o modificar configuraciones de seguridad para evadir detección. La transparencia es un aspecto fundamental para contrarrestar este panorama. SentinelOne ha sido una excepción notoria al hacer públicas las amenazas que enfrenta, fomentando una colaboración más amplia y promoviendo el intercambio de información entre la comunidad de investigación y organismos públicos. Esta apertura puede ser esencial para generar defensas colectivas y anticipar movimientos de los adversarios.

El contexto actual evidencia que los proveedores de seguridad deben contemplar la posibilidad continua de ser atacados por diversos motivos, desde la obtención de acceso, pasando por sabotaje de herramientas, hasta espionaje. La inversión en seguridad interna rigurosa, la vigilancia constante, el nivel de colaboración interdepartamental y el compromiso con la difusión transparente de riesgos emergentes constituyen bases clave para fortalecer su defensa. Asimismo, la creciente concentración de servicios en algunos grandes proveedores introduce un riesgo adicional para la infraestructura global, ya que una brecha significativa puede escalar rápidamente en impacto. Esto ha llevado a que líderes de seguridad como el CISO de J.P.