En la era digital, donde la privacidad parece desvanecerse junto con cada clic, un tipo particular de correo electrónico ha ganado notoriedad: el mensaje extorsivo que amenaza con exponer contenidos comprometidos para presionar a la víctima a pagar una suma en criptomonedas. Estos correos, con encabezados que capturan la atención y un lenguaje intimidante, representan una adaptación creativa, aunque poco efectiva, de las viejas técnicas de chantaje al contexto moderno. Pero, ¿qué hay detrás de estas amenazas y qué implicaciones tiene para la ciberseguridad personal y corporativa? El fenómeno conocido como "Hola, mi amigo pervertido" no es nuevo, pero ha evolucionado a lo largo de años de actividad en la red, manteniendo ciertas constantes y adaptándose a las dinámicas tecnológicas. Estos mensajes extorsivos suelen afirmar la existencia de evidencias incriminatorias relacionadas con la vida privada del destinatario, a menudo usando la supuesta grabación de actividades íntimas a través de dispositivos como la cámara web o el monitoreo del historial de navegación. Lo que distingue a este tipo de spam, además de su contenido escandaloso, es la apelación directa al miedo y la vergüenza para motivar un pago por bitcoin.

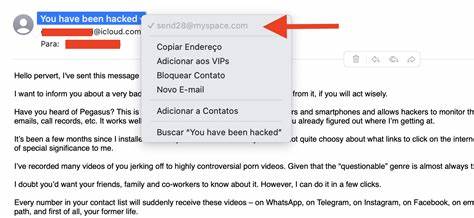

Este tipo de correo explota vulnerabilidades comunes en la conciencia y el comportamiento digital: la pornografía consumida en secreto, la falta de conocimientos técnicos profundos sobre protección informática y el desconocimiento de la veracidad de tales amenazas. Sin embargo, muchos expertos en seguridad digital han señalado que estos mensajes rara vez corresponden con una intrusión real. En su mayoría, se trata de intentos masivos, o “spray and pray”, que se envían a listas de correos indiscriminadas con la esperanza de que al menos un pequeño porcentaje de destinatarios se sienta intimidado y acceda a pagar la extorsión. La mecánica de estos emails parece simple y amenazadora: "He accedido a tu dispositivo, he grabado videos comprometedores y los haré públicos si no pagas una cantidad en bitcoin." El lenguaje suele ser directo, impersonal, y deja claras instrucciones para no responder, para no solicitar ayuda a las autoridades e incluso para no reinstalar sistemas contra la supuesta infección.

Esto crea una sensación de aislamiento y desprotección entre las víctimas, un caldo de cultivo ideal para la extorsión. Sin embargo, la cruda realidad es que estos correos suelen proceder de dominios recién creados y servicios en la nube ubicados en lugares como Holanda o Rusia, que permiten el envío masivo de email sin ninguna autenticación sólida. Estos dominios, a menudo quemados en cuestión de días o semanas, forman parte de una infraestructura efímera que facilita la operación del spam antes de ser bloqueada. Desde el punto de vista técnico, la mayoría de los correos no incluyen detalles verificables, como contraseñas reales o direcciones IP del supuesto sistema comprometido, algo común en estafas anteriores. Esto indica que los remitentes cuentan con que la amenaza intangible de exposición es suficiente para generar miedo.

Lo curioso es que a pesar del volumen y del tiempo que llevan enviándose estas amenazas, la proporción de pagos recibidos en las carteras de bitcoin asociadas es mínima, lo que sugiere que la estafa es generalmente poco eficaz frente a usuarios tecnológicamente informados. Aquí es donde entra en juego una cuestión fascinante: ¿por qué continúan enviándose estos correos si no son efectivos en su cometido directo? Algunos analistas creen que el verdadero objetivo no es extorsionar sino utilizar el spam como herramienta de recopilación de información. Al observar quién abre los correos, cuáles direcciones son válidas y cómo reaccionan los servidores de correo, los atacantes pueden construir o validar listas de email, medir la efectividad de sus envíos y probar la estabilidad y configuración de infraestructuras tecnológicas. Esto puede ser una pieza clave en ataques posteriores, más sofisticados y específicamente dirigidos. Otra hipótesis es que el volumen de tráfico generado puede servir como cobertura para otras actividades maliciosas, como la distribución paralela de malware o la creación de distracciones frente a sistemas de monitoreo de redes corporativas o institucionales.

Aunque el contenido es ostensiblemente banal, el bombardeo masivo tiene un efecto en el ancho de banda y en la atención de equipos de seguridad, que pueden pasar por alto amenazas más sutiles en medio del ruido. Más allá de las conjeturas sobre los motivos detrás del spam, la lección práctica es clara: el conocimiento y la prevención son las mejores defensas. Evitar abrir correos sospechosos, utilizar sistemas antivirus actualizados, aplicar configuraciones robustas como la autenticación de dos factores y utilizar gestores de contraseñas para evitar reutilizar credenciales son pasos fundamentales para reducir riesgos. Incluso más importante es la sensibilización sobre cómo funcionan estos ataques psicológicos, para que el miedo y la vergüenza no se conviertan en armas que los estafadores puedan manipular. Cabe mencionar que esta modalidad de extorsión no opera en aislamiento.

Forma parte de un ecosistema más amplio de técnicas digitales que incluyen phishing, spear phishing y ataques dirigidos a infraestructuras críticas. Cada modalidad explota vulnerabilidades humanas y técnicas con diferente grado de sofisticación, pero todas comparten la misma base: la manipulación de la confianza y del desconocimiento. Los casos más curiosos e incluso humorísticos surgen cuando remitentes pretenden conocer detalles íntimos de destinatarios que claramente tienen hábitos diferentes a los que el correo describe. Por ejemplo, expertos en seguridad que trabajan con contenidos sensibles reciben estas amenazas con ironía, entendiendo que el remitente carece de cualquier evidencia real. Esto resalta el carácter genérico de la amenaza, diseñada para cubrir un amplio espectro de víctimas potenciales sin discriminación.

En definitiva, la aparición y persistencia de correos con títulos como "Hola, mi amigo pervertido" refleja no solo la creatividad y persistencia de los malos actores digitales, sino también las dificultades que enfrenta la comunidad global para mantener la seguridad y privacidad en un mundo hiperconectado. A medida que las herramientas para protegerse mejoran, también lo hacen las técnicas de ataque, estableciendo una carrera continua donde la educación y la vigilancia son claves. Para los usuarios finales, la recomendación constante es establecer hábitos seguros y estar alerta ante amenazas, pero también entender que detrás del ruido del spam puede esconderse un interés mayor: ya sea de búsqueda de víctimas reales, experimentación con nuevas plataformas o simple generación de caos para distraer esfuerzos de defensa. La tecnología avanza, pero la naturaleza humana, incluida su vulnerabilidad al miedo y la vergüenza, sigue siendo el eslabón más débil. En conclusión, la próxima vez que recibas un correo amenazante y sospechoso, recuerda que muy probablemente es parte de una práctica más amplia que combina ingeniería social con técnicas de spam masivo, más orientada a probar, medir y perturbar que a obtener un beneficio económico directo.

La mejor respuesta es no dejarse intimidar, mantener las defensas digitales activas y compartir información para ayudar a construir un entorno digital más seguro para todos.