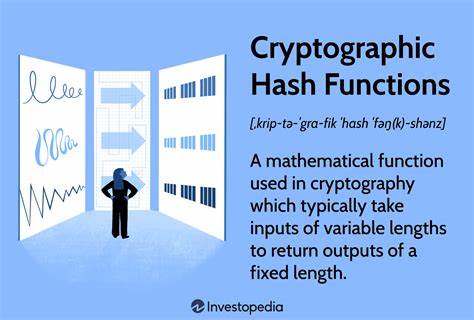

Las funciones hash criptográficas: fundamentos y aplicaciones en la seguridad digital En la era de la información, donde los datos fluyen a una velocidad vertiginosa, la seguridad se ha convertido en un tema crucial. Las funciones hash criptográficas emergen como uno de los pilares fundamentales de la seguridad digital. Pero, ¿qué son exactamente estas funciones y por qué son tan importantes? Comencemos con una definición básica. Una función hash criptográfica es un algoritmo que transforma una entrada (o "mensaje") en una cadena de caracteres de longitud fija, comúnmente representada en forma hexadecimal. Esta transformación es única; incluso un leve cambio en la entrada dará como resultado un hash completamente diferente.

Este comportamiento se debe a la propiedad de la "avalancha" que poseen estas funciones: pequeñas alteraciones en la entrada origina efectos drásticos en la salida. Una de las características más destacadas de estas funciones es su irreversibilidad. Esto significa que, una vez que se genera un hash a partir de una entrada, no es posible obtener la entrada original a partir de esa salida. Esta propiedad es de suma importancia en aplicaciones donde la privacidad y la integridad de los datos son esenciales, como en el almacenamiento de contraseñas o en la firma digital de documentos. Las funciones hash se utilizan en diversas aplicaciones en el ámbito de la ciberseguridad.

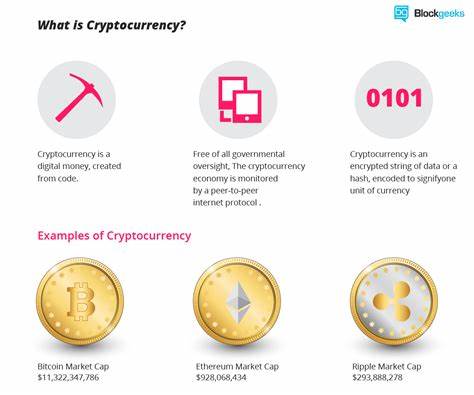

Por ejemplo, se emplean en la creación de huellas digitales de archivos, en la verificación de integridad de datos y en el almacenamiento seguro de contraseñas. Almacenar contraseñas en forma de hash en lugar de texto plano es una práctica fundamental; así, si un atacante logra acceder a la base de datos de contraseñas, no podrá recuperar las contraseñas originales, dado que solo verá sus respectivos hashes. Un ejemplo prominente de una función hash criptográfica es SHA-256 (Secure Hash Algorithm 256-bit). Este algoritmo se utiliza ampliamente en la tecnología blockchain y es la base del famoso Bitcoin. SHA-256 produce un hash de 256 bits, lo que proporciona una alta seguridad, ya que hasta el momento no se conocen vulnerabilidades significativas que permitan la generación de colisiones (dos entradas diferentes que producen el mismo hash).

Otro ejemplo notable es el algoritmo MD5 (Message-Digest Algorithm 5). Aunque fue popular en tiempos pasados, se ha vuelto obsoleto debido a sus vulnerabilidades inherentes, que permiten la posibilidad de colisiones. Por esta razón, MD5 ya no se recomienda para aplicaciones críticas en la actualidad. El uso de funciones hash criptográficas no se limita solo a la seguridad de contraseñas. También son fundamentales en la integridad de los datos.

En el ámbito del desarrollo de software, por ejemplo, los desarrolladores utilizan hashes para asegurar que los archivos no han sido alterados. Al distribui r algún software, se suele proporcionar un hash del archivo, lo que permite a los usuarios verificar que lo que descargaron coincide con lo que el desarrollador pretendía compartir. A pesar de su importancia, no todas las funciones hash se crean de la misma manera. En la elección de una función hash criptográfica, se deben considerar varios factores, incluyendo la resistencia a colisiones, la velocidad de cálculo y la longitud del hash. En general, se favorecen aquellos algoritmos que han sido probados y revisados de manera rigurosa por la comunidad de seguridad.

Es crucial mencionar que el medio en el que se almacenan y transmiten los hashes también juega un papel fundamental en la seguridad. Por ejemplo, si se almacena un hash de contraseña en una base de datos sin ninguna medida adicional de seguridad, como un "sal" (un valor aleatorio que se agrega a la contraseña antes de realizar el hash), un atacante podría utilizar técnicas de búsqueda de diccionario o ataque de fuerza bruta para descubrir las contraseñas. Por eso, es recomendable añadir un "sal" único a cada contraseña antes de hacer el proceso de hashing. Otro aspecto a considerar son las implementaciones de funciones hash en sistemas de software y hardware. Algunos algoritmos son más eficientes en ciertas plataformas que en otras, lo que puede influir en la elección de cuál utilizar.

Las bibliotecas de software deben asegurarse de que estén actualizadas y sean seguras, pues las vulnerabilidades en su implementación pueden llevar a importantes brechas de seguridad. En el futuro, se espera que las funciones hash criptográficas continúen evolucionando. Con el avance de la computación cuántica, por ejemplo, los métodos actuales de criptografía y hashing se verán desafiados. Los investigadores están comenzando a explorar algoritmos que sean resistentes a los ataques cuánticos, lo que es vital para mantener la integridad y la seguridad de los datos en un mundo en constante cambio. Las funciones hash criptográficas también están en la mira de los reguladores y organismos de certificación.

La protección de datos es ahora más crítica que nunca, especialmente con el aumento de los ciberataques que ponen en riesgo tanto a empresas como a individuos. Implementar tecnologías robustas de hashing puede ser un paso hacia la construcción de un entorno digital más seguro. En conclusión, las funciones hash criptográficas son componentes esenciales de la ciberseguridad moderna. Su naturaleza única e irreversibilidad las hacen valiosas para proteger la integridad y privacidad de la información en el mundo digital. Con la continua evolución de la tecnología y las amenazas cibernéticas, es vital mantenerse informado sobre estas herramientas y su adecuada implementación para mejorar la seguridad en nuestra vida digital diaria.

No cabe duda de que las funciones hash criptográficas seguirán siendo un tema clave en la industria de la seguridad informática en los próximos años.