En el mundo actual, donde la conectividad y la tecnología integrada se han vuelto omnipresentes, la seguridad de los dispositivos que empleamos diariamente nunca ha sido tan crucial. Desde máquinas de ultrasonido médicas hasta sistemas avanzados de aviónica, millones —y a veces miles de millones— de dispositivos están a merced de las vulnerabilidades que pueden surgir en el software que los controla. Así, la elección del lenguaje de programación no es solo una cuestión técnica o de preferencia, sino un factor crítico que puede determinar la seguridad en una escala global. En este contexto, la reciente experimentación llevada a cabo por Tweede golf, una consultoría de ingeniería especializada en Rust, ofrece una visión reveladora sobre la batalla entre Rust y C, dos de los lenguajes de programación más destacados en el desarrollo a nivel de sistemas. Su investigación pone sobre la mesa el impacto que tiene la seguridad inherente al lenguaje en la prevención de fallas que podrían comprometer miles de millones de dispositivos.

El origen de esta preocupación se remonta a un hallazgo en 2021, cuando investigadores descubrieron una vulnerabilidad crítica en el sistema operativo en tiempo real Nucleus de Siemens, utilizado en más de 3 mil millones de dispositivos en todo el mundo. La vulnerabilidad, parte de una familia conocida como NAME:WRECK, permitía la manipulación maliciosa de respuestas DNS, que podían llevar desde el bloqueo del dispositivo hasta la toma total de control por parte de un atacante. Este tipo de brechas abre un portal hacia riesgos catastróficos, desde el sabotaje de equipos médicos hasta la interrupción de infraestructuras esenciales. Para poner a prueba si Rust podría ofrecer una defensa segura contra tales vulnerabilidades, Tweede golf diseñó un experimento práctico. Cuatro ingenieros, con distintos niveles de experiencia, recibieron un breve resumen del protocolo de codificación de mensajes DNS (RFC1035) y se les dio entre tres y cuatro horas para implementar una solución en Rust, sin conocimiento previo de las vulnerabilidades que existían en la antigua implementación en C.

El resultado fue impactante. Mientras el código original en C fallaba en múltiples pruebas —con siete de doce casos exponiendo condiciones explotables—, las soluciones en Rust no presentaron vulnerabilidades que permitieran la ejecución arbitraria de código. Además, los programas escritos en Rust fueron capaces de manejar entradas maliciosas sin provocar bloqueos, gracias a su capacidad para generar errores recuperables, conocidos como "panic safe". Más aún, los desarrolladores no sintieron la necesidad de utilizar la característica de "unsafe Rust" —un recurso que permite romper con las garantías de seguridad que el lenguaje ofrece por defecto— lo que subraya cómo Rust puede ofrecer seguridad total sin sacrificar la integridad del código. Este experimento no solo demostró la superioridad de Rust en términos de seguridad, sino que también reveló una ventaja inesperada en tiempos de desarrollo.

Crear una versión segura en C del mismo código habría requerido al menos tres veces más tiempo, incluso con conocimiento previo de las vulnerabilidades. Segundo Schoolderman, uno de los ingenieros que participó en la prueba, destacó que su equipo eligió Rust no solo porque previene errores, sino porque permite escribir software más seguro de manera eficiente. El corazón del problema con C radica en su falta de mecanismos integrados para manejar la memoria de manera segura. Sin controles estrictos, C permite el acceso a ubicaciones de memoria sin validación, confía implícitamente en los datos de entrada y carece de chequeos para prevenir desbordamientos de búfer. Estas deficiencias clásicas han sido responsables de innumerables vulnerabilidades a lo largo de las décadas.

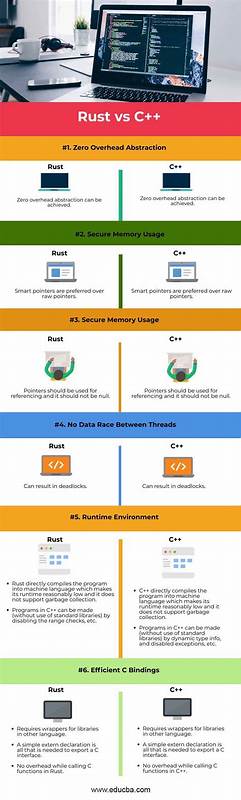

En contraste, Rust nace con un enfoque orientado a la seguridad desde la concepción. Su sistema de propiedad y préstamo limita automáticamente las operaciones que podrían causar estados inseguros, como el acceso a memoria inválida o fugas. Su sistema de tipos robusto obliga a la validación explícita y al manejo de errores de forma clara, mientras que su cultura de pruebas promueve la creación de suites exhaustivas, incluyendo pruebas de fuzzing que exploran casos extremos automáticamente. No se trata únicamente de un ejercicio académico. Vulnerabilidades similares a la descubierta en Nucleus han sido encontradas en otras cuatro bibliotecas de red, reforzando el hecho de que los problemas derivados de la inseguridad en manipulación de memoria persisten en múltiples regiones del ecosistema tecnológico.

Las grandes empresas como Google y Microsoft han reconocido repetidamente que los bugs relacionados con la memoria constituyen una gran parte de las fallas de seguridad, y apuntan a lenguajes como Rust como aliados imprescindibles para mitigarlas. El futuro del desarrollo de sistemas, especialmente a medida que dispositivos IoT y sistemas embebidos proliferan en infraestructuras críticas, exige un pensamiento más avanzado sobre la herramienta principal que utilizamos para construir software. La evidencia sugiere que languages como Rust no solo previenen vulnerabilidades de seguridad sino que también facilitan un desarrollo ágil sin sacrificar calidad, un equilibrio difícil de lograr con lenguajes más antiguos y menos seguros. Sin embargo, es importante reconocer que la introducción de Rust en el entorno industrial no está exenta de desafíos. La escasez de desarrolladores experimentados y los requerimientos formativos para adoptar un paradigma de seguridad tan riguroso inciden en el tiempo de adopción.

Además, en niveles de abstracción superiores, lenguajes como Python o Go pueden ofrecer una velocidad de iteración más rápida, aunque con distintos compromisos en seguridad y control. La percepción de expertos como David Mytton, CEO de Arcjet, destaca que Rust es la mejor herramienta disponible actualmente para programación a nivel de sistema, debido a sus ventajas abrumadoras sobre C y C++. Marc Schoolderman y otros ingenieros involucrados coinciden en que el cambio hacia Rust representa no solo la prevención de errores humanos, sino la construcción activa de sistemas más confiables y seguros. En síntesis, la batalla entre Rust y C trasciende la competencia técnica; se trata de la supervivencia y seguridad de dispositivos que impactan la vida de miles de millones de personas. Mientras Rust consolida su posición como lenguaje de elección para sistemas seguros, su adopción representa un cambio paradigmático que podría transformar el desarrollo de software en una era donde la seguridad ya no puede ser una opción secundaria, sino un requisito básico.

En última instancia, el experimento de Tweede golf y las opiniones recogidas de la comunidad técnica aportan una comprensión clara: el software que sostiene los dispositivos de nuestra vida cotidiana necesita ser construido con herramientas que minimicen vulnerabilidades y potencien la rapidez y calidad del desarrollo. Rust emerge como una solución poderosa, preparada para liderar esta nueva era de programación segura que garantizará la protección de miles de millones de dispositivos alrededor del mundo.