Cada año, el informe Data Breach Investigations Report (DBIR) de Verizon se posiciona como una referencia esencial para entender el panorama mundial de las brechas y ataques cibernéticos. Para el año 2025, la comunidad de ciberseguridad vuelve a tener acceso a un compendio detallado que ofrece una radiografía valiosa acerca de cómo los incidentes de seguridad evolucionan, qué actores participan y cómo las organizaciones pueden responder con mayor eficacia. El análisis de Kelly Shortridge, reconocida especialista en seguridad, aporta un prisma crítico y profundo que ayuda a contextualizar los datos y extraer enseñanzas valiosas, no solo para expertos sino también para cualquier profesional que busque optimizar su defensa digital. Este escrito examina en detalle los puntos más importantes del informe Verizon DBIR 2025 y las reflexiones de Shortridge que aportan luz sobre el complejo ecosistema de ataques que enfrentamos hoy. En primer lugar, es fundamental entender que el DBIR no pretende ser una fotografía exhaustiva de todas las amenazas existentes, sino más bien un mosaico construido a partir de diversas fuentes con diferentes enfoques, lo que implica que los datos pueden estar fragmentados o ser incompletos.

Sin embargo, es relevante reconocer el progreso que se ha logrado al compilar tendencias y patrones que, aunque parciales, brindan información útil para diseñar estrategias defensivas. Un aspecto crítico y recurrente en la interpretación de estos datos es el llamado a conectar las estadísticas del informe con impactos financieros concretos. La importancia radica en poder traducir las tendencias a métricas tangibles que justifiquen la inversión en seguridad, mejorar presupuestos y seleccionar adecuadamente las herramientas y procesos más efectivos. Un ejemplo que enfatiza esta necesidad es la comparación entre los daños que provocan los ataques de ransomware frente a incidentes disruptivos como la caída de plataformas de ciberseguridad reconocidas. Para 2025, el cálculo aproximado de pérdidas derivadas de ransomware asciende a miles de millones de dólares, una cifra enorme pero que se ve eclipsada por el impacto económico mucho mayor de incidentes como la interrupción del servicio de Crowdstrike, que tuvo consecuencias por más de cinco mil millones de dólares, afectando a grandes multinacionales y causando trastornos en sectores que van más allá del mero ámbito tecnológico.

Estos ejemplos plantean una pregunta crítica sobre la asignación de recursos y prioridades en ciberseguridad: ¿dónde conviene centrar esfuerzos para lograr un retorno de inversión óptimo y minimizar riesgos reales? En cuanto a los actores detrás de los ataques, el informe resalta el aumento relevante en eventos calificados como espionaje, los cuales representan ya un significativo porcentaje del total. Sin embargo, y esto es crucial, muchos de estos ataques con motivación estatal también tienen objetivos económicos. Las razones son variadas, desde eludir sanciones financieras internacionales hasta financiar operaciones clandestinas, priorizando a menudo monedas digitales para mantener el anonimato. Esta combinación de espionaje y crimen económico desafía la perspectiva tradicional que separaba claramente ataques estatales de ataques criminales, aportando mayor complejidad al escenario de amenazas. Ante este panorama, una recomendación central es dejar de obsesionarse con la identidad del atacante y enfocar la atención en la especificidad del negocio y la naturaleza de los activos que lo convierten en un blanco tan particular.

La protección debe cimentarse en una comprensión profunda del entorno propio, reconociendo cuáles son los elementos críticos y valorados por la organización. La sofisticación de los ataques, en definitiva, debe entenderse más por la relevancia del objetivo y la persistencia del actor que por las técnicas complejas empleadas en cada incidente. La simplicidad y efectividad predominan en las tácticas elegidas, pues el atacante busca mantenerse en el sistema sin ser detectado tanto tiempo como sea posible. La cuestión de la sofisticación merece un análisis particular. A menudo se piensa que los ataques más elaborados y técnicos son los más peligrosos, pero el informe y el análisis de Shortridge muestran que la verdadera sofisticación radica más en la estrategia y los objetivos a largo plazo que en el despliegue de técnicas complejas.

Mantener presencia constante, adaptarse rápidamente y usar métodos simples pero eficaces es una fórmula común entre actores avanzados, especialmente en ataques patrocinados por estados. Esta perspectiva desafía la narrativa sensacionalista que suele rodear a las amenazas cibernéticas y reafirma la necesidad de enfoques consistentes y sostenibles en las defensas. Otro hallazgo sobresaliente del DBIR 2025 es la fuerte presencia de actores estatales en ataques dirigidos a aplicaciones web. La frontera entre ataques exploratorios y accesos comprometedores se presenta en capas, con estas actividades iniciales, consideradas «ataques básicos a aplicaciones web», siendo una herramienta recurrente para obtener un punto de apoyo en los sistemas objetivos. La proliferación de servicios y aplicaciones en la nube ha incrementado exponencialmente la superficie expuesta y las oportunidades de compromiso.

Por tal motivo, es indispensable reforzar las políticas y tecnologías de protección a nivel de capa de aplicación y API para impedir la escalada posterior de compromisos. El componente económico en los ataques sigue siendo predominante. Aunque la proliferación del ransomware sigue posicionándose como uno de los vectores más lucrativos, el informe revela un descenso en la frecuencia de pagos de rescates, especialmente entre grandes organizaciones. Esto puede ser un reflejo de mejores protocolos de recuperación y resiliencia o una percepción de que las consecuencias de la filtración de datos, que a menudo acompañan estos ataques, no resultan tan devastadoras como se temía. En contraste, los ataques de denegación de servicio distribuido (DDoS), cuya justificación económica es menos clara, continúan siendo frecuentes.

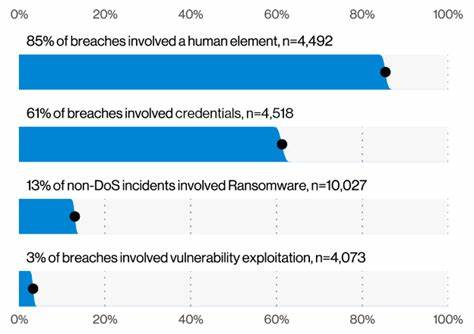

Su persistencia podría explicarse por una falta de comprensión completa de las capacidades defensivas modernas entre ciertos actores o por motivaciones ideológicas y estratégicas más allá de la mera rentabilidad. En términos tecnológicos, el informe evidencia que la explotación de vulnerabilidades zero-day —esos agujeros de seguridad desconocidos y sin parche— representa una porción pequeña del total de incidentes. En su lugar, las técnicas basadas en el abuso de credenciales robadas siguen siendo un método muy empleado, simple y sumamente efectivo. Esto plantea un desafío para las organizaciones, que deben fortalecer procesos como la gestión de identidades, autenticación multifactor y monitoreo constante para detectar y mitigar movimientos laterales y accesos no autorizados. Un aspecto fundamental que se destaca desde la perspectiva defensiva es la prolongada presencia de tecnologías consideradas “obsoletas”, tales como los servidores de correo tradicionales y VPNs con implementaciones anticuadas.

Las dificultades para modernizar infraestructuras obsoletas representan un riesgo latente, ya que estos sistemas suelen estar mal mantenidos y se convierten en vectores vulnerables por excelencia. La rotura gradual —o putrefacción técnica, como refiere Shortridge— es un problema que deben abordar las organizaciones con urgencia mediante actualización tecnológica y abandono de prácticas y sistemas anacrónicos. El informe también pone en evidencia la brecha cultural y funcional entre los equipos de TI corporativos tradicionales y los equipos de ingeniería de software modernos. Mientras que la primera esfera suele estar limitada por procesos rígidos y una propensión a mantener el status quo, la segunda incorpora prácticas ágiles, actualización constante y automatización. Esta divergencia impacta directamente en la postura de seguridad y en la capacidad de respuesta ante amenazas emergentes, encaminando a muchas organizaciones hacia una transformación digital real y efectiva como parte de su estrategia de defensa.

Hay buenas noticias en medio de esta panorámica exigente. El informe indica una reducción significativa en el tiempo promedio que una amenaza permanece sin ser detectada dentro de una organización, lo cual es crucial para mitigar daños y acelerar la respuesta. Este dato sugiere avances en herramientas, monitoreo y capacitación del personal, y subraya la importancia de mantener el foco en mejorar la detección y reacción ante incidentes. Finalmente, un punto que no puede soslayarse es el rol de los usuarios humanos en la cadena de seguridad. A pesar de todos los avances tecnológicos, la interacción humana sigue siendo un vector primordial para comprometer sistemas, especialmente mediante técnicas de ingeniería social y phishing.

La industria debe repensar su aproximación, dejando de culpar a los usuarios e invirtiendo en soluciones que faciliten una experiencia segura sin sacrificar usabilidad y confianza. En conclusión, el Informe Verizon DBIR 2025 junto con el análisis de Kelly Shortridge nos invita a mirar más allá de los titulares e impactos inmediatos para entender profundamente las dinámicas internas, los comportamientos de los atacantes y las debilidades estructurales que facilitan los ataques. Priorizar un enfoque basado en el conocimiento del propio negocio, apostar por la modernización tecnológica y cultural, así como implementar defensas sostenibles y adaptables son las claves que se desprenden de este compendio de datos y reflexiones. El campo de la ciberseguridad es desafiante y está en constante evolución, pero con la información adecuada y una estrategia bien fundamentada, es posible transformar la incertidumbre en resiliencia y protección efectiva.