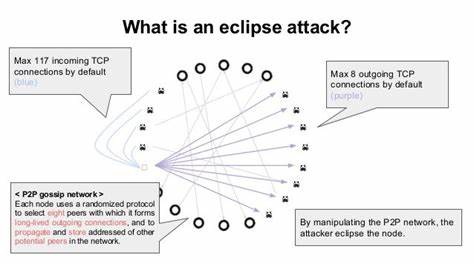

Aprendiendo de los Ataques Eclipse en la Red de Bitcoin: Lecciones para Desarrolladores de Blockchain En el mundo de las criptomonedas y la tecnología blockchain, la seguridad es uno de los temas más debatidos y estudiados. La naturaleza descentralizada y abierta de estas redes las hace atractivas, pero también las convierte en un objetivo para diversos tipos de ataques. Uno de los más insidiosos es el ataque Eclipse, un peligro que ha ganado atención en la comunidad Bitcoin y que ofrece lecciones valiosas para los desarrolladores de blockchain. Un ataque Eclipse ocurre cuando un atacante logra monopolizar la información que un nodo recibe de la red. A través de técnicas sofisticadas, el hacker puede hacer que un nodo específico "eclipse" su conexión con el resto de la red, controlando así las transacciones que dicho nodo puede ver y enviar.

Este tipo de ataque puede tener consecuencias devastadoras, especialmente en contextos donde la confianza en la información es crucial, como es el caso de las transacciones de criptomonedas. Los desarrolladores de blockchain, especialmente aquellos involucrados en la creación de plataformas y aplicaciones que dependen de Bitcoin y otras criptomonedas, deben ser conscientes de estos desafíos de seguridad. Aquí se presentan varias lecciones clave que pueden extraerse de los ataques Eclipse, según el análisis de Koshik Raj para Packt Hub. 1. Importancia de la Descentralización La premisa fundamental de las criptomonedas es la descentralización.

Sin embargo, en un ataque Eclipse, un solo nodo puede ser aislado de la red más amplia. Por ello, es crucial que los desarrolladores fomenten una cultura de verdadera descentralización dentro de sus aplicaciones. Esto significa que deben diseñar sus sistemas de tal manera que no dependen excesivamente de un solo nodo o fuente de información. La redundancia y la distribución son necesarias para crear un entorno más resiliente. 2.

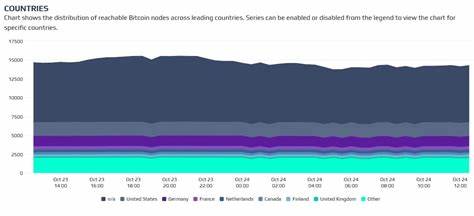

Diversificación de Fuentes de Información Los desarrolladores deben asegurarse de que sus nodos no se limiten a conectarse a un número reducido de otros nodos. La diversificación es clave para evitar ser víctima de un ataque Eclipse. Utilizando múltiples nodos y fuentes de datos, se puede mitigar el riesgo de que un atacante pueda manipular la información que recibe un nodo específico. Esto no solo involucra la diversidad geográfica de los nodos, sino también la implementación de algoritmos que promuevan la conexión con nodos fiables. 3.

Implementación de Protocolos de Seguridad Rigurosos Para protegerse de ataques Eclipse, es esencial la implementación de prácticas de seguridad rigurosas. Esto incluye la verificación de la autenticidad de los nodos antes de establecer conexiones. Los desarrolladores pueden implementar medidas como gráficos de confianza, que ayudan a evaluar la reputación de los nodos con los que un nodo está interactuando. Además, el uso de tecnología como la autenticación multifactor puede añadir una capa adicional de seguridad. 4.

Educación y Conciencia en la Comunidad La educación es una herramienta poderosa. Los desarrolladores deben estar bien informados sobre las técnicas y tácticas de los atacantes, incluyendo ataques Eclipse. La formación y el intercambio de conocimientos dentro de la comunidad pueden ayudar a detectar patrones de comportamiento sospechosos y a responder a ellos de manera efectiva. La creación de foros y comunidades de práctica puede ser una excelente manera de fomentar el intercambio de información valiosa. 5.

Realización de Auditorías y Pruebas Regulares Los ataques Eclipse a menudo se basan en la vulnerabilidad de la infraestructura subyacente. Por lo tanto, es importante que los desarrolladores realicen auditorías y pruebas de seguridad de forma regular. Las pruebas de penetración pueden identificar puntos débiles en el sistema y permitir que los desarrolladores tomen medidas proactivas antes de que se produzca un ataque real. Además, la revisión y mejora continua del código son esenciales para mantener la seguridad en un entorno tan dinámico como el de las criptomonedas. 6.

Estudio de Casos Reales y Simulación de Ataques El estudio de casos históricos de ataques Eclipse y la simulación de ataques en entornos controlados pueden proporcionar a los desarrolladores una comprensión más profunda de cómo funcionan estos ataques. Al analizar cómo se llevaron a cabo los ataques, así como las respuestas de la comunidad y los desarrolladores, se pueden extraer lecciones prácticas que mejoren la robustez de nuevas implementaciones. 7. Fomentar la Colaboración entre Desarrolladores El desarrollo de blockchain es un campo que evoluciona rápidamente y, a menudo, los desarrolladores trabajan en silos. Promover la colaboración entre diferentes equipos de desarrollo puede ser beneficioso.

Compartir conocimientos sobre las mejores prácticas para mitigar ataques, incluidas estrategias específicas contra ataques Eclipse, puede fortalecer la seguridad de toda la red. La colaboración puede llevar a soluciones innovadoras y al desarrollo de herramientas más robustas. 8. Innovación en Algoritmos de Consenso Finalmente, los desarrolladores deben tener en cuenta que el algoritmo de consenso que elijan puede influir en la vulnerabilidad de la red a ataques como el Eclipse. Algoritmos más avanzados que llevan en cuenta la evaluación del comportamiento del nodo pueden ayudar a mitigar las implicaciones de un ataque Eclipse.