La evolución de la seguridad en la autenticación web ha sido una prioridad para la industria tecnológica, y WebAuthn surge como una solución moderna que mejora significativamente la protección y privacidad en el acceso a servicios en línea. Este innovador estándar permite a los usuarios autenticarse de manera segura utilizando claves criptográficas, eliminando la necesidad de contraseñas tradicionales y reduciendo riesgos asociados a su vulnerabilidad. En este análisis, se profundiza en las características y consideraciones de seguridad y privacidad que integran las tres versiones principales de WebAuthn: L1, L2 y L3. WebAuthn, abreviatura de Web Authentication, es una API desarrollada para facilitar la autenticación basada en criptografía de clave pública directamente desde navegadores web y plataformas. Su adopción ha crecido gracias a su capacidad para unir la seguridad avanzada con una experiencia de usuario fluida y sin contraseñas.

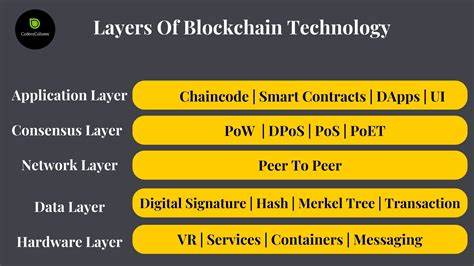

Esta tecnología se fundamenta en el uso de credenciales que implican un par de claves, una pública y otra privada, donde solo la privada permanece en el dispositivo del usuario, asegurando que la autenticación sea difícil de interceptar o suplantar. Una de las preocupaciones principales al implementar WebAuthn es entender qué información se expone durante el proceso de autenticación y para qué fines se utiliza. La API permite la creación y gestión de claves criptográficas como identificadores de usuarios, y cada elemento involucrado en esta operación tiene un propósito definido que equilibra utilidad y privacidad. Entre los datos más relevantes que se revelan a la parte que recibe la autenticación, conocida como Relying Party (RP), se incluyen los identificadores de credenciales, que son generados por el autenticador y sirven para reconocer a los usuarios en sesiones futuras, siempre con el consentimiento explícito del usuario. Asimismo, existen los manejos de usuario, que funcionan como identificadores opacos definidos por el RP para asociar credenciales a usuarios específicos sin revelar información personal.

Además de estos, se transmiten las firmas de autenticación, las cuales confirman que la clave privada del usuario ha sido utilizada correctamente para validar la identidad. Estas firmas se calculan sobre datos contextuales escogidos tanto por el RP, el cliente y el autenticador, tales como valores de desafío, origen de la página web y bandera que indica si la operación ocurrió en un iframe de diferente origen. Estos elementos contribuyen a crear una capa adicional de protección contra ataques de intermediarios y fraudes de phishing. El proceso también contempla las firmas de atestación, que permiten verificar la autenticidad del dispositivo autenticador, garantizando su procedencia y confiabilidad. Para ello, se utilizan identificadores como el Authenticator Attestation GUID (AAGUID), que representa el modelo del dispositivo o plataforma, pero no identifica a ningún usuario en particular.

Esta información, junto con los certificados de atestación provistos por el fabricante y autoridades de certificación, ayudan al RP a evaluar el nivel de seguridad ofrecido por el autenticador. En cuanto a la privacidad, WebAuthn fue diseñado con principios que minimizan la exposición de información personal. Ningún dato confidencial se revela sin el consentimiento directo del usuario, y toda la información crítica se limita a la interacción entre el RP y el dispositivo del usuario, sin que terceros puedan acceder a ella a menos que el RP decida compartirla explícitamente. Sin embargo, existe una excepción para características como la API de detección de funcionalidades, que permite al RP identificar qué capacidades son soportadas por el dispositivo o navegador del usuario. Esto se utiliza para adaptar la experiencia, asegurando que las opciones ofrecidas sean las adecuadas según las posibilidades reales del cliente.

No obstante, este mecanismo puede, en teoría, ser aprovechado para técnicas de huella digital del usuario, aunque la información obtenida habitualmente es limitada y no idéntica a otros datos de identificación. Por otra parte, WebAuthn incorpora extensiones opcionales que pueden aportar información adicional o funcionalidad extra. Estas extensiones, definidas formalmente en la versión L3, permiten por ejemplo almacenar datos asociados a una credencial o implementar funciones criptográficas adicionales. La inclusión de estas extensiones se realiza con estrictas normas de privacidad, asegurando que no introducen riesgos innecesarios ni exponen información privada sin consentimiento. WebAuthn también distingue claramente entre contextos de primera parte y terceros.

Toda la información sensible permanece exclusivamente en el ámbito del RP que generó la credencial y es accesible sólo durante ceremonias de registro o autenticación en las que el usuario participa activamente. Este enfoque protege a los usuarios de rastreos no autorizados y mantiene la integridad de sus datos personales. Las versiones de WebAuthn han ido evolucionando para responder a nuevas necesidades tanto de seguridad como de usabilidad. La versión L1 se enfocó en establecer la estructura básica para una autenticación robusta usando claves, mientras que L2 y L3 introdujeron mejoras sustanciales en privacidad, manejo de extensiones, y soporte para nuevas categorías de autenticadores, incluyendo dispositivos híbridos y mecanismos que amplían la interoperabilidad. Un aspecto importante en esta evolución es la consideración de la compatibilidad con navegadores y entornos de ejecución.

WebAuthn se integra con los protocolos CTAP definidos por la Alianza FIDO, garantizando que autenticadores físicos o integrados en dispositivos funcionen de manera estandarizada y segura. Gracias a este marco, los desarrolladores pueden confiar en un amplio ecosistema que respalda tanto la seguridad como la privacidad de sus usuarios. Por último, es relevante destacar que la adopción de WebAuthn fortalece no sólo la seguridad técnica sino también la confianza del usuario, al reducir la dependencia de contraseñas susceptibles a filtraciones o ataques de fuerza bruta. Al mismo tiempo, ofrece a las organizaciones la posibilidad de cumplir con distintas regulaciones relacionadas con protección de datos y autenticación segura mediante mecanismos previstos y oficialmente adoptados internacionalmente. En conclusión, WebAuthn L1, L2 y L3 conforman una sólida plataforma para la autenticación web que armoniza innovaciones criptográficas con rigurosos estándares de privacidad.

Su diseño centrado en el consentimiento del usuario, limitación de exposición de datos y soporte para dispositivos auténticos posiciona esta tecnología como un referente en la protección digital contemporánea. Conforme la infraestructura y el ecosistema continúen evolucionando, WebAuthn promete ser pieza clave en el futuro de la identidad digital segura y privada en la web.