Durante la última década, el desarrollo de aplicaciones ha experimentado una profunda transformación. Lo que antes se centraba en simples lógicas de navegación y roles estáticos, hoy se centra en la gestión minuciosa y dinámica del acceso a datos y recursos. Este cambio no solo responde al crecimiento exponencial de datos, sino también a la diversidad de usuarios y escenarios de uso que demandan modelos de autorización más sofisticados y seguros. En esta evolución, la autorización detallada o fine-grained authorization se erige como un componente esencial que redefine nuestra forma de entender y manejar permisos. Para entender la importancia de la autorización detallada, es fundamental distinguir entre dos conceptos que a menudo se confunden: autenticación y autorización.

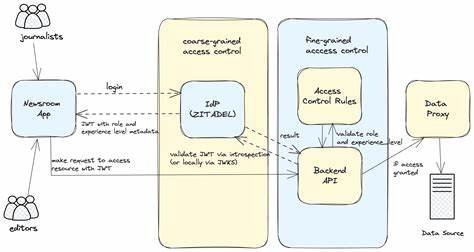

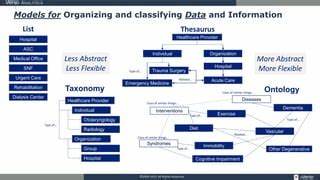

La autenticación es el proceso mediante el cual se valida la identidad del usuario, mientras que la autorización dicta qué acciones puede realizar ese usuario dentro de la aplicación. Tradicionalmente, las aplicaciones se basaban en modelos de control de acceso basados en roles (RBAC), donde los permisos se asignaban de forma general a un rol y, por ende, a todos los usuarios que lo tenían. Este enfoque funcionaba en estructuras sencillas con pocos tipos de usuarios y recursos. No obstante, el modelo RBAC presenta limitaciones evidentes cuando las aplicaciones crecen en escala y complejidad. En entornos modernos, donde las aplicaciones están distribuidas en múltiples servicios, con usuarios que desempeñan múltiples roles o pertenecen a diferentes organizaciones, es necesario incorporar factores adicionales en las decisiones de autorización.

Aquí es donde la autorización detallada marca la diferencia, al considerar no solo el rol del usuario, sino también atributos contextuales, relaciones entre recursos y usuarios, y datos en tiempo real. El poder transformador de la autorización detallada radica en su capacidad para manejar situaciones complejas y variables. Por ejemplo, no basta preguntar si un usuario con rol de editor puede modificar un documento. Ahora es posible evaluar si ese usuario se encuentra en una ubicación geográfica autorizada, si el documento está clasificado para acceso restringido o si la solicitud se realiza dentro de un rango horario permitido. También se pueden definir permisos basados en relaciones, como si un usuario es propietario de un recurso, si pertenece al mismo proyecto que dicho recurso, o si tiene una conexión jerárquica o funcional con otros usuarios que influyen en su nivel de acceso.

Esta granularidad habilita políticas de acceso mucho más flexibles y precisas, adecuadas para escenarios reales donde la seguridad y la colaboración son clave. Por ejemplo, en aplicaciones corporativas que manejan datos sensibles, un gerente puede tener acceso diferente al que tiene un colaborador externo, incluso si ambos tienen roles similares nominalmente. En entornos colaborativos, la capacidad de delegar permisos específicos a documentos o segmentos de información garantiza que los usuarios mantengan el control sobre su contenido y respeten normativas de privacidad. Varias tendencias tecnológicas han impulsado la adopción de la autorización detallada en las aplicaciones modernas. La transición hacia arquitecturas cloud-native y basadas en microservicios ha fragmentado la lógica de negocio, haciendo que las decisiones de acceso deban aplicarse de manera coherente y rápida en diversos puntos de la infraestructura.

Esto demanda soluciones externalizadas de autorización que funcionen como servicios autónomos, capaces de integrarse con sistemas heterogéneos y cumplir con requisitos de baja latencia y alta disponibilidad. Otra tendencia importante es la creciente complejidad de los perfiles de usuario y los equipos que interactúan con las aplicaciones. Hoy en día, más allá de los desarrolladores backend, intervienen roles como desarrolladores frontend, equipos de operaciones, gerentes de producto, personal de soporte y usuarios finales que pueden requerir distintos niveles de acceso y permisos adaptados a sus tareas. La autorización tradicional basada en condicionales hardcodeados o roles fijos no es sostenible ni escalable en este contexto. El volumen y diversidad de datos que las aplicaciones manejan actualmente también exigen un paso adelante en el control de acceso.

No se trata solo de proteger tipos de recursos, sino de considerar atributos específicos, clasificaciones, propietarios y conexiones dentro de grandes grafos de datos. Tecnologías inspiradas en grandes empresas como Google con su sistema Zanzibar han popularizado modelos como el control de acceso basado en relaciones (ReBAC), que explotan la estructura relacional entre usuarios y recursos para definir permisos implícitos y dinámicos. Además, las expectativas de los usuarios han cambiado radicalmente. Quieren tener mayor control y transparencia sobre sus datos, poder compartir acceso de manera segura, colaborar en tiempo real y proteger su privacidad. La autorización detallada les ofrece justamente estas capacidades al permitirles asignar permisos a niveles muy específicos y con contexto, evitando la entrega indiscriminada de acceso y habilitando experiencias más seguras y personalizadas.

Implementar autorización detallada no significa abandonar por completo los modelos tradicionales. Más bien, es un proceso de evolución y adaptación. Las empresas pueden partir de un sistema basado en RBAC y, a partir de allí, incorporar atributos dinámicos con modelos como el control de acceso basado en atributos (ABAC), integrar relaciones entre recursos y usuarios con ReBAC, o incluso emplear políticas como código a través de herramientas como Open Policy Agent (OPA). La externalización de las decisiones de autorización en servicios especializados llamados Policy Decision Points (PDP) es fundamental para garantizar el rendimiento y consistencia en sistemas distribuidos. Estos componentes operan cerca de la aplicación, tomando decisiones en tiempo real que consideran políticas, datos y contexto.

Además, la segregación entre administración centralizada de políticas y ejecución descentralizada permite escalar sin sacrificar control ni seguridad. Para quienes deseen dar el salto hacia la autorización detallada, la auditoría es una práctica indispensable. Registrar y analizar las decisiones de acceso ofrece visibilidad sobre el comportamiento del sistema y permite detectar errores o brechas en las políticas, facilitando su ajuste y mejora continua. También es crucial entender que la gestión de datos — atributos, relaciones y contexto — juega un rol determinante en la efectividad del modelo de autorización. En conclusión, la autorización detallada representa una evolución natural y necesaria en el contexto actual.

Las aplicaciones que incorporan esta práctica obtienen una ventaja competitiva al ofrecer experiencias más seguras, flexibles y centradas en el usuario. La transición hacia este enfoque implica una combinación de tecnología, estrategia y cultura, enfocándose en modelos de acceso que reflejen la complejidad real de los sistemas y sus usuarios. Aquellas organizaciones que adopten temprano la autorización detallada estarán mejor preparadas para enfrentar los desafíos de seguridad y privacidad del futuro, al mismo tiempo que ofrecen funcionalidades avanzadas y colaborativas que los usuarios modernos demandan. El momento para transformar la manera en que gestionamos el acceso a nuestras aplicaciones es ahora. No se trata solo de tecnología, sino de construir sistemas más inteligentes, resilientes y respetuosos con la privacidad y el control del usuario.

Con una planificación adecuada, herramientas robustas y una estrategia gradual, es posible llevar el modelo de autorización tradicional hacia un paradigma detallado que cambiará la forma en que interactuamos con los datos y recursos para siempre.