El universo de los paquetes de código abierto se ha expandido de manera exponencial en los últimos años, consolidándose como un pilar fundamental en el desarrollo de software moderno. Plataformas como npm, PyPI, Rubygems y Go Proxy son algunos ejemplos donde miles de paquetes son publicados diariamente por desarrolladores de todo el mundo. Sin embargo, este crecimiento también ha atraído la atención de actores maliciosos que buscan aprovechar estas bibliotecas para distribuir códigos dañinos, lo que plantea grandes retos en materia de seguridad. La creciente complejidad y volumen de los paquetes disponibles hace casi imposible que los métodos tradicionales de análisis estático logren una detección efectiva de malware sin generar un elevado número de falsos positivos o dejar pasar amenazas reales. Para abordar estas limitaciones, se ha explorado con renovado interés el análisis dinámico como complemento esencial de la seguridad en el análisis de software de código abierto.

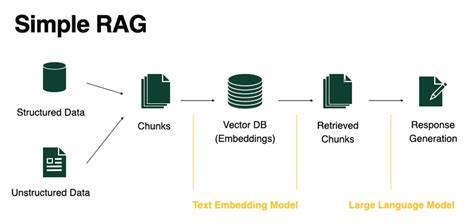

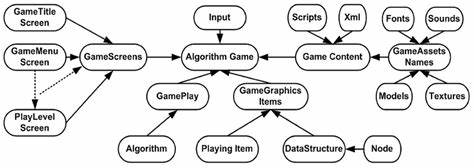

A diferencia del análisis estático que se basa en la inspección del código fuente sin ejecutarlo, el análisis dinámico se centra en observar el comportamiento real del paquete cuando se ejecuta en un entorno controlado. Esta capacidad permite comprender con mayor profundidad si un paquete realiza operaciones sospechosas o maliciosas durante la instalación o ejecución, tales como acceder indebidamente al sistema de archivos, establecer comunicaciones con servidores externos o alterar procesos críticos. En el caso de SafeDep, su equipo ha desarrollado una infraestructura a gran escala que monitoriza continuamente paquetes publicados en repositorios reconocidos. La arquitectura diseñada integra un sistema que realiza análisis estáticos apoyados en reglas YARA Forge, técnicas avanzadas de inteligencia artificial basadas en modelos de lenguaje para detectar bloques de código malicioso, y un componente dinámico que ejecuta los paquetes en entornos aislados para capturar su comportamiento en tiempo real. La combinación de ambas metodologías busca disminuir la tasa de falsos positivos inherentes al análisis estático y, al mismo tiempo, incrementar la precisión detectando comportamientos anómalos que sólo se manifiestan al ejecutar el código.

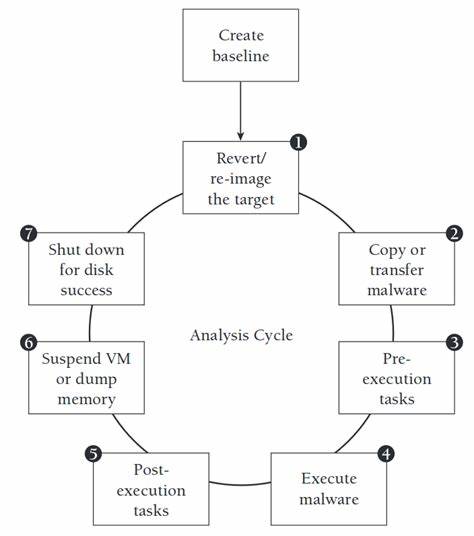

Esta correlación permite clasificar con mayor confianza qué paquetes deben ser considerados maliciosos y cuáles seguros para su uso en desarrollo. Construir un sistema dinámico efectivo no estuvo exento de desafíos técnicos. Uno de los principales fue cómo ejecutar paquetes que en esencia son librerías y no programas completos, con el reto adicional de identificar funciones exportadas y sus parámetros válidos en diferentes ecosistemas, tarea compleja y limitada, especialmente al intentar automatizar el proceso para miles de paquetes. El equipo decidió iniciar el análisis dinámico ejecutando los comandos de instalación comunes, como npm install o pip install, para observar el comportamiento del paquete desde la base, evitando aún la ejecución directa de funciones exportadas debido a problemas de escalabilidad y variabilidad. Para mantener la seguridad de su infraestructura mientras se ejecutan códigos que podrían ser peligrosos, se optó por un sistema de sandbox basado en contenedores Docker con Docker-in-Docker (DIND) y desplegado en un clúster de Kubernetes.

Esta aproximación ofrece un aislamiento práctico y escalable aunque es consciente de que sólo una separación física completa (air gap) garantizaría una contención total ante ataques sofisticados como escapes de contenedor o vulnerabilidades en el kernel. Para la supervisión en tiempo real del comportamiento del paquete, se integró Falco, una solución open source destinada a la monitorización del kernel de Linux que permite vigilar llamadas al sistema, eventos de red y procesos en ejecución. A través de Falco y un manejador de eventos personalizado, los datos sobre las actividades detectadas se almacenan y preparan para futuros análisis automáticos y manuales. El volumen de datos que genera esta monitorización es muy alto, con millones de eventos registrados en base de datos en apenas semanas de producción. Esto refleja la complejidad del ecosistema y la necesidad de mecanismos eficientes para filtrar el ruido generado por actividades normales de instalación y construcción de paquetes, que muchas veces involucran procesos legítimos pero intensivos, así como para establecer una línea base del comportamiento típico de las distintas plataformas.

Entre los retos clave para la detección confiable mediante análisis dinámico destaca la dificultad para diferenciar actividades maliciosas de procesos genuinos, como compilaciones que requieren llamadas al sistema, ejecución de herramientas de construcción o conexiones de red legítimas. Además, algunos paquetes maliciosos avanzados no manifiestan comportamiento dañino durante la instalación, sino sólo cuando se cargan o se ejecutan funciones específicas, lo cual exige ampliar la cobertura del análisis más allá del simple proceso de instalación. El desarrollo futuro se enfocará en crear heurísticas basadas en patrones de comportamiento anómalos propios de los diferentes ecosistemas, así como en mejorar los sistemas de clasificación para reducir los falsos positivos y detectar amenazas más sofisticadas. También se buscará minimizar la huella ambiental durante la ejecución para evitar que el código malicioso detecte que está siendo analizado y se comporte de manera diferente, técnica comúnmente utilizada para evadir sistemas de detección. El trabajo de SafeDep refleja la importancia de una aproximación holística e integral en la seguridad de código abierto, donde el análisis dinámico actúa como un complemento indispensable para validar y enriquecer los hallazgos derivados del análisis estático.

Esta estrategia no solo protege a los desarrolladores y sus aplicaciones, sino que también fortalece la confianza en el ecosistema global de software abierto, imprescindible para el avance tecnológico. En resumen, el análisis dinámico de malware en paquetes de código abierto representa un avance fundamental en la protección contra amenazas cada vez más sofisticadas dentro de un sector vital para el desarrollo de software a nivel mundial. Incorporar observabilidad en tiempo real, aislamiento efectivo y estrategias avanzadas de correlación entre análisis estático y dinámico es clave para mantener la integridad y seguridad del software que impulsa innumerables aplicaciones y sistemas en la actualidad. La exploración y mejora continua en esta área son esenciales para mitigar riesgos, acelerar la detección temprana de amenazas y garantizar que el creciente uso de bibliotecas open source no comprometa la calidad ni seguridad de las soluciones tecnológicas que dependen de ellas.