En la era digital, los avances tecnológicos han facilitado la comunicación, la compra y el intercambio de información. Sin embargo, estos avances también han dado pie a nuevas formas de delincuencia cibernética, entre las cuales una de las más insidiosas es el fraude a través de mensajes de texto. Esta modalidad, que se ha extendido rápidamente a nivel global, afecta a millones de personas, incluyendo a miles de ciudadanos noruegos, quienes han sido blanco de sofisticadas redes de estafadores que operan desde distintas partes del mundo, principalmente desde Asia. Para entender cómo funcionan estas estafas, es necesario desentrañar la compleja red que las sostiene y conocer las herramientas y tácticas que utilizan los delincuentes para engañar y robar a sus víctimas. El modus operandi de este tipo de fraude es relativamente simple, pero efectivo.

Los estafadores envían mensajes de texto masivos que aparentan ser comunicaciones legítimas de empresas conocidas o servicios confiables, como compañías de mensajería o administradoras de peajes. A través de estos mensajes, el receptor es invitado a hacer clic en un enlace que lo dirige a sitios web falsificados, diseñados para imitar perfectamente a los originales. Aquí, se les solicita ingresar datos personales, incluidos los detalles de sus tarjetas bancarias. Sin embargo, el alcance de estas estafas va mucho más allá del robo básico de datos. Una investigación profunda llevada a cabo en Noruega reveló que detrás de estos mensajes no hay un solo grupo aislado, sino cientos de hubs o centros de estafa coordinados a través de aplicaciones de mensajería como Telegram.

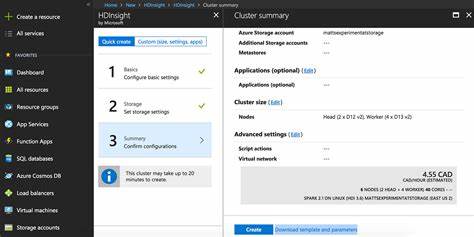

En estos grupos, formados principalmente por hablantes chinos que utilizan pseudónimos y avatares de dibujos animados para ocultar sus identidades, se despliega toda la maquinaria del fraude: desde el envío de millones de mensajes, la discusión de estrategias para maximizar el número de víctimas, hasta la exhibición ostentosa de los productos de lujo adquiridos con el dinero robado. Uno de los personajes más activos y estudiados en estas redes es conocido por el alias “x66”, quien además de jactarse de sus ganancias, muestra en sus canales de Telegram fotos de joyería costosa, ropa de marca y vehículos lujosos. Se cree que reside en Bangkok, Tailandia, debido a la ubicación y características de los lugares que comparte en sus publicaciones. Este estafador representa un rostro visible de una organización mucho más compleja y jerarquizada, donde él es un operador, pero no el cerebro que diseñó y gestiona la principal herramienta utilizada para estos fraudes: un software llamado Magic Cat. Magic Cat es una plataforma que facilita a sus usuarios la creación y gestión de campañas de mensajes fraudulentos.

El programa permite seleccionar entre más de 300 plantillas de páginas web falsas que simulan ser portales de empresas reconocidas en múltiples países, incluyendo Noruega, Suecia, Estados Unidos y el Reino Unido. La licencia para usar este software tiene un costo accesible para los estafadores, lo que democratiza el acceso a esta tecnología y amplifica el alcance del delito. Los usuarios que operan con Magic Cat pueden enviar desde decenas de miles hasta cientos de miles de mensajes diarios, creando una pesca masiva de datos personales y bancarios que alimenta todo el ecosistema de fraude digital. El proceso de la estafa se inicia cuando la víctima recibe un mensaje creíble que suele mencionar una supuesta entrega de paquete pendiente o una factura que debe ser pagada. Estas referencias aprovechan la confianza y la urgencia para incitar a la persona a hacer clic en el enlace proporcionado.

Posteriormente, la página falsa solicita los datos personales y los detalles de la tarjeta bancaria para un supuesto pago o actualización de información. Mientras la víctima cree estar completando un trámite legítimo, el estafador monitorea y almacena toda la información en tiempo real. Una fase crítica y particularmente fructífera de la estafa es la petición del código de activación de las tarjetas para agregarlas a billeteras digitales como Apple Pay o Google Pay. Al ingresar el código que llega vía SMS, la víctima desbloquea el uso de la tarjeta en un dispositivo controlado por el estafador, quien rápidamente realiza compras sin necesidad de ingresar un PIN. Esta modalidad representa una evolución preocupante del fraude bancario, ya que la huella digital y la autentificación inicial provienen directamente de la víctima, dificultando la detección inmediata del uso fraudulento.

En Noruega, la penetración de estas estafas es notable, con cifras que indican que durante siete meses se alcanzaron las 138,000 interacciones con los enlaces fraudulentos y cerca de 19,000 personas proporcionaron sus datos bancarios. Si bien muchos logran detectar a tiempo la estafa y contactan a sus bancos para limitar daños, otros pierden miles, o incluso decenas de miles de coronas noruegas. Algunos reportan casos de entidades bancarias que tardan en responder, lo que agrava la situación y genera un sentimiento de impotencia y frustración en las víctimas. El impacto emocional y social de estas estafas no puede subestimarse. Algunas personas se sienten avergonzadas por haber sido engañadas, dado que estas tácticas juegan con la credibilidad y la confianza.

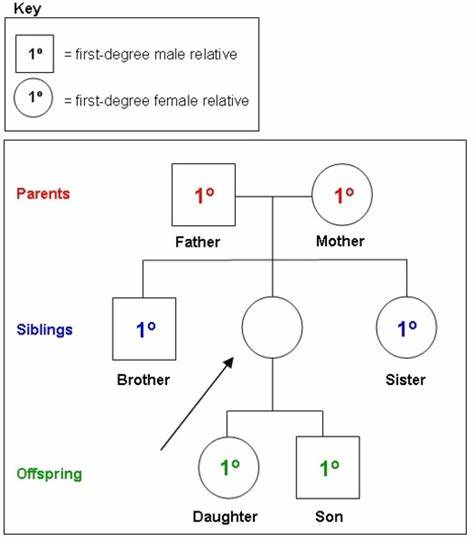

La investigación también ha evidenciado que las víctimas provienen de todos los estratos sociales, desde profesores y abogados hasta pastores y empleados de medios de comunicación. Esta diversidad pone en evidencia que nadie está completamente libre de ser objetivo de estos estafadores. Las respuestas oficiales de las empresas falsificadas, como Posten Noruega o Autopass, han sido claras y enfáticas indicando que nunca envían mensajes con enlaces para solicitar datos bancarios ni pediran pagos mediante SMS. Ambas organizaciones colaboran en campañas informativas para alertar a la ciudadanía y educar sobre cómo reconocer y evitar estas estafas. Esta labor es imprescindible para fortalecer la prevención, pero la rapidez con la que evolucionan las técnicas de los estafadores exige constante actualización y vigilancia.

Las autoridades policiales, por su parte, enfrentan un gran desafío para investigar y perseguir este tipo de delitos. Debido al volumen de casos y a la naturaleza internacional y descentralizada de las redes de estafadores, la mayoría de las denuncias no se estudian profundamente o se cierran por falta de recursos. Sin embargo, la colaboración internacional entre medios, expertos en ciberseguridad y organismos policiales avanza para desmantelar estas redes. El rol de los expertos en seguridad informática es crucial. Empresas como Mnemonic en Noruega han desarrollado capacidades para infiltrarse en estos grupos, monitorear sus comunicaciones y obtener acceso a la base de datos con millones de víctimas y tarjetas bancarias comprometidas.