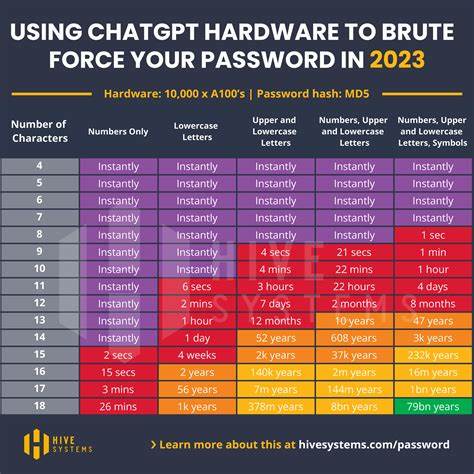

En la era digital actual, la seguridad de nuestras contraseñas se ha vuelto más crucial que nunca. Cada año, los ciberdelincuentes emplean tecnologías cada vez más sofisticadas para descifrar las claves que protegen nuestras cuentas y datos personales. En 2025, la preocupación sobre si nuestras contraseñas están “en verde” —es decir, si son suficientemente fuertes para resistir ataques de fuerza bruta— se ha intensificado debido a los avances en hardware y algoritmos de descifrado. La seguridad de una contraseña depende de varias variables como su longitud, complejidad, el tipo de hash utilizado para almacenarla, y la capacidad del atacante para procesar cálculos mediante hardware potente. Tradicionalmente, los hackers emplean métodos de fuerza bruta, que consisten en generar exhaustivamente combinaciones posibles de caracteres y luego compararlas con los hashes de contraseñas robadas para hallar coincidencias.

El tiempo que se tarda en romper una contraseña está directamente influenciado por el poder de procesamiento del atacante y la robustez del algoritmo de hash. Desde 2020, organizaciones como Hive Systems han realizado estudios detallados publicados en su Password Table, que evidencian cómo la velocidad para descifrar una contraseña está ligada a las características del hardware empleado por los atacantes. Los gráficos de estos estudios han mostrado una progresiva aceleración en la capacidad de cómputo, pasando del uso de tarjetas gráficas como la RTX 2080 hasta alcanzar en 2025 los impresionantes 12 GPUs RTX 5090, que representan una potencia formidable para ejecutar ataques de fuerza bruta utilizando algoritmos de hashing demandantes como bcrypt. Bcrypt se ha consolidado como el estándar en protección de contraseñas debido a su adaptabilidad mediante un parámetro llamado “work factor” o factor de trabajo, que define la cantidad de iteraciones del proceso de hash. En 2025, la mayoría de los sitios y servicios emplean bcrypt con un work factor cercano a 10, lo que implica más de 30,000 iteraciones para aumentar drásticamente el tiempo requerido para crackear una contraseña.

Esta característica hace que bcrypt sea mucho más resistente en comparación con algoritmos anteriores como MD5, que eran más vulnerables y menos exigentes en el procesamiento. Sin embargo, incluso con estos avances, si el atacante cuenta con un clúster de hardware de última generación, el tiempo para hackear contraseñas de longitud mínima recomendada (al menos 8 caracteres) puede reducirse a tan solo unos meses, en el peor de los casos. Este escenario no incluye factores como el uso de autenticación multifactor (MFA) ni la defensa activa por parte de los administradores de sistemas, pero ilustra el nivel de peligro al que se expone la información sensible cuando las contraseñas no son suficientemente robustas. Además, la realidad de la seguridad online es que muchas personas continúan usando contraseñas predecibles, diccionarios de palabras comunes o reutilizan la misma clave entre varios servicios, lo que facilita la tarea de los hackers por medio de ataques más rápidos y efectivos como las tablas rainbow y ataques basados en diccionarios. En estos casos, la protección que ofrece un buen algoritmo de hash se ve considerablemente reducida, ya que el número de combinaciones posibles a explorar disminuye drásticamente.

Un factor interesante y preocupante para 2025 es el impacto que tienen las tecnologías de inteligencia artificial y el uso masivo de GPUs en centros de datos para entrenar y ejecutar modelos como ChatGPT. Los recursos computacionales empleados para estos fines son exponencialmente mayores que los disponibles para un hacker común, con miles o decenas de miles de GPUs potentes a disposición. Esto provoca que el umbral de tiempo para quebrar contraseñas usando fuerza bruta o ataques combinados se reduzca de forma significativa frente a configuraciones típicas de consumidor. Este avance plantea un nuevo desafío en la industria de la seguridad: garantizar que las contraseñas y los mecanismos que las protegen se adapten constantemente a estas capacidades. Por ejemplo, si antes una contraseña generada aleatoriamente con bcrypt y factor de trabajo 10 podía resistir ataques durante décadas, el escenario futuro muestra que, si un atacante potencial tiene acceso a recursos a nivel de infraestructura de grandes corporaciones o gobiernos, ese tiempo puede caer a años o incluso meses.

Un caso emblemático para ilustrar esta amenaza es la brecha de seguridad sufrida por LastPass, donde millones de hash de contraseñas fueron comprometidos. En ese incidente, LastPass usaba un sistema basado en PBKDF2 con un número estándar de iteraciones, que resultó insuficiente ante ataques realizados en periodos relativamente cortos, poniendo en evidencia la necesidad de aumentar dichas iteraciones y mejorar las recomendaciones para los usuarios. Entonces, ¿qué tan seguras están tus contraseñas en 2025? La respuesta radica en entender y aplicar las mejores prácticas de creación y gestión de claves, así como en aprovechar las tecnologías de protección más avanzadas. En primer lugar, generar contraseñas largas, de al menos 12 a 16 caracteres, que combinen mayúsculas, minúsculas, números y símbolos es fundamental para elevar exponencialmente la entropía y dificultar que ataques tradicionales o acelerados den resultados efectivos. Asimismo, evitar palabras comunes, frases populares o patrones predecibles ayuda a minimizar la vulnerabilidad frente a ataques basados en diccionarios o listas de contraseñas previamente expuestas.

La generación de contraseñas aleatorias, especialmente mediante administradores dedicados, es un recurso recomendado. Los administradores de contraseñas juegan un papel vital. Soluciones responsables como 1Password, Bitwarden o LastPass (tras sus actualizaciones) integran protección mediante hashing robusto y salting automático, multicapa y cifrado fuerte para asegurar que, aunque ocurra un ataque, el compromiso de datos sea reducido o improbable. Del lado organizacional, actualizar las configuraciones de hashing para elevar los parámetros de complejidad (como incrementar el numbero de rondas o “work factor”) es una tarea constante que debe ajustarse al avance tecnológico. Además, fomentar el uso obligatorio de MFA añade una capa extra que obstaculiza el acceso incluso cuando una contraseña es vulnerada.

No menos importante es la educación continua de los usuarios sobre la importancia de no reutilizar credenciales y de permanecer alertas ante intentos de phishing y otras formas de ingeniería social que pueden evadir incluso las contraseñas más seguras. Para evaluar rápidamente si tus contraseñas están en la “zona verde” según el modelo de Hive Systems, puedes considerar el nivel de entropía estimado y el tiempo que un atacante con hardware de alta gama tardaría en quebrarlas. La recomendación general es que las contraseñas que pueden ser descifradas en menos de cientos de años bajo estos escenarios deben reforzarse, idealmente alcanzando tiempos de resistencia superiores a millones o incluso miles de millones de años. En conclusión, aunque el panorama en 2025 presenta riesgos mayores debido al incremento exponencial del poder de cómputo utilizado por los hackers, la combinación adecuada de contraseñas complejas, algoritmos avanzados de protección, mejores prácticas en gestión de claves y tecnologías adicionales como MFA conforman la mejor defensa para mantener tus datos seguros. Mantenerse informado, adaptarse a las nuevas amenazas y adoptar hábitos seguros al gestionar tus contraseñas es esencial para proteger tu identidad digital y la privacidad en este entorno cada vez más hostil.

Aprovechar recursos como la Password Table actualizada y las recomendaciones de expertos en ciberseguridad puede ayudarte a entender dónde se encuentra la fortaleza de tus contraseñas y qué pasos concretos puedes dar para que siempre estén, efectivamente, “en verde.”.