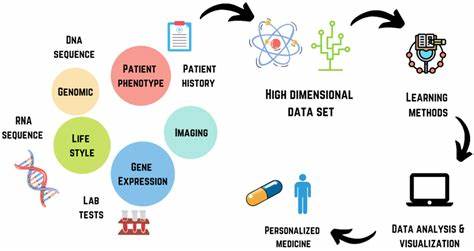

La compañía de ciberseguridad SentinelOne ha alertado sobre una elaborada campaña de espionaje digital vinculada a un grupo de amenaza chino, conocido como PurpleHaze, que ha dirigido sus ataques de reconocimiento hacia la infraestructura tecnológica de la propia empresa y algunos de sus clientes de alto valor. Esta revelación pone de manifiesto la extendida persistencia y el avance en las técnicas utilizadas por entidades patrocinadas por estados para infiltrar sistemas críticos y obtener información sensible. PurpleHaze, el actor detrás de estos recientes intentos de intrusión, está asociado con un grupo mayormente vinculado al estado, conocido en el mundo de la inteligencia cibernética como APT15. Este colectivo también es identificado por varios alias como Flea, Nylon Typhoon, Playful Taurus, Royal APT y Vixen Panda. La diversidad de nombres refleja la complejidad y el alcance de sus operaciones, las cuales se han intensificado en los últimos años, apuntando especialmente a infraestructuras críticas y objetivos gubernamentales.

El primer indicio de esta campaña fue detectado en 2024, cuando SentinelOne identificó una intrusión que comprometió una organización encargada del soporte logístico de hardware para sus empleados. A pesar de que no se encontró evidencia de una afectación secundaria directa en los sistemas internos de SentinelOne, la seguridad y protección de la cadena de suministro resultó vulnerable a ataques encubiertos. Esta situación demuestra cómo los actores maliciosos no siempre se dirigen al blanco principal desde el primer momento, sino que explotan conexiones indirectas para obtener un punto de apoyo. Uno de los elementos técnicos destacados en la campaña PurpleHaze es el uso de una red conocida como ORB (Operational Relay Box). Esta arquitectura permite a los atacantes expandir rápidamente su infraestructura de manera dinámica y cambiante, dificultando la trazabilidad y atribución precisa de las actividades maliciosas.

Junto con esta, PurpleHaze ha empleado un backdoor para sistemas Windows denominado GoReShell, desarrollado en lenguaje Go, que aprovecha una herramienta de código abierto llamada reverse_ssh para crear conexiones inversas SSH, facilitando así el control remoto y persistente sobre dispositivos comprometidos. El enfoque en redes ORB no solo intensifica el sigilo de las operaciones, sino que también ilustra una tendencia creciente entre los grupos de amenazas patrocinados por países. Estas redes relé operan como intermediarios altamente configurables, asegurando que las conexiones entre sistemas comprometidos y servidores controlados por los atacantes permanezcan ocultas y resistentes a interrupciones. Por otra parte, SentinelOne detectó que la misma entidad gubernamental del sur de Asia había sido blanco de otro ataque en junio del 2024, en el cual se usó un backdoor conocido como ShadowPad o PoisonPlug. ShadowPad es un software malicioso que ha circulado ampliamente entre organizaciones con nexos en China, considerado sucesor del también infame PlugX.

Lo llamativo es que, si bien ShadowPad ha sido tradicionalmente un caballo de Troya para actividades de espionaje, su uso reciente como vector para ransomware complica aún más la motivación detrás de la intrusión y su eventual impacto. La familia ShadowPad reviste particular importancia debido a su sofisticación, caracterizada por técnicas de ofuscación avanzadas empleadas mediante un compilador personalizado denominado ScatterBrain. La utilización de estas tecnologías garantiza que las muestras de malware sean difíciles de detectar y analizar, prolongando el periodo de actividad maliciosa sin ser descubiertas. La propagación de esta amenaza se ha extendido causando incidentes en más de 70 organizaciones de sectores variados como manufactura, gobierno, finanzas, telecomunicaciones e investigación. Una dimensión adicional y sumamente inquietante de la campaña de espionaje es la observación de intentos por parte de trabajadores alineados con Corea del Norte para infiltrarse en SentinelOne.

A través de la creación de alrededor de 360 identidades falsas y la presentación de más de 1,000 solicitudes de empleo, estos actores intentaron integrarse en equipos estratégicos, particularmente en la sección de inteligencia de SentinelLabs. Este tipo de infiltración apunta a la obtención de conocimiento interno y espionaje corporativo desde adentro, lo que eleva la complejidad y el riesgo para organizaciones tecnológicas de vanguardia. De manera simultánea, operadores de ransomware han dirigido ataques a SentinelOne y otras plataformas de seguridad corporativa, con la intención de acceder a las herramientas que dichas plataformas manejan para evaluar su capacidad de detección y evasión. Se está gestando una economía clandestina que facilita la compra, venta y alquiler de accesos a soluciones de seguridad empresarial, operando en foros y aplicaciones de mensajería especializadas que permiten a los atacantes realizar pruebas encubiertas. En este ámbito, han surgido servicios específicos conocidos como “EDR Testing-as-a-Service” que ofrecen entornos semi-privados para que los cibercriminales prueben y perfeccionen malware evitando la detección.

Aunque estos servicios no suelen proporcionar acceso completo a consolas o agentes EDR, sí brindan ventajas suficientes para que las campañas maliciosas logren mayor éxito en el mundo real. Esto subraya una sofisticación creciente en las tácticas de los atacantes, poniendo en jaque los modelos tradicionales de defensa. Uno de los grupos de ransomware más destacables es Nitrogen, presuntamente dirigido por un ciudadano ruso. Nitrogen se distingue por su estrategia de suplantar empresas auténticas mediante la creación de dominios, correos electrónicos y estructuras de infraestructura que imitan a compañías legítimas. Esta práctica les permite adquirir licencias oficiales de productos de seguridad como EDR y otros, explotando las prácticas inconsistentes de validación y conocimiento del cliente (KYC) de pequeños distribuidores.

Esta táctica de ingeniería social se ejecuta con gran precisión, manteniendo interacciones limitadas y evitando sospechas, lo que facilita la obtención de herramientas oficiales para actividades ilícitas. La capacidad de adquirir software auténtico y operar con apariencia legítima representa un serio desafío para el ecosistema de ciberseguridad global. Lo expuesto por SentinelOne no solo refleja la sofisticación tecnológica y operativa de los grupos de espionaje sino que también ilustra las múltiples formas en las que las organizaciones deben blindarse frente a un entorno que evoluciona rápidamente. La amenaza estatal y criminal convergen con tácticas innovadoras, poniendo a prueba la resiliencia de infraestructuras críticas y proveedores de seguridad. Para las empresas y gobiernos, el caso SentinelOne subraya la importancia de fortalecer la defensa en múltiples capas, incluyendo la protección de la cadena de suministro, la monitorización constante de actividades sospechosas, y la verificación rigurosa de identidades tanto externas como internas.

![The Death of Freakonomics – How Dubner and Levitt were proved wrong [video]](/images/9704AC09-DD7D-4C49-85A6-6208EA906129)