En un mundo cada vez más interconectado, la seguridad en redes es un pilar fundamental para proteger datos, sistemas y la continuidad operativa. Cisco, uno de los líderes mundiales en equipamiento de redes, ha detectado y corregido una falla de seguridad de máxima criticidad que afectaba a su plataforma IOS XE, especialmente en los controladores inalámbricos que gestionan redes empresariales y en la nube. La vulnerabilidad identificada como CVE-2025-20188 presenta una puntuación de 10.0 en el sistema CVSS, indicando un riesgo extremo para la integridad y disponibilidad de los sistemas afectados. Analizar el alcance técnico de esta vulnerabilidad, así como las recomendaciones de Cisco y los detalles adicionales ofrecidos por investigadores, es crucial para asegurar la infraestructura y evitar incidentes de alto impacto.

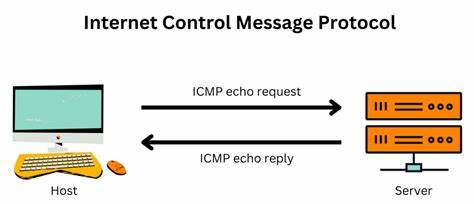

El origen del problema radica en la existencia de un JSON Web Token (JWT) codificado de forma fija dentro del sistema vulnerable, algo que abre la puerta a ataques remotos sin necesidad de autenticación previa. Los JWT son tokens digitales usados comúnmente para validar sesiones y autorizar accesos, pero en este caso el token fijo se convierte en un punto débil, puesto que cualquier atacante informado puede explotarlo. Cisco ha especificado que un atacante puede enviar solicitudes diseñadas específicamente a través de HTTPS hacia la interfaz de descarga de imágenes de puntos de acceso, permitiendo la carga de archivos arbitrarios en el sistema. Este proceso no solo facilita el movimiento lateral dentro de la red, sino que además admite la ejecución remota de comandos con privilegios de root mediante una técnica conocida como recorrido de rutas. Para que la explotación sea efectiva, debe estar activada la función conocida como Out-of-Band AP Image Download.

Esta característica, que no viene activada por defecto, permite la descarga de imágenes de puntos de acceso por métodos alternativos a CAPWAP. La activación involuntaria o intencionada de esta opción sin las medidas de seguridad idóneas puede exponer a la organización a ataques devastadores. Entre los productos afectados se encuentran los controladores inalámbricos Catalyst 9800-CL para la nube, Controladores Inalámbricos Catalyst 9800 integrados para switches de las series 9300, 9400, y 9500, así como varias variantes de controladores embebidos en puntos de acceso Catalyst. Dado el amplio espectro de equipos vulnerables, la gestión proactiva de esta amenaza es vital para todas las organizaciones que dependen de infraestructuras de red Cisco para sus operaciones diarias. Cisco recomienda la actualización inmediata del software a la versión corregida que elimina la vulnerabilidad.

Sin embargo, en situaciones donde la actualización no se pueda realizar rápidamente, ofrece medidas temporales, como la desactivación de la función Out-of-Band AP Image Download. La desactivación no afecta el estado ni la conectividad de los clientes AP, ya que el sistema recurre al método tradicional CAPWAP para la actualización de imágenes, garantizando continuidad operativa y mitigando el riesgo. A nivel técnico, la empresa Horizon3.ai ha aportado un análisis profundo sobre la naturaleza de este fallo de seguridad. Señalaron que la combinación de secretos codificados, validaciones insuficientes de entradas y endpoints expuestos permitió que atacantes anónimos realizaran cargas de archivos fuera de los directorios permitidos.

Específicamente, la vulnerabilidad reside en que los scripts backend desarrollados en Lua emplean como secreto de respaldo para JWT la cadena "notfound", que es fácilmente conocida o deducible. Esta debilidad en la autenticación posibilita ataques dirigidos a rutas como "/aparchive/upload" y "/ap_spec_rec/upload/", desde donde el atacante puede insertar archivos maliciosos y efectuar recorrido de rutas para escapar de las restricciones del sistema. A partir de esta manipulación, es factible sobrescribir archivos de configuración esenciales, lo que desencadena la recarga de servicios con código malicioso que concede control con privilegios de nivel root al atacante. Hasta la fecha, Cisco no ha reportado evidencias de que esta vulnerabilidad haya sido explotada de forma activa en entornos reales fuera de las pruebas internas, pero el potencial destructivo hace que la mitigación sea prioritaria. En términos prácticos, los equipos de seguridad y administración de redes deben detectar de inmediato la activación de la función Out-of-Band AP Image Download y revisar los entornos para asegurar que sus sistemas Cisco IOS XE estén actualizados a las versiones libres de la falla.

Además, la concienciación sobre la gestión segura de JWT y la revisión de configuraciones expuestas en interfaces de red contribuyen a cerrar vectores de explotación similares en el futuro. La comunidad de ciberseguridad subraya la importancia de adoptar un enfoque integral que incluya monitoreo continuo, análisis de comportamiento en la red y aplicación de parches sistemáticos para garantizar la resiliencia de la infraestructura. La rapidez en la respuesta y el despliegue de correcciones tecnológicas son claves para minimizar riesgos y mantener la confianza en soluciones tan ampliamente implementadas como las ofrecidas por Cisco. En resumen, la vulnerabilidad CVE-2025-20188 en Cisco IOS XE es un recordatorio más de la constante necesidad de vigilancia y actualización en el campo de la seguridad cibernética. Cuando fabricantes de peso como Cisco descubren y corrigen estas fallas, es fundamental que las organizaciones respondan con prontitud para proteger su operación y la información crítica que gestionan.

La combinación de información técnica, respuesta inmediata y estrategias preventivas conforma la mejor defensa contra amenazas cada vez más sofisticadas que apuntan a infraestructuras vitales a nivel mundial.